Μια θυγατρική Ransomware 3AM διεξάγει εξαιρετικά στοχοθετημένες επιθέσεις χρησιμοποιώντας βομβαρδισμούς ηλεκτρονικού ταχυδρομείου και πλαστογραφεί τις κλήσεις υποστήριξης πληροφορικής προς τους κοινωνικά μηχανικούς υπαλλήλους να δίνουν διαπιστευτήρια για απομακρυσμένη πρόσβαση σε εταιρικά συστήματα.

Αυτή η τακτική είχε προηγουμένως συνδεθεί με τη Black Basta Ransomware Gang και αργότερα παρατηρήθηκε σε επιθέσεις FIN7, αλλά η αποτελεσματικότητά της οδήγησε σε μια ευρύτερη υιοθεσία.

Ο Sophos αναφέρει ότι βλέποντας τουλάχιστον 55 επιθέσεις αξιοποιώντας αυτήν την τεχνική μεταξύ Νοεμβρίου 2024 και Ιανουαρίου 2025, που συνδέονται με δύο ξεχωριστές συστάδες απειλών.

Αυτές οι επιθέσεις ακολούθησαν το Blackbasta Playbook, συμπεριλαμβανομένου του βομβαρδισμού ηλεκτρονικού ταχυδρομείου, της έκφρασης μέσω ομάδων της Microsoft και της κατάχρησης γρήγορης βοήθειας. Η διαρροή των εσωτερικών συνομιλιών του Black Basta βοήθησε τους άλλους ηθοποιούς απειλής να φτάσουν στην ταχύτητα, καθώς περιλάμβανε ένα πρότυπο που θα χρησιμοποιήσει κατά τη διάρκεια των ομάδων της Microsoft Phishing επιθέσεις που υπομένουν τα γραφεία βοηθούν.

Η επίθεση Ransomware 3am, Στόχευση ενός πελάτη Sophosσυνέβη το πρώτο τρίμηνο του 2025 και χρησιμοποίησε μια παρόμοια προσέγγιση, αλλά με μια συστροφή πραγματικού ηλεκτρονικού ψαρέματος αντί για ομάδες της Microsoft.

Οι ηθοποιοί απειλής παραβίασαν τον πραγματικό αριθμό τηλεφώνου του Τμήματος Τεχνών για να κάνουν την κλήση νόμιμη. Η κλήση συνέβη κατά τη διάρκεια ενός κύματος βομβαρδισμού ηλεκτρονικού ταχυδρομείου 24 ανεπιθύμητων μηνυμάτων ηλεκτρονικού ταχυδρομείου που ελήφθησαν σε τρία λεπτά.

Ο επιτιθέμενος έπεισε τον υπάλληλο να ανοίξει τη Microsoft Quick Assist και να παραχωρήσει απομακρυσμένη πρόσβαση, δήθεν ως απάντηση σε κακόβουλη δραστηριότητα.

Στη συνέχεια, ο επιτιθέμενος κατεβάστηκε και εξήγαγε ένα κακόβουλο αρχείο από έναν πλαστό τομέα, που περιείχε ένα σενάριο VBS, έναν εξομοιωτή QEMU και μια εικόνα των Windows 7 προ-φορτωμένο με QDoor Backdoor.

Το QEMU χρησιμοποιήθηκε για να αποφύγει την ανίχνευση με δρομολόγηση της κυκλοφορίας δικτύου μέσω εικονικών μηχανών που δημιουργήθηκαν στην πλατφόρμα, η οποία επέτρεψε την επίμονη, αλλά ανιχνευμένη, πρόσβαση στο δίκτυο.

Μέσα από αυτό, οι επιτιθέμενοι πραγματοποίησαν αναγνώριση χρησιμοποιώντας WMIC και PowerShell, δημιούργησαν έναν τοπικό λογαριασμό διαχειριστή για να συνδεθούν μέσω του RDP, εγκατέστησαν το εμπορικό εργαλείο RMM Xeoxremote και έθεσαν σε κίνδυνο έναν λογαριασμό διαχειριστή τομέα.

Παρόλο που η Sophos αναφέρει ότι τα προϊόντα της εμπόδισαν τις προσπάθειες απενεργοποίησης της πλευρικής κίνησης και της άμυνας, ο επιτιθέμενος εξακολουθεί να εκτοξεύει 868 GB δεδομένων για την αποθήκευση cloud backblaze χρησιμοποιώντας το εργαλείο GoodSync.

Τα εργαλεία της Sophos εμπόδισαν επίσης τις επακόλουθες προσπάθειες για την εκτέλεση του κρυπτογραφητή Ransomware 3AM, οπότε η βλάβη περιλάμβανε την κλοπή δεδομένων και την κρυπτογράφηση του συμβιβασμένου ξενιστή.

Πηγή: Sophos

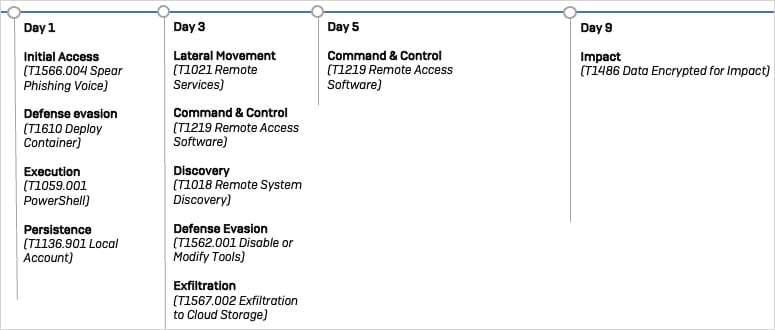

Η επίθεση διήρκεσε 9 ημέρες, με την κλοπή δεδομένων που ολοκληρώθηκε μέχρι την τρίτη ημέρα, με τους ηθοποιούς απειλής να μπλοκάρει στη συνέχεια να εξαπλωθεί περαιτέρω.

Πηγή: Sophos

Ο Σόφος πρότεινε αρκετά βασικά βήματα άμυνας που μπορούν να ληφθούν για να εμποδίσουν αυτές τις επιθέσεις, συμπεριλαμβανομένου του ελέγχου των διοικητικών λογαριασμών για κακή ασφάλεια, χρησιμοποιώντας εργαλεία XDR για να εμποδίσουν τα μη εγκεκριμένα νόμιμα εργαλεία όπως το QEMU και το GoodSync και την επιβολή υπογεγραμμένων σεναρίων μόνο μέσω πολιτικών εκτέλεσης PowerShell.

Συνιστάται επίσης διαθέσιμοι δείκτες συμβιβασμού να χρησιμοποιηθούν για τη δημιουργία λιστών που εμποδίζουν την εισβολή από γνωστές κακόβουλες πηγές.

Τελικά, ο βομβαρδισμός ηλεκτρονικού ταχυδρομείου και η φωνητική ηλεκτρονική “phishing, μπορούν να αποκλειστούν αποτελεσματικά μόνο με την αύξηση της ευαισθητοποίησης των εργαζομένων.

Η λειτουργία Ransomware 3am που ξεκίνησε στα τέλη του 2023 και αργότερα συνδέθηκε με τις συμμορίες Conti και Royal Ransomware.

VIA: bleepingcomputer.com