Η πλατφόρμα Phishing-as-a-Service (PHAAS) Tycoon2FA, γνωστή για την παράκαμψη των ελέγχων ταυτότητας πολλαπλών παραγόντων σε λογαριασμούς Microsoft 365 και Gmail, έχει λάβει ενημερώσεις που βελτιώνουν τις δυνατότητες μυστικότητας και φοροδιαφυγής.

Το Tycoon2FA ανακαλύφθηκε τον Οκτώβριο του 2023 από τους ερευνητές της Sekoia, οι οποίοι αργότερα ανέφεραν σημαντικές ενημερώσεις σχετικά με το κιτ phishing που αύξησαν την πολυπλοκότητα και την αποτελεσματικότητά του.

Το Trustwave τώρα αναφέρει Ότι οι ηθοποιοί απειλών του Tycoon 2FA έχουν προσθέσει αρκετές βελτιώσεις που ενισχύουν την ικανότητα του κιτ να παρακάμψει την ανίχνευση και την προστασία ασφαλείας τελικού σημείου.

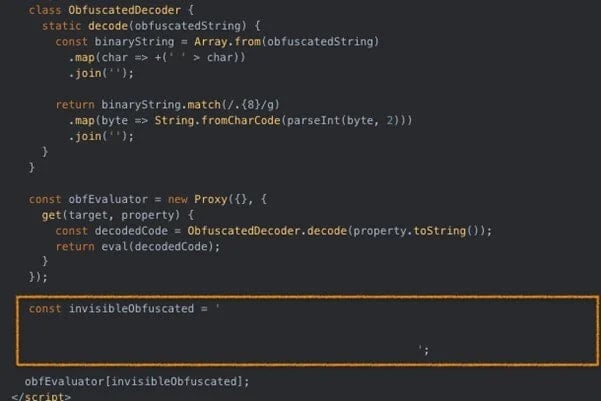

Η πρώτη επισημασμένη αλλαγή είναι η χρήση αόρατων χαρακτήρων Unicode για την απόκρυψη δυαδικών δεδομένων στο JavaScript, όπως αναφέρθηκε για πρώτη φορά από το Juniper Threat Labs τον Φεβρουάριο. Αυτή η τακτική επιτρέπει την αποκωδικοποίηση και την εκτέλεση του ωφέλιμου φορτίου κανονικά κατά τη διάρκεια του χρόνου εκτέλεσης, ενώ αποφεύγει το εγχειρίδιο (ανθρώπινο) και τη στατική ανάλυση αντιστοίχισης προτύπων.

Πηγή: Trustwave

Η δεύτερη εξέλιξη είναι η μετάβαση από το cloudflare turnstile σε ένα αυτο-φιλοξενούμενο CAPTCHA που αποδίδεται μέσω καμβά HTML5 με τυχαιοποιημένα στοιχεία.

Πιθανότατα, οι δημιουργοί του Tycoon 2FA επέλεξαν αυτή την αλλαγή για να αποφύγουν την αποτύπωση δακτυλικών αποτυπωμάτων και να σηματοδοτούν τα συστήματα φήμης τομέα και να αποκτήσουν καλύτερο έλεγχο προσαρμογής στο περιεχόμενο της σελίδας.

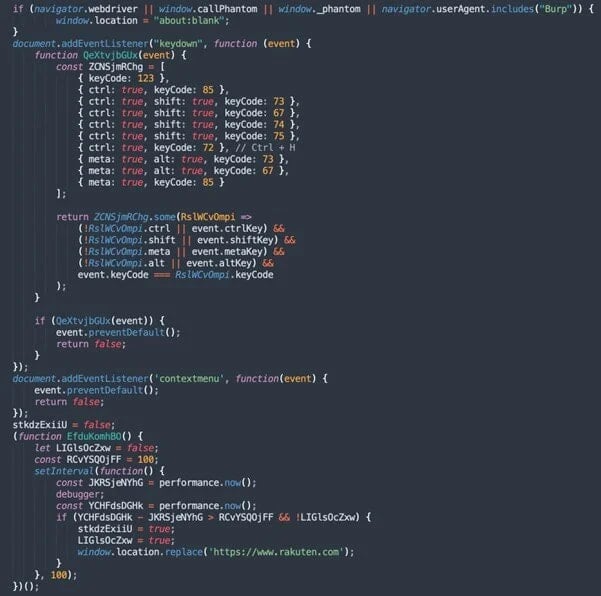

Η τρίτη σημαντική αλλαγή είναι η συμπερίληψη του javaScript κατά της εκτίμησης που ανιχνεύει εργαλεία αυτοματοποίησης του προγράμματος περιήγησης όπως το PhantomJS και το Burp Suite και αποκλείει ορισμένες ενέργειες που σχετίζονται με την ανάλυση.

Όταν ανιχνεύεται ύποπτη δραστηριότητα ή το CAPTCHA αποτυγχάνει (πιθανή ένδειξη των bots ασφαλείας), ο χρήστης σερβίρεται μια σελίδα decoy ή ανακατευθύνεται σε έναν νόμιμο ιστότοπο όπως το rakuten.com.

Πηγή: Trustwave

Το Trustwave υπογραμμίζει ότι ενώ αυτές οι τεχνικές φοροδιαφυγής δεν είναι νέες μεμονωμένα, κάνουν μεγάλη διαφορά όταν συνδυάζονται, περιπλέκοντας την ανίχνευση και την ανάλυση που μπορούν να αποκαλύψουν την υποδομή ηλεκτρονικού “ψαρέματος” και να οδηγήσουν σε κατάργηση και διακοπή.

Το SVG δέχεται αυξάνοντας

Σε μια ξεχωριστή αλλά σχετική αναφορά, η Trustwave λέει ότι έχει εντοπίσει ένα δραματική αύξηση Σε επιθέσεις ηλεκτρονικού ψαρέματος με χρήση κακόβουλων αρχείων SVG (Scalable Vector Graphics), που οδηγούνται από πλατφόρμες PHAAS όπως το Tycoon2FA, το Mamba2FA και το Sneaky2FA.

Η εταιρεία στον κυβερνοχώρο αναφέρει μια απότομη άνοδο 1.800% από τον Απρίλιο του 2024 έως τον Μάρτιο του 2025, υποδεικνύοντας μια σαφή μετατόπιση της τακτικής που ευνοούν τη συγκεκριμένη μορφή αρχείου.

Πηγή: Trustwave

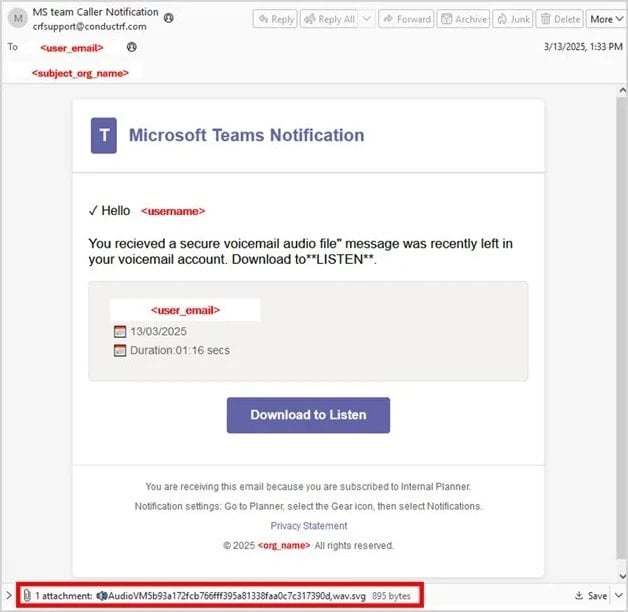

Τα κακόβουλα SVG που χρησιμοποιούνται στις επιθέσεις ηλεκτρονικού “ψαρέματος” είναι για εικόνες που μεταμφιέζονται ως φωνητικά μηνύματα, λογότυπα ή εικονίδια εγγράφων σύννεφων. Ωστόσο, τα αρχεία SVG μπορούν επίσης να περιέχουν JavaScript, το οποίο ενεργοποιείται αυτόματα όταν η εικόνα αποδίδεται σε προγράμματα περιήγησης.

Αυτός ο κώδικας παραβλέπεται χρησιμοποιώντας την κωδικοποίηση βάσης64, την κρυπτογράφηση ROT13, την κρυπτογράφηση XOR και τον κώδικα σκουπιδιών, οπότε η ανίχνευση είναι λιγότερο πιθανή.

Η λειτουργία του κακόβουλου κώδικα είναι να ανακατευθύνει τους παραλήπτες μηνυμάτων στις σελίδες Microsoft 365 phishing που κλέβουν τα διαπιστευτήρια λογαριασμού τους.

Μια μελέτη περίπτωσης που παρουσιάστηκε στην έκθεση Trustwave αφορά μια ψεύτικη προειδοποίηση φωνητικών μηνυμάτων της Microsoft Teams με ένα συνημμένο αρχείο SVG που μεταμφιέζεται ως ηχητικό μήνυμα. Κάνοντας κλικ να ανοίξει ένα εξωτερικό πρόγραμμα περιήγησης που εκτελεί JavaScript, ανακατεύοντας σε μια ψεύτικη σελίδα σύνδεσης Office 365.

Πηγή: Trustwave

Η άνοδος των πλατφορμών PHAAS και η SVG βασισμένη στο phishing απαιτεί αυξημένη επαγρύπνηση και την ανάγκη επαλήθευσης αυθεντικότητας αποστολέα.

Ένα αποτελεσματικό μέτρο άμυνας είναι να μπλοκάρει ή να σηματοδοτήσει τα συνημμένα SVG σε πύλες ηλεκτρονικού ταχυδρομείου και να χρησιμοποιεί μεθόδους MFA ανθεκτικών στο phishing όπως οι συσκευές FIDO-2.

VIA: bleepingcomputer.com