Η ρωσική κρατική ομάδα κατασκοπείας Midnight Blizzard βρίσκεται πίσω από μια νέα εκστρατεία που στοχεύει σε διπλωματικές οντότητες στην Ευρώπη, συμπεριλαμβανομένων πρεσβείων.

Τα μεσάνυχτα Blizzard, γνωστός και ως «Cozy Bear» ή «APT29», είναι μια κρατική ομάδα cyberespionage που συνδέεται με την Υπηρεσία Εξωτερικών Πληροφοριών της Ρωσίας (SVR).

Σύμφωνα με την έρευνα ελέγχου, η νέα εκστρατεία εισάγει έναν προηγουμένως αόρατο φορτωτή κακόβουλου λογισμικού που ονομάζεται «Grapeloader» και μια νέα παραλλαγή του Backdoor «Wineloader».

Ένα χύμα κακόβουλου λογισμικού

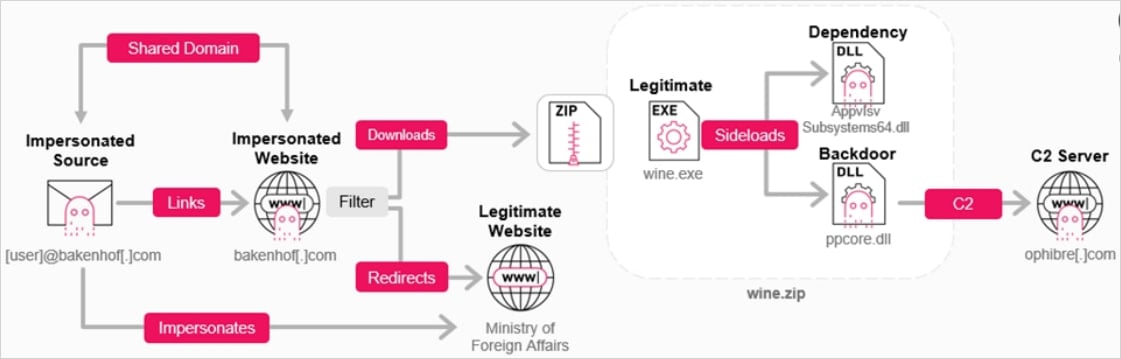

Η εκστρατεία ηλεκτρονικού “ψαρέματος” ξεκίνησε τον Ιανουάριο του 2025 και ξεκινά με ένα ηλεκτρονικό ταχυδρομείο που θα απομακρύνει ένα υπουργείο Εξωτερικών, που στάλθηκε από το «Bakenhof[.]com ‘ή’ Silry[.]com, «προσκαλώντας τον παραλήπτη σε μια εκδήλωση γευσιγνωσίας κρασιού.

Το μήνυμα ηλεκτρονικού ταχυδρομείου περιέχει έναν κακόβουλο σύνδεσμο που, εάν πληρούνται οι συνθήκες στόχευσης του θύματος, ενεργοποιεί τη λήψη ενός αρχείου ZIP (wine.zip). Εάν όχι, ανακατευθύνει τα θύματα στη νόμιμη ιστοσελίδα του υπουργείου.

Το αρχείο περιέχει ένα νόμιμο εκτελέσιμο εκτελέσιμο (wine.exe), ένα νόμιμο αρχείο DLL που απαιτείται για να εκτελέσει το πρόγραμμα και το κακόβουλο φορτίο Grapeloader (ppcore.dll).

Ο φορτωτής κακόβουλου λογισμικού εκτελείται μέσω του DLL Sideloading, το οποίο συλλέγει πληροφορίες κεντρικού υπολογιστή, δημιουργεί επιμονή μέσω τροποποίησης του μητρώου των Windows και έρχεται σε επαφή με τον εντολή και τον έλεγχο (C2) για να λάβει τον κέλυφος που φορτώνει στη μνήμη.

Πηγή: Σημείο ελέγχου

Το Grapeloader πιθανώς αντικαθιστά τον προηγουμένως χρησιμοποιούμενο φορτωτή HTA πρώτου σταδίου «Rootsaw», που είναι πιο πλούσιο και πιο εξελιγμένο.

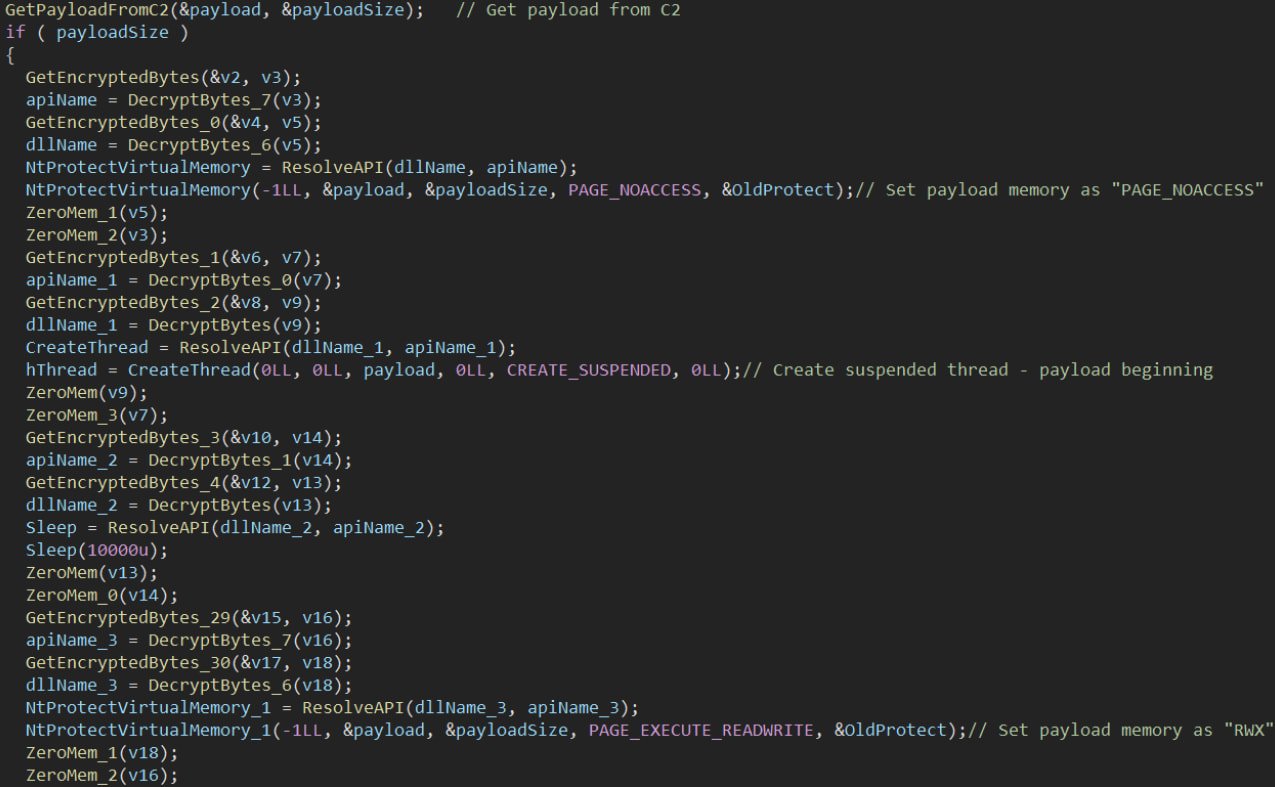

Το σημείο ελέγχου επισημαίνει τη χρήση της προστασίας μνήμης ‘PAGE_NOACCESS’ και της καθυστέρησης 10 δευτερολέπτων πριν από την εκτέλεση του κελύφους μέσω του ‘Resumethread’ για να αποκρύψει την κακή εκτέλεση ωφέλιμου φορτίου από τους ανιχνευτές antivirus και EDR.

Πηγή: Σημείο ελέγχου

Τα κύρια καθήκοντα του Grapeloader σε αυτή την καμπάνια είναι μυστικά η αναγνώριση και η παράδοση του WinEloader, η οποία φτάνει ως αρχείο DLL Dll Trojanized VMware Tools.

Ένα πλήρες backdoor

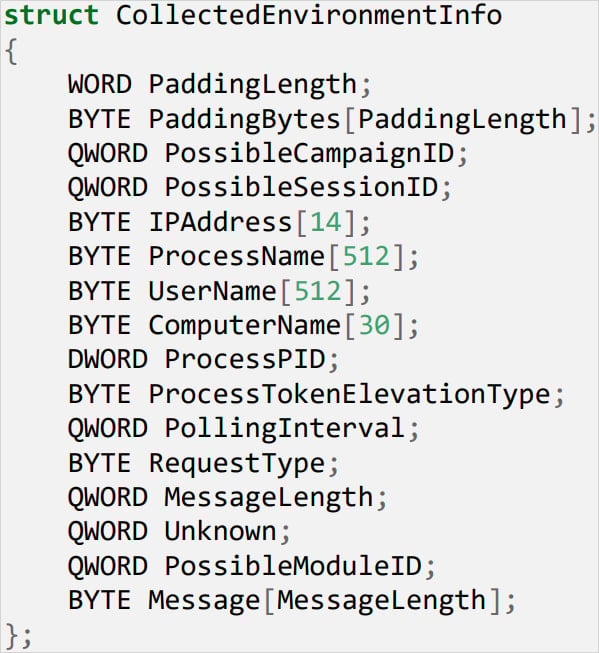

Το WinEloader είναι ένα αρθρωτό backdoor που συγκεντρώνει λεπτομερείς πληροφορίες υποδοχής και διευκολύνει τις εργασίες κατασκοπείας.

Τα δεδομένα που συλλέχθηκαν περιλαμβάνουν: διευθύνσεις IP, όνομα της διαδικασίας που εκτελείται, όνομα χρήστη των Windows, όνομα μηχανής των Windows, αναγνωριστικό διαδικασίας και επίπεδο προνομίων.

Πηγή: Σημείο ελέγχου

Αυτές οι πληροφορίες μπορούν να βοηθήσουν στον εντοπισμό περιβάλλοντος sandbox και στην αξιολόγηση του στόχου για την απόρριψη ωφέλιμων φορτίων παρακολούθησης.

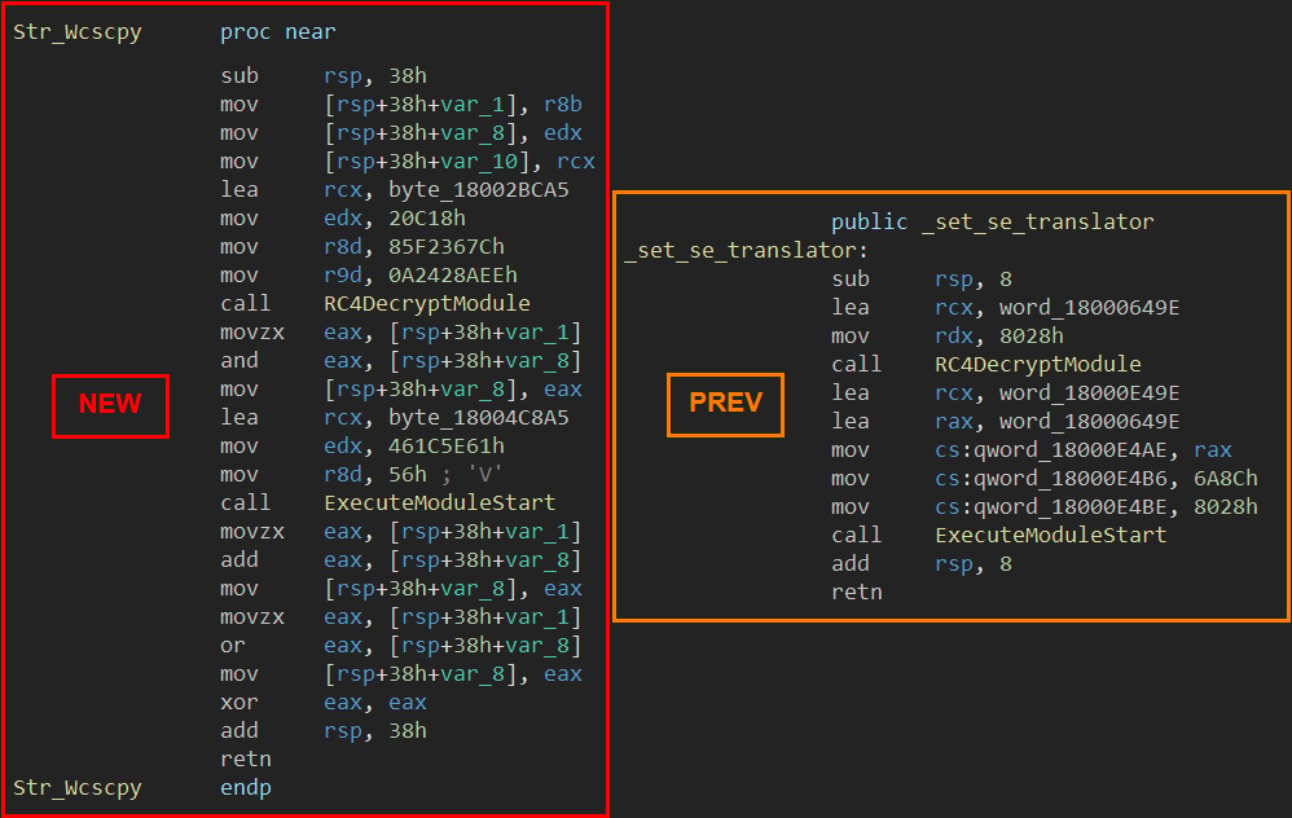

Η νέα παραλλαγή που παρατηρείται στην τελευταία καμπάνια APT29 είναι έντονα γεμάτη χρησιμοποιώντας την επικάλυψη RVA, τις αναντιστοιχίες του πίνακα εξαγωγής και τις οδηγίες για τα σκουπίδια για να καταστήσει πιο δύσκολο να αντιστραφεί ο μηχανικός.

Πηγή: Σημείο ελέγχου

Σημειώνει το σημείο ελέγχου ότι η παρακολούθηση συμβολοσειρών στη νέα παραλλαγή WinEloader παίζει βασικό ρόλο κατά της ανάλυσης, έχοντας εξελιχθεί σημαντικά σε σύγκριση με τις παλαιότερες εκδόσεις.

“Προηγουμένως, τα αυτοματοποιημένα εργαλεία όπως το Floss θα μπορούσαν εύκολα να εξαγάγουν και να deObfuscate χορδές από ένα αποσυσκευασμένο δείγμα wineloader,” Εξηγήστε τους ερευνητές.

“Η βελτιωμένη εφαρμογή στη νέα παραλλαγή διαταράσσει αυτή τη διαδικασία, καθιστώντας την αυτοματοποιημένη εξαγωγή συμβολοσειρών και αποτυγχάνει την αποτυχία.”

Λόγω της εκστρατείας που είναι πολύ στοχοθετημένη και το κακόβουλο λογισμικό που τρέχει εξ ολοκλήρου στη μνήμη, το σημείο ελέγχου δεν μπόρεσε να ανακτήσει το πλήρες ωφέλιμο φορτίο του δεύτερου σταδίου ή τα πρόσθετα plugins του WinEloader, οπότε το πλήρες φάσμα των δυνατοτήτων ή της προσαρμοσμένης φύσης ανά θύμα παραμένει θολές.

Τα ευρήματα του σημείου ελέγχου δείχνουν ότι η τακτική και το σύνολο εργαλείων του APT29 εξελίσσονται, γίνονται πιο πλούσιες και πιο προχωρημένες, απαιτώντας πολυεπίπεδες άμυνες και αυξημένη επαγρύπνηση για την ανίχνευση και τη διακοπή.

VIA: bleepingcomputer.com