Έχει προκύψει μια νέα πλατφόρμα κακόβουλου λογισμικού-as-a-service (MAAS) που ονομάζεται ‘SuperCard X’, στοχεύοντας συσκευές Android μέσω επιθέσεων ρελέ NFC που επιτρέπουν συναλλαγές σημείου πώλησης και ATM χρησιμοποιώντας συμβιβασμένα δεδομένα κάρτας πληρωμής.

Το SuperCard X συνδέεται με τους κινέζους ηθοποιούς απειλής και παρουσιάζει ομοιότητες κώδικα με το έργο ανοιχτού κώδικα NFCGATE και το κακόβουλο ωοτοκία του, το οποίο διευκόλυνε τις επιθέσεις στην Ευρώπη από πέρυσι.

Η πλατφόρμα Malware-as-a-Service προωθείται μέσω κανάλια τηλεγράφων που προσφέρουν επίσης άμεση υποστήριξη στους “πελάτες”.

Το SuperCard X ανακαλύφθηκε από την εταιρεία κινητής τηλεφωνίας Κλίσηοι οποίες αναφέρουν επιθέσεις που χρησιμοποιούν αυτό το κακόβουλο λογισμικό Android στην Ιταλία. Αυτές οι επιθέσεις αφορούσαν πολλαπλά δείγματα με λεπτές διαφορές, υποδεικνύοντας ότι οι θυγατρικές προσφέρονται η επιλογή προσαρμοσμένων κατασκευών προσαρμοσμένων σε περιφερειακές ή άλλες συγκεκριμένες ανάγκες.

Πώς ξετυλίγονται οι επιθέσεις Supercard X

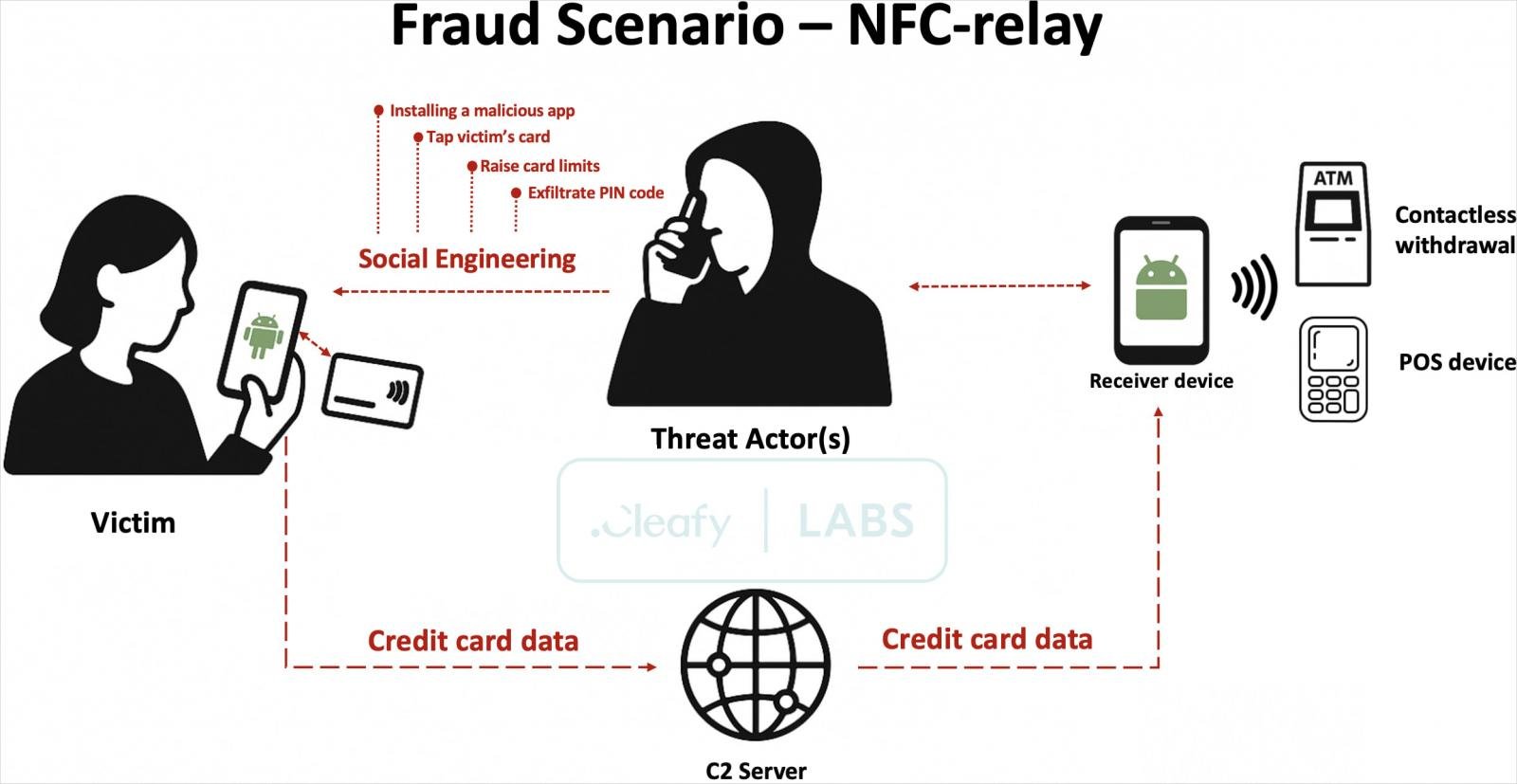

Η επίθεση αρχίζει με το θύμα να λαμβάνει ένα ψεύτικο μήνυμα SMS ή WhatsApp που παραπλανζει την τράπεζά τους, υποστηρίζοντας ότι πρέπει να καλέσουν έναν αριθμό για να επιλύσουν ζητήματα που προκαλούνται από μια ύποπτη συναλλαγή.

Η κλήση απαντάται από έναν απατεώνα που θέτει ως υποστήριξη τραπεζών, ο οποίος χρησιμοποιεί την κοινωνική μηχανική για να ξεγελάσει το θύμα σε “επιβεβαιώνοντας” τον αριθμό της κάρτας και την καρφίτσα του. Στη συνέχεια, προσπαθούν να πείσουν τον χρήστη να καταργήσει τα όρια δαπανών μέσω της τραπεζικής εφαρμογής τους.

Τέλος, οι ηθοποιοί απειλής πείνε τους χρήστες να εγκαταστήσουν μια κακόβουλη εφαρμογή (αναγνώστη) που μεταμφιεσμένο ως εργαλείο ασφάλειας ή επαλήθευσης που περιέχει το κακόβουλο λογισμικό SuperCard X.

Κατά την εγκατάσταση, η εφαρμογή Reader ζητά μόνο ελάχιστα δικαιώματα, κυρίως πρόσβαση στη μονάδα NFC, η οποία αρκεί για να εκτελέσει την κλοπή δεδομένων.

Ο απατεώνας δίνει εντολή στο θύμα να αξιοποιήσει την κάρτα πληρωμής στο τηλέφωνό τους για να επαληθεύσει τις κάρτες τους, επιτρέποντας στο κακόβουλο λογισμικό να διαβάσει τα δεδομένα τσιπ καρτών και να το στείλει στους επιτιθέμενους.

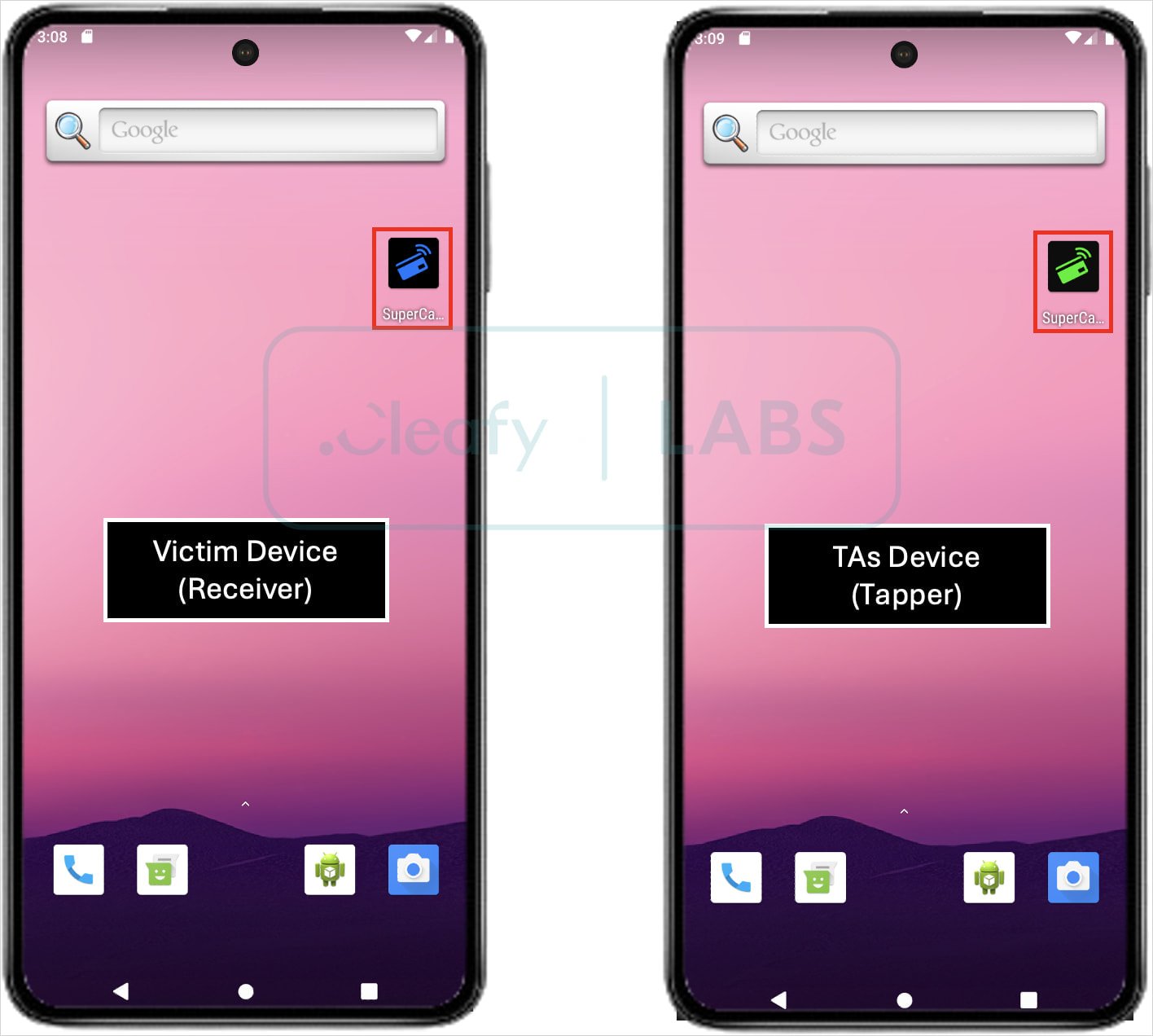

Οι επιτιθέμενοι λαμβάνουν αυτά τα δεδομένα σχετικά με τη συσκευή Android, η οποία εκτελεί μια άλλη εφαρμογή που ονομάζεται Tapper, η οποία μιμείται την κάρτα του θύματος χρησιμοποιώντας τα κλεμμένα δεδομένα.

Πηγή: Cleafy

Αυτές οι κάρτες «εξομοιωμένων» επιτρέπουν στους επιτιθέμενους να κάνουν πληρωμές χωρίς επαφή σε καταστήματα και αποσύρσεις ATM, αν και ισχύουν όρια ποσό. Καθώς αυτές οι μικρές συναλλαγές είναι άμεσες και φαίνονται νόμιμες για τις τράπεζες, είναι πιο δύσκολο να σηματοδοτήσουν και να αντιστραφούν.

Πηγή: Cleafy

Αόρατο κακόβουλο λογισμικό

Ο Cleafy σημειώνει ότι το SuperCard X δεν επισημαίνεται επί του παρόντος από οποιονδήποτε κινητήρα antivirus σε virustotal και η απουσία των επικίνδυνων αιτημάτων άδειας και των επιθετικών χαρακτηριστικών επίθεσης, όπως η επικάλυψη της οθόνης, εξασφαλίζει ότι παραμένει από το ραντάρ των ευρετικών σαρώσεων.

Η εξομοίωση της κάρτας είναι βασισμένο σε ATR (απάντηση για επαναφορά), η οποία καθιστά την κάρτα να φαίνεται νόμιμη για τους τερματικούς σταθμούς πληρωμής και δείχνει τεχνική ωριμότητα και κατανόηση των πρωτοκόλλων SmartCard.

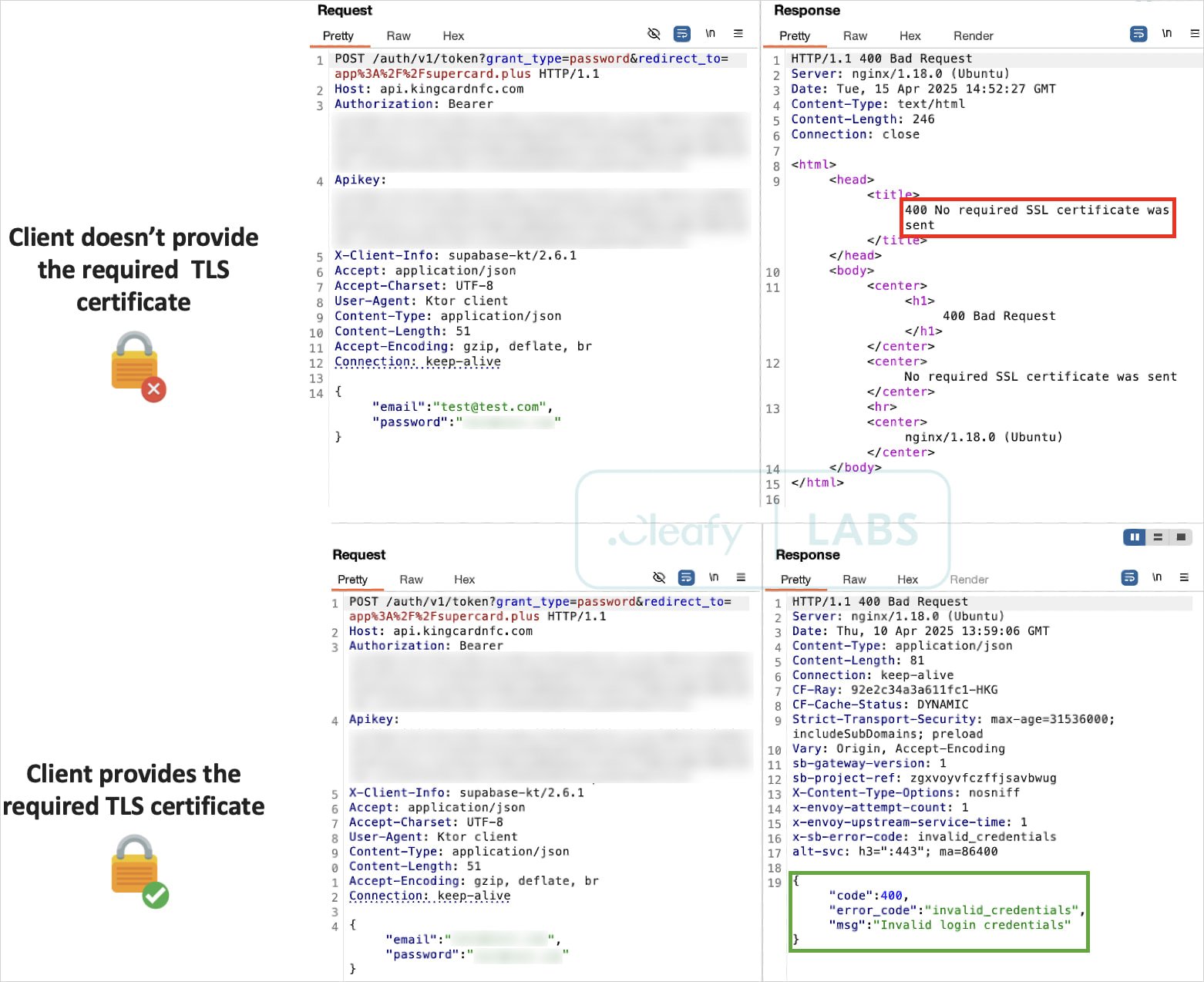

Μια άλλη αξιοσημείωτη τεχνική πτυχή είναι η χρήση του Mutual TLS (MTL) για τον έλεγχο ταυτότητας πελάτη/διακομιστή με βάση το πιστοποιητικό, εξασφαλίζοντας τις επικοινωνίες C2 από την παρακολούθηση και την ανάλυση από ερευνητές ή επιβολή του νόμου.

Πηγή: Cleafy

Ο BleepingComputer ήρθε σε επαφή με την Google για να σχολιάσει τη δραστηριότητα SuperCard X και ένας εκπρόσωπος έστειλε την παρακάτω δήλωση.

“Με βάση την τρέχουσα ανίχνευσή μας, δεν υπάρχουν εφαρμογές που να περιέχουν αυτό το κακόβουλο λογισμικό στο Google Play. Οι χρήστες Android προστατεύονται αυτόματα από το Google Play Protect, το οποίο είναι ενεργοποιημένο από τις συσκευές Android με τις υπηρεσίες Google Play. – Ένας εκπρόσωπος της Google

VIA: bleepingcomputer.com