Μια ομάδα hacking που ονομάστηκε «αόριστος Comet» στόχους χρήστες κρυπτογράφησης σε επιθέσεις κοινωνικής μηχανικής που εκμεταλλεύονται τη δυνατότητα τηλεχειρισμού Zoom για να εξαπατήσουν τους χρήστες για να τους δώσουν πρόσβαση στις μηχανές τους.

Η δυνατότητα τηλεχειρισμού του Zoom επιτρέπει στους συμμετέχοντες στη συνάντηση να αναλάβουν τον έλεγχο του υπολογιστή ενός άλλου συμμετεχόντων.

Σύμφωνα με την εταιρεία Cybersecurity Trail of Bits, το οποίο αντιμετώπισε αυτήν την εκστρατεία κοινωνικής μηχανικής, οι δράστες αντικατοπτρίζουν τις τεχνικές που χρησιμοποιούνται από την ομάδα hacking του Lazarus στο τεράστιο 1,5 δισεκατομμύρια δολάρια bybit crypto heist.

“Η μεθοδολογία φευγαλέα κομήτης αντικατοπτρίζει τις τεχνικές πίσω από τα πρόσφατα 1,5 δισεκατομμύρια δολάρια bybit hack τον Φεβρουάριο, όπου οι επιτιθέμενοι χειρίστηκαν νόμιμες ροές εργασίας αντί να εκμεταλλευτούν τις ευπάθειες του κώδικα”, εξηγεί η έκθεση Trail of Bits.

Σχέδιο συνέντευξης με βάση το ζουμ

Το Trail of Bits έμαθε για αυτή τη νέα εκστρατεία, αφού οι ηθοποιοί απειλής προσπάθησαν να διεξάγουν την επίθεση κοινωνικής μηχανικής στον CEO μέσω του X Direct μηνύματα.

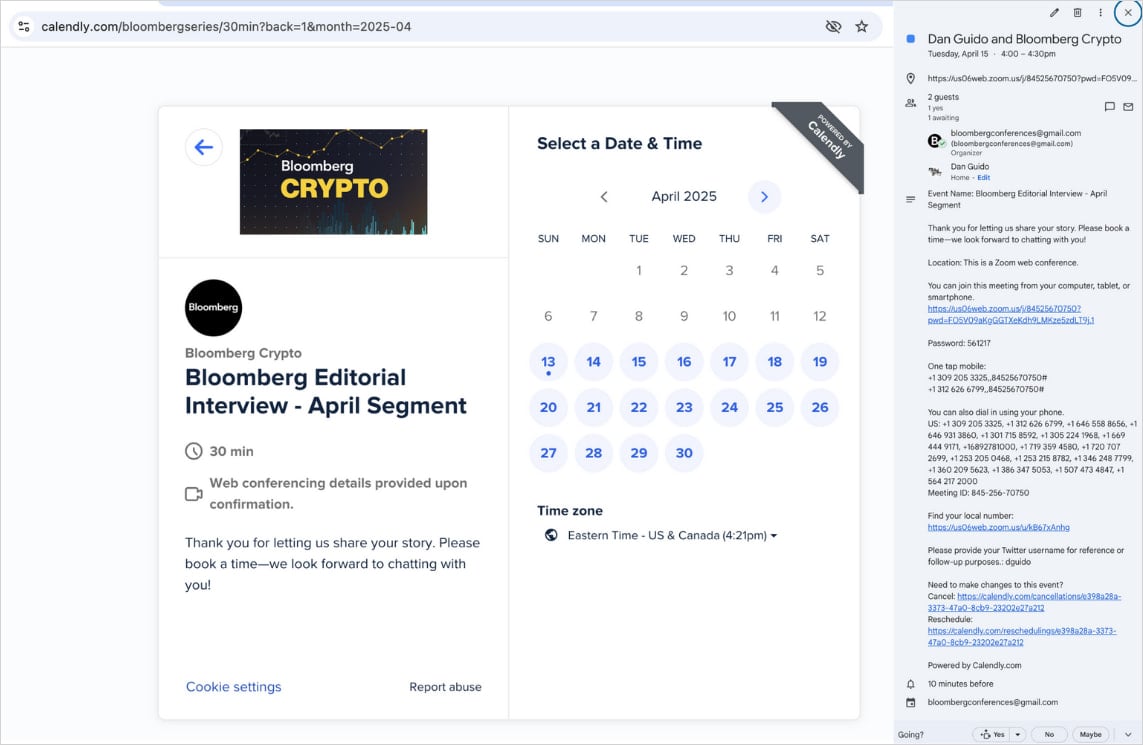

Η επίθεση ξεκινά με μια πρόσκληση σε μια συνέντευξη “Bloomberg Crypto” μέσω Zoom, που αποστέλλεται σε στόχους υψηλής αξίας μέσω λογαριασμών κάλτσας-puppet στο X ή μέσω ηλεκτρονικού ταχυδρομείου (BloombergConferences[@]gmail.com).

Οι ψεύτικοι λογαριασμοί που μιμούνται τους κρυπτογραφημένους δημοσιογράφους ή τα καταστήματα Bloomberg και φτάνουν στους στόχους μέσω άμεσων μηνυμάτων σε πλατφόρμες κοινωνικών μέσων.

Πηγή: Διαδρομή των κομματιών

Οι προσκλήσεις αποστέλλονται μέσω συνδέσμων με ημερομηνία για να προγραμματίσουν μια συνάντηση ζουμ. Δεδομένου ότι τόσο οι προσκλήσεις/σύνδεσμοι με ζουμ είναι αυθεντικές, λειτουργούν όπως αναμενόταν και μειώνουν τις υποψίες του στόχου.

Πηγή: Διαδρομή των κομματιών

Κατά τη διάρκεια της κλήσης ζουμ, ο επιτιθέμενος ξεκινά μια συνεδρία κοινής χρήσης οθόνης και στέλνει ένα αίτημα τηλεχειρισμού στον στόχο.

Το τέχνασμα που χρησιμοποιείται σε αυτό το στάδιο είναι ότι οι επιτιθέμενοι μετονομάζουν το όνομα της οθόνης ζουμ στο “Zoom”, οπότε η προτροπή που βλέπει το θύμα διαβάζει “το Zoom ζητά το τηλεχειριστήριο της οθόνης σας”, καθιστώντας το ως νόμιμο αίτημα από την εφαρμογή.

Πηγή: Διαδρομή των κομματιών

Ωστόσο, η έγκριση του αιτήματος δίνει στους επιτιθέμενους πλήρη έλεγχο απομακρυσμένης εισόδου στο σύστημα του θύματος, επιτρέποντάς τους να κλέψουν ευαίσθητα δεδομένα, να εγκαταστήσουν κακόβουλο λογισμικό, να αποκτήσουν πρόσβαση σε αρχεία ή να ξεκινήσουν τις συναλλαγές κρυπτογράφησης.

Ο επιτιθέμενος μπορεί να ενεργήσει γρήγορα για να δημιουργήσει επίμονη πρόσβαση, εμφυτεύοντας ένα μυστικό backdoor για μεταγενέστερη εκμετάλλευση και αποσύνδεση, αφήνοντας τα θύματα με ελάχιστες πιθανότητες να συνειδητοποιήσουν τον συμβιβασμό.

“Αυτό που κάνει αυτή την επίθεση ιδιαίτερα επικίνδυνη είναι η ομοιότητα του διαλόγου Άδεια με άλλες αβλαβείς ειδοποιήσεις ζουμ”, λέει το μονοπάτι των κομματιών.

“Οι χρήστες που συνηθίζουν να κάνουν κλικ στο” Εγκρίνετε “στις προτροπές ζουμ μπορεί να χορηγήσουν πλήρη έλεγχο του υπολογιστή τους χωρίς να συνειδητοποιήσουν τις συνέπειες”.

Για να υπερασπιστεί αυτή την απειλή, το Trail of Bits υποδηλώνει την εφαρμογή των προφίλ ελέγχου πολιτικής (PPPC) προτιμήσεων (PPPC), που αποτρέπουν την πρόσβαση στην προσβασιμότητα, η οποία είναι δυνατή χρησιμοποιώντας αυτό συλλογή εργαλείων.

Η εταιρεία συνιστά την αφαίρεση του ζουμ εξ ολοκλήρου από όλα τα συστήματα για περιβαλλόμενα περιβάλλοντα και οργανισμούς που χειρίζονται πολύτιμα ψηφιακά περιουσιακά στοιχεία.

“Για τους οργανισμούς που χειρίζονται ιδιαίτερα ευαίσθητα δεδομένα ή συναλλαγές κρυπτογράφησης, η μείωση του κινδύνου από την εξάλειψη του πελάτη Zoom συχνά αντισταθμίζει τη μικρή ταλαιπωρία της χρήσης εναλλακτικών λύσεων με βάση το πρόγραμμα περιήγησης”, εξηγεί το Trail of Bits.

VIA: bleepingcomputer.com