Οι ρωσικοί ηθοποιοί απειλών έχουν κακοποιήσει τις ληφθείσες ροές εργασιών ελέγχου ταυτότητας του OAuth 2.0 για την αεροπειρατεία της Microsoft 365 λογαριασμών υπαλλήλων οργανισμών που σχετίζονται με την Ουκρανία και τα ανθρώπινα δικαιώματα.

Ο αντίπαλος παραμένει υπαλλήλους από τις ευρωπαϊκές χώρες και οι στόχοι επικοινωνίας μέσω πλατφορμών ανταλλαγής μηνυμάτων WhatsApp και Signal. Ο σκοπός είναι να πείσουν τα πιθανά θύματα να παρέχουν κωδικούς εξουσιοδότησης της Microsoft που δίνουν πρόσβαση σε λογαριασμούς ή να κάνουν κλικ σε κακόβουλους συνδέσμους που συλλέγουν συνδέσεις και κωδικούς πρόσβασης εφάπαξ.

Η εταιρεία Cybersecurity Volexity παρατήρησε αυτή τη δραστηριότητα από τις αρχές Μαρτίου, αμέσως μετά από μια παρόμοια επιχείρηση, που αναφέρθηκε τον Φεβρουάριο από Εξοφορότης και η Microsoft, που χρησιμοποίησαν τον έλεγχο ταυτότητας κώδικα συσκευής phishing για να κλέψουν τους λογαριασμούς Microsoft 365.

Η Volexity παρακολουθεί τους ηθοποιούς απειλής που είναι υπεύθυνοι για τις δύο εκστρατείες ως UTA0352 και UTA0355 και ASESSES με μέση εμπιστοσύνη ότι είναι και οι δύο Ρώσοι.

Ροή επίθεσης

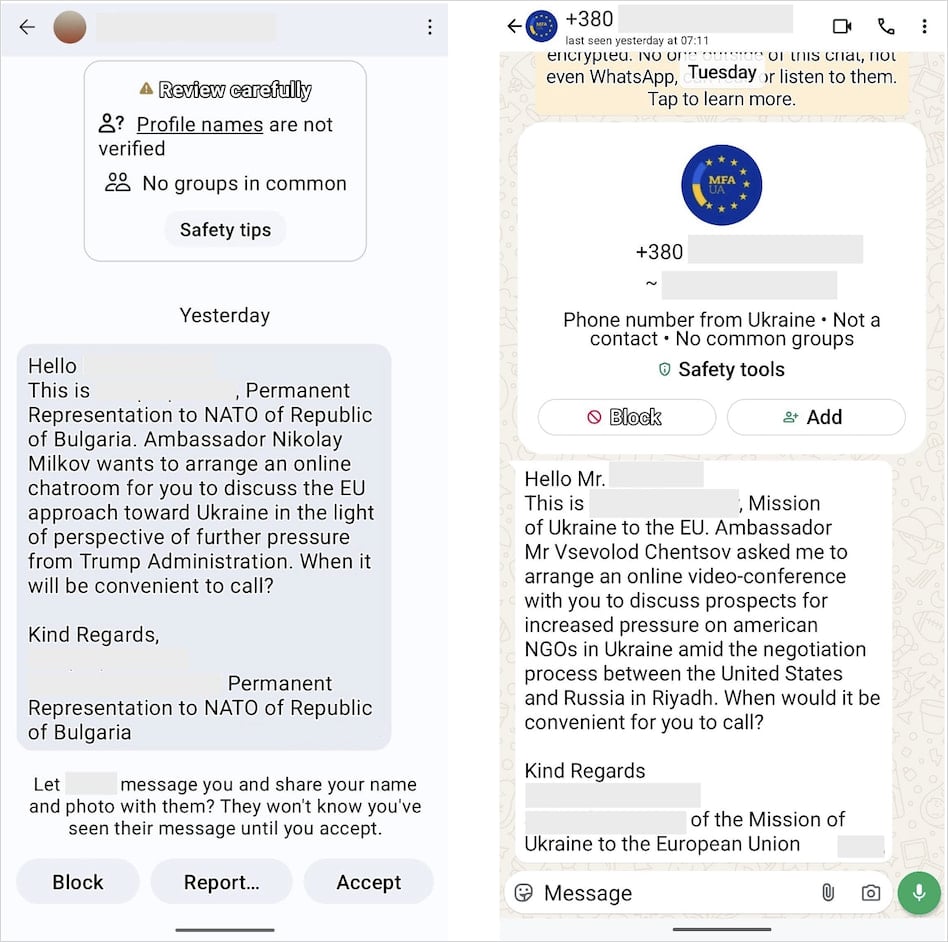

Σε μια έκθεση που δημοσιεύθηκε σήμερα, οι ερευνητές περιγράφουν την επίθεση ως ξεκινώντας με ένα μήνυμα πάνω από το σήμα ή το WhatsApp. Η Volexity σημειώνει ότι σε μια περίπτωση η επικοινωνία προήλθε από έναν συμβιβασμένο κυβερνητικό λογαριασμό της Ουκρανίας.

Πηγή: Volexity

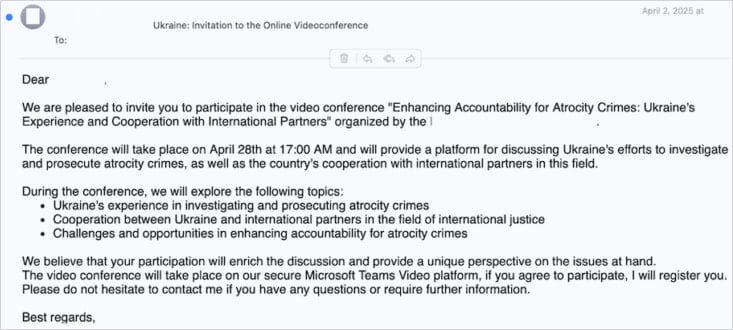

Ο επιτιθέμενος υπομονίζει τους ευρωπαίους πολιτικούς αξιωματούχους ή τους Ουκρανούς διπλωμάτες και δέχονται στόχους με προσκλήσεις σε ιδιωτικές συναντήσεις βίντεο για να συζητήσουν τις υποθέσεις που σχετίζονται με την Ουκρανία.

Μόλις δημιουργηθεί το κανάλι επικοινωνίας, ο επιτιθέμενος στέλνει μια διεύθυνση URL phishing OAuth με το πρόσχημα ότι απαιτείται για την ένταξή του στην τηλεοπτική κλήση.

Πηγή: Volexity

Το UTA0352 μπορεί να μοιραστεί τις οδηγίες για να συμμετάσχει στη συνάντηση με τη μορφή αρχείου PDF μαζί με μια κακόβουλη διεύθυνση URL κατασκευασμένη για να καταγράψει το χρήστη σε εφαρμογές Microsoft και τρίτων που χρησιμοποιούν τις ροές εργασίας Microsoft 365 OAuth.

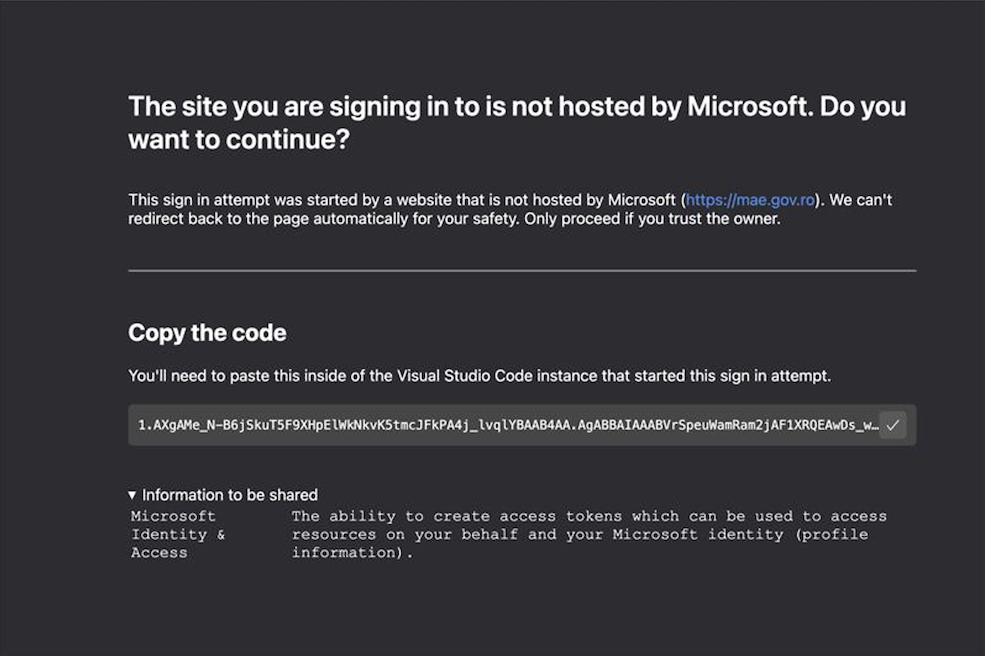

Μετά την ταυτοποίηση του στόχου, “ανακατευθύνονται σε μια έκδοση του κώδικα του Visual Studio, που φιλοξενείται στο Insiders.vscode.dev”, εξηγούν οι ερευνητές.

Η σελίδα προορισμού μπορεί να λάβει παράκτιους σύνδεσης από το Microsoft 365, η οποία περιλαμβάνει το OAuth και ο στόχος θα δει το παρακάτω παράθυρο διαλόγου:

Πηγή: Volexity

Χρησιμοποιώντας την κοινωνική μηχανική, ο επιτιθέμενος προσπαθεί να ξεγελάσει το θύμα για να στείλει πίσω τον παραπάνω κώδικα, κάτω από την προσποίηση ότι χρειάζεται να ενταχθεί στη συνάντηση.

Ωστόσο, η συμβολοσειρά είναι ένας κωδικός εξουσιοδότησης που ισχύει για 60 ημέρες που μπορεί να χρησιμοποιηθεί για να αποκτήσει ένα διακριτικό πρόσβασης για “Όλοι οι πόροι που κανονικά είναι διαθέσιμοι στον χρήστη”.

“Θα πρέπει να σημειωθεί ότι αυτός ο κώδικας εμφανίστηκε επίσης ως μέρος του URI στη γραμμή διευθύνσεων. Εξοφορότης λέει.

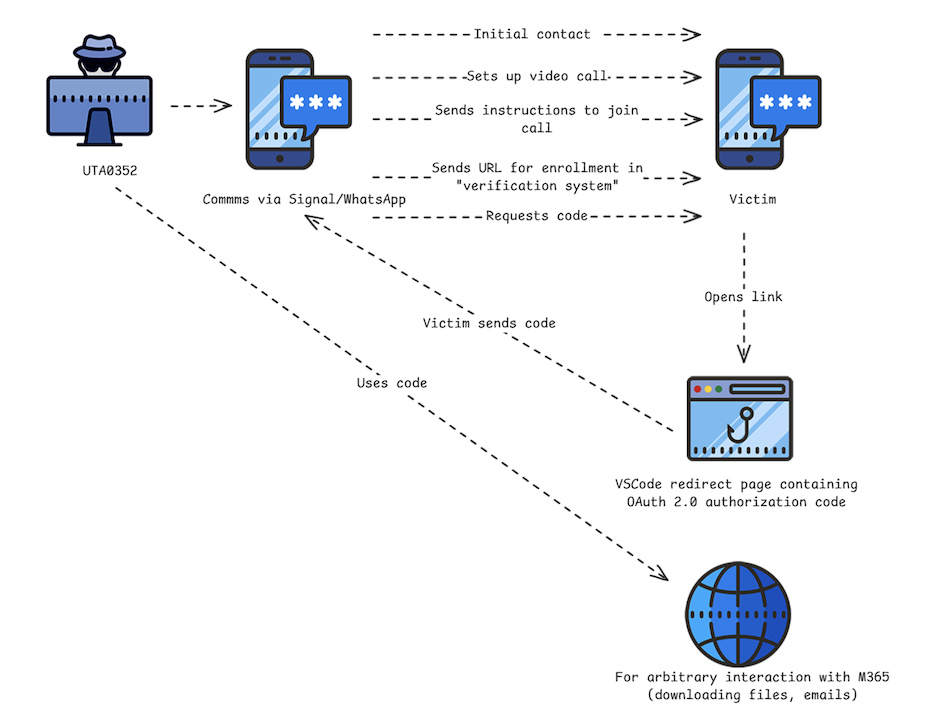

Οι ερευνητές απλουστεύσουν στο ακόλουθο διάγραμμα Η ροή επίθεσης που στοχεύει τους χρήστες βασιζόμενοι σε έναν κώδικα οπτικού στούντιο πρώτου μέρους:

Πηγή: Volexity

Το ερευνητικό σημείωμα ότι υπάρχουν παλαιότερες παραλλαγές της πρόσφατης επίθεσης ηλεκτρονικού “ψαρέματος”, όπου ο εισβολέας χρησιμοποίησε μια μορφή για το Azuread v1.0 αντί για το V2.0, τις διαφορές που συνίστανται στις χρησιμοποιούμενες παραμέτρους URL.

Η εκστρατεία τον Απρίλιο που αποδόθηκε στο UTA0355 είναι παρόμοια με αυτή του UTA0352, αλλά η αρχική επικοινωνία προέρχεται από έναν συμβιβασμένο λογαριασμό ηλεκτρονικού ταχυδρομείου της Ουκρανίας και ο επιτιθέμενος χρησιμοποίησε τον “κλεμμένο κώδικα εξουσιοδότησης OAuth για να καταγράψει μια νέα συσκευή στο Microsoft ID του θύματος (πρώην Azure Active Directory)”.

Οι ερευνητές της Volexity λένε ότι μόλις η συσκευή εγγραφεί, έπρεπε να πείσουν τον στόχο να εγκρίνει το αίτημα ελέγχου ταυτότητας δύο παραγόντων (2FA) να έχει πρόσβαση στο email του θύματος.

Για να επιτευχθεί αυτό, ο ηθοποιός απειλής κοινωνικά διαμορφώνει το δρόμο τους λέγοντας ότι ο κώδικας 2FA ήταν απαραίτητος για να «αποκτηθεί πρόσβαση σε μια παρουσία του SharePoint που συνδέεται με το συνέδριο».

Αυτό το τελευταίο βήμα δίνει στον επιτιθέμενο ένα διακριτικό για να αποκτήσει πρόσβαση στις πληροφορίες και τα μηνύματα ηλεκτρονικού ταχυδρομείου του θύματος, αλλά και μια πρόσφατα καταχωρημένη συσκευή για τη διατήρηση της μη εξουσιοδοτημένης πρόσβασης για μεγαλύτερο χρονικό διάστημα.

“Στα αρχεία καταγραφής που εξετάστηκαν από την Volexity, η αρχική καταχώριση της συσκευής ήταν επιτυχής λίγο μετά την αλληλεπίδραση με τον εισβολέα.

Για να προστατεύσει από τέτοιες επιθέσεις, η Volexity συμβουλεύει τη δημιουργία ειδοποιήσεων στις συνδέσεις χρησιμοποιώντας τον κωδικό Visual Studio πελάτηςαποκλείστε την πρόσβαση σε ‘insiders.vscode.dev«Και»vscode-redirect.azurewebsites.net‘.

Οι ερευνητές συνιστούν επίσης τη δημιουργία πολιτικών πρόσβασης υπό όρους για να περιορίσουν μόνο την πρόσβαση σε εγκεκριμένες συσκευές.

VIA: bleepingcomputer.com