Ένας ηθοποιός απειλής που ευθυγραμμίζεται με την Κίνα, που ονομάζεται “TheWizards” καταχρώνει μια δυνατότητα δικτύωσης IPv6 για να ξεκινήσει επιθέσεις αντίπαλου στο Middle (AITM) που ενημερώνει το λογισμικό για να εγκαταστήσει κακόβουλο λογισμικό των Windows.

Σύμφωνα με την ESET, η ομάδα δραστηριοποιείται από τουλάχιστον το 2022, που στοχεύει οντότητες στις Φιλιππίνες, την Καμπότζη, τα Ηνωμένα Αραβικά Εμιράτα, την Κίνα και το Χονγκ Κονγκ. Τα θύματα περιλαμβάνουν άτομα, εταιρείες τυχερών παιχνιδιών και άλλους οργανισμούς.

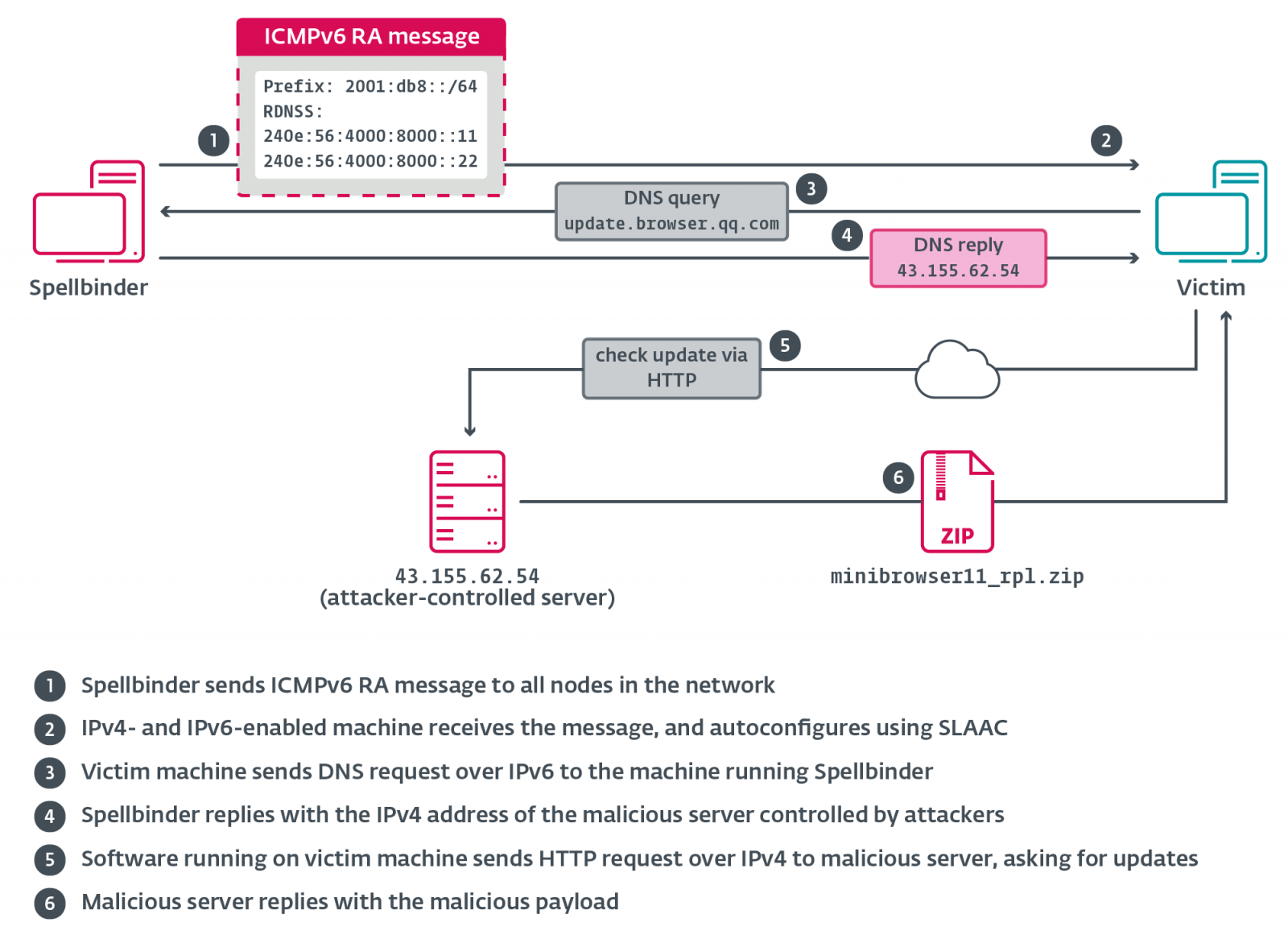

Οι επιθέσεις χρησιμοποιούν ένα προσαρμοσμένο εργαλείο που ονομάζεται “Spellbinder” από το ESET που καταχράται τη λειτουργία Autoconfiguration της διεύθυνσης IPv6 (SLAAC) Επιθέσεις SLACC.

Το SLAAC είναι ένα χαρακτηριστικό του πρωτοκόλλου δικτύωσης IPv6 που επιτρέπει στις συσκευές να διαμορφώνουν αυτόματα τις δικές τους διευθύνσεις IP και την προεπιλεγμένη πύλη χωρίς να χρειάζονται διακομιστή DHCP. Αντ ‘αυτού, χρησιμοποιεί μηνύματα διαφήμισης δρομολογητή (RA) για να λαμβάνετε διευθύνσεις IP από δρομολογητές που υποστηρίζονται από το IPv6.

Το εργαλείο Spellbinder του χάκερ καταχράται αυτή τη λειτουργία στέλνοντας τα μηνύματα RA μέσω του δικτύου, προκαλώντας τα κοντινά συστήματα να λαμβάνουν αυτόματα μια νέα διεύθυνση IP IPv6, νέους διακομιστές DNS και μια νέα, προτιμώμενη πύλη IPv6.

Αυτή η προεπιλεγμένη πύλη, ωστόσο, είναι η διεύθυνση IP του εργαλείου Spellbinder, το οποίο του επιτρέπει να παρεμποδίζει τις επικοινωνίες και να επαναπροσδιορίσει την κυκλοφορία μέσω διακομιστών που ελέγχονται από εισβολέα.

“Το Spellbinder στέλνει ένα πακέτο RA Multicast κάθε 200 ms έως FF02 :: 1 (” Όλοι οι κόμβοι “), τα Windows Machines στο δίκτυο με ενεργοποιημένο IPv6 θα είναι αυτόματο διαμορφώνεται μέσω μέσω Η αυτόματη διαμόρφωση διεύθυνσης (SLAAC) Χρησιμοποιώντας πληροφορίες που παρέχονται στο μήνυμα RA και αρχίζουν να στέλνουν την κυκλοφορία IPv6 στο μηχάνημα που εκτελείται Spellbinder, όπου τα πακέτα θα παρεμποδίζονται, θα αναλυθούν και θα απαντηθούν σε όπου ισχύει “, εξηγεί το ESET.

Πηγή: eset

Η ESET δήλωσε ότι οι επιθέσεις αναπτύσσουν Spellbinder χρησιμοποιώντας ένα αρχείο που ονομάζεται AvgApplicationFrameHosts.zip, το οποίο εξάγει σε έναν κατάλογο που μιμείται το νόμιμο λογισμικό: “%Programfiles%\ avg τεχνολογίες”.

Μέσα σε αυτόν τον κατάλογο υπάρχουν avgapplicationframehost.exe, wsc.dll, log.dat και ένα νόμιμο αντίγραφο του winpcap.exe. Το εκτελέσιμο εκτελέσιμο WinPCAP χρησιμοποιείται για να φορτώσει το κακόβουλο wsc.dll, το οποίο φορτώνει το spellbinder στη μνήμη.

Μόλις μολυνθεί μια συσκευή, η Spellbinder αρχίζει να συλλαμβάνει και να αναλύει την προσπάθεια κυκλοφορίας του δικτύου να συνδέσει συγκεκριμένους τομείς, όπως εκείνοι που σχετίζονται με τους διακομιστές ενημέρωσης λογισμικού κινεζικών.

Η ESET αναφέρει ότι τα κακόβουλα προγράμματα παρακολουθεί για τομείς που ανήκουν στις ακόλουθες εταιρείες: Tencent, Baidu, Xunlei, Youku, Iqiyi, Kingsoft, Mango TV, Funshion, Yuodao, Xiaomi, Xiaomi Miui, Pplive, Meitu, Quihoo 360 και Baofeng.

Το εργαλείο στη συνέχεια ανακατευθύνει αυτά τα αιτήματα για λήψη και εγκατάσταση κακόβουλων ενημερώσεων που αναπτύσσουν ένα backdoor που ονομάζεται “WizardNet”.

Το WizardNet Backdoor δίνει στους επιτιθέμενους επίμονη πρόσβαση στη μολυσμένη συσκευή και τους επιτρέπει να εγκαταστήσουν πρόσθετο κακόβουλο λογισμικό ανάλογα με τις ανάγκες.

Προκειμένου να προστατεύσουν από αυτούς τους τύπους επιθέσεων, οι οργανισμοί μπορούν να παρακολουθούν την κυκλοφορία IPv6 ή να απενεργοποιήσουν το πρωτόκολλο εάν δεν απαιτείται στο περιβάλλον τους.

Τον Ιανουάριο, η ESET ανέφερε επίσης σε μια άλλη ομάδα hacking με την ονομασία “Blackwood” που καταβάλλει τη δυνατότητα ενημέρωσης λογισμικού WPS Office για την εγκατάσταση κακόβουλου λογισμικού.

VIA: bleepingcomputer.com