Η Microsoft προειδοποιεί για τους κινδύνους ασφαλείας που τίθενται από προεπιλεγμένες διαμορφώσεις στις αναπτύξεις Kubernetes, ιδιαίτερα εκείνων που χρησιμοποιούν διαγράμματα Helm Out-of-the-Box, τα οποία θα μπορούσαν να εκθέσουν ευαίσθητα δεδομένα.

Σε πολλές περιπτώσεις, αυτά τα διαγράμματα τιμονιού δεν απαιτούσαν έλεγχο ταυτότητας, ανοιχτές εκμεταλλεύσιμες θύρες και χρησιμοποίησαν αδύναμους ή σκληροπυρηνικούς κωδικούς κωδικοποίησης που ήταν ασήμαντοι για να σπάσουν.

Μια έκθεση που δημοσιεύθηκε από τους ερευνητές ασφαλείας Michael Katchinskiy και Yossi Weizman του Microsoft Defender για την έρευνα cloud υπογραμμίζει τρεις περιπτώσεις ως παραδείγματα ενός ευρύτερου ζητήματος ασφάλειας που θέτει σε κίνδυνο τον φόρτο εργασίας του Kubernetes.

Ευκολία εναντίον ασφάλειας

Το Kubernetes είναι μια ευρέως χρησιμοποιούμενη πλατφόρμα ανοιχτού κώδικα που έχει σχεδιαστεί για να αυτοματοποιήσει την ανάπτυξη, την κλιμάκωση και τη διαχείριση των εφαρμογών με εμπορευματοκιβώτια.

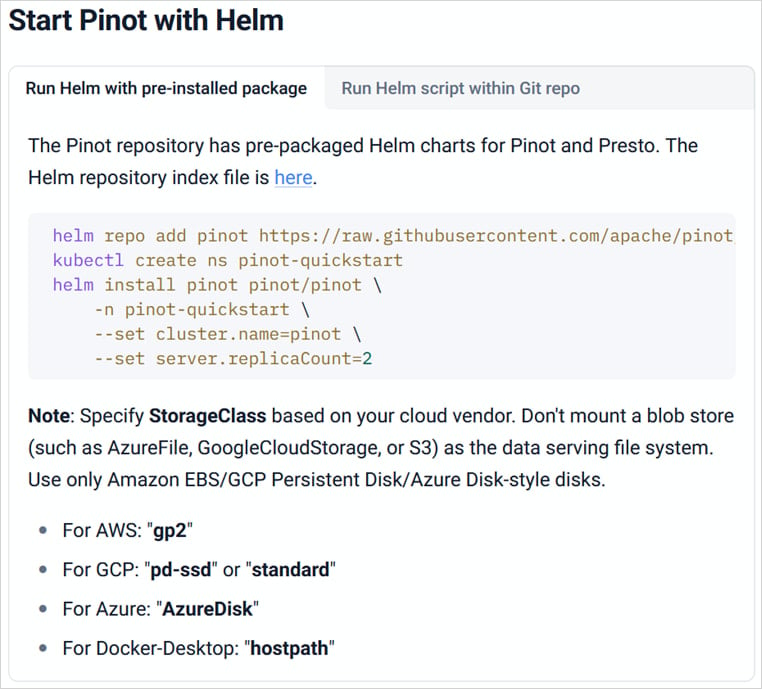

Το Helm είναι ένας διαχειριστής πακέτων για το Kubernetes και τα διαγράμματα είναι πρότυπα/σχέδια για την ανάπτυξη εφαρμογών στην πλατφόρμα, παρέχοντας αρχεία YAML που καθορίζουν βασικούς πόρους που απαιτούνται για την εκτέλεση μιας εφαρμογής.

Τα διαγράμματα Helm είναι δημοφιλή επειδή απλοποιούν και επιταχύνουν τις πολύπλοκες αναπτύξεις. Ωστόσο, όπως επισημάνθηκε στην έκθεση της Microsoft, σε πολλές περιπτώσεις, οι προεπιλεγμένες ρυθμίσεις σε αυτά τα διαγράμματα δεν διαθέτουν τα κατάλληλα μέτρα ασφαλείας.

Οι χρήστες άπειροι με την ασφάλεια του cloud συχνά αναπτύσσουν αυτά τα διαγράμματα τιμών όπως είναι, εκθέτοντας ακούσια υπηρεσίες στο Διαδίκτυο και επιτρέποντας στους επιτιθέμενους να σαρώσουν και να εκμεταλλευτούν εσφαλμένες εφαρμογές.

Πηγή: Microsoft

“Οι προεπιλεγμένες διαμορφώσεις που δεν διαθέτουν κατάλληλους ελέγχους ασφαλείας δημιουργούν μια σοβαρή απειλή ασφάλειας”, προειδοποιεί τους ερευνητές της Microsoft.

“Χωρίς να επανεξετάζουμε προσεκτικά τις εκδηλώσεις YAML και τα διαγράμματα τιμόνι, οι οργανισμοί ενδέχεται να αναπτύξουν εν αγνοία τους υπηρεσίες που δεν έχουν καμία μορφή προστασίας, αφήνοντάς τους πλήρως εκτεθειμένους σε επιτιθέμενους”.

“Αυτό αφορά ιδιαίτερα όταν η εφαρμογή που αναπτύσσεται μπορεί να ζητήσει ευαίσθητα API ή να επιτρέψει διοικητικές ενέργειες, κάτι που ακριβώς θα δούμε σύντομα”.

Οι ερευνητές υπογραμμίζουν τρεις περιπτώσεις διαγραμμάτων τιμών που έβαλαν περιβάλλοντα Kubernetes σε κίνδυνο επιθέσεων, συνοψίζονται ως εξής.

- Apache Pinot: Εκθέτει τις βασικές υπηρεσίες (Pinot-Controller και Pinot-Broker) μέσω των υπηρεσιών Kubernetes LoadBalancer χωρίς κανένα έλεγχο ταυτότητας.

- Πλέγμα: Η δημόσια εγγραφή επιτρέπεται από εκτεθειμένη IP, επιτρέποντας σε οποιονδήποτε να εγγραφεί και να αποκτήσει πρόσβαση σε λειτουργίες συμπλέγματος.

- Πλέγμα σεληνίου: Το NodePort εκθέτει την υπηρεσία σε όλους τους κόμβους σε ένα σύμπλεγμα, βασιζόμενη μόνο σε εξωτερικούς κανόνες τείχους προστασίας για προστασία. Το ζήτημα δεν επηρεάζει το επίσημο διάγραμμα τιμόνι, αλλά πολλά ευρέως αναφερόμενα έργα GitHub.

Όσον αφορά το πλέγμα σεληνίου, οι εταιρείες WIZ και άλλες εταιρείες ασφάλειας στον κυβερνοχώρο έχουν παρατηρήσει προηγουμένως επιθέσεις που στοχεύουν σε εσφαλμένες περιπτώσεις για την ανάπτυξη των ανθρακωρύχων για να ορυκτούν κρυπτογράφηση Monero.

Για να μετριάσει τους κινδύνους, η Microsoft συνιστά προσεκτικά την αναθεώρηση της προεπιλεγμένης διαμόρφωσης των διαγραμμάτων Helm για να το αξιολογήσει από την άποψη της ασφάλειας, εξασφαλίζοντας ότι περιλαμβάνει την απομόνωση ταυτότητας και δικτύου.

Επιπλέον, συνιστάται η εκτέλεση τακτικών σαρώσεων για παρερμηνείες που εκθέτουν διεπαφές φόρτου εργασίας δημοσίως και παρακολουθούν στενά τα δοχεία για ύποπτη δραστηριότητα.

VIA: bleepingcomputer.com