Ένα νέο ελάττωμα “προνόμιο υποκαταστήματος” σε όλες τις σύγχρονες CPU της Intel επιτρέπει στους επιτιθέμενους να διαρρέουν ευαίσθητα δεδομένα από περιοχές μνήμης που διατίθενται σε προνομιούχο λογισμικό όπως ο πυρήνας του λειτουργικού συστήματος.

Συνήθως, αυτές οι περιοχές είναι συμπληρωμένες με πληροφορίες όπως κωδικούς πρόσβασης, κρυπτογραφικά κλειδιά, μνήμη άλλων διαδικασιών και δομές δεδομένων πυρήνα, ώστε να τα προστατεύουν από τη διαρροή είναι ζωτικής σημασίας.

Σύμφωνα με Ερευνητές της ETH Zurich Ο Sandro Rüegge, ο Johannes Wikner και ο Kaveh Razavi, οι μετριασμοί του Specter V2 που κρατούνται για έξι χρόνια, αλλά οι τελευταίες τους “συνθήκες πρόβλεψης υποκαταστήτων” εκμεταλλεύονται αποτελεσματικά τους.

Το ελάττωμα, το οποίο ονομάζεται «προνόμια υποκαταστήματος» και παρακολουθείται κάτω CVE-2024-45332είναι μια κατάσταση αγώνα στο υποσύστημα των προγνωστικών υποκαταστημάτων που χρησιμοποιούνται σε CPU Intel.

Οι παράγοντες πρόβλεψης υποκαταστημάτων όπως το Buffer Buffer (BTB) και ο έμμεσος προγνωστικός παράγοντας υποκαταστημάτων (IBP) είναι εξειδικευμένα εξαρτήματα υλικού που προσπαθούν να μαντέψουν το αποτέλεσμα μιας διδασκαλίας υποκαταστημάτων προτού επιλυθεί να διατηρήσει τον αγωγό CPU γεμάτο για βέλτιστη απόδοση.

Αυτές οι προβλέψεις είναι κερδοσκοπικές, πράγμα που σημαίνει ότι έχουν ανατραπεί αν καταλήξουν να είναι λάθος. Ωστόσο, εάν είναι σωστές, αυξάνει την απόδοση.

Οι ερευνητές διαπίστωσαν ότι οι ενημερώσεις προγνωστικών υποκαταστήτων της Intel δεν συγχρονίζονται με την εκτέλεση διδασκαλίας, με αποτέλεσμα αυτές τις ενημερώσεις που διασχίζουν τα όρια προνομίων.

Εάν συμβεί ένας διακόπτης προνομίων, όπως από τη λειτουργία χρήστη σε λειτουργία πυρήνα, υπάρχει ένα μικρό παράθυρο ευκαιρίας κατά το οποίο η ενημέρωση σχετίζεται με το λάθος επίπεδο προνομίων.

Ως αποτέλεσμα, η απομόνωση μεταξύ χρήστη και πυρήνα σπάει και ένας μη προνομιούχος χρήστης μπορεί να διαρρεύσει δεδομένα από προνομιούχες διαδικασίες.

Η ομάδα του Eth Zurich ανέπτυξε μια εκμετάλλευση που εκπαιδεύει την CPU για να προβλέψει έναν συγκεκριμένο στόχο κλάδου και στη συνέχεια κάνει μια κλήση συστήματος για να μετακινήσει την εκτέλεση στον πυρήνα του OS, οδηγώντας σε κερδοσκοπική εκτέλεση χρησιμοποιώντας τον ελεγχόμενο από τον εισβολέα στόχο (“gadget”).

Αυτός ο κώδικας έχει πρόσβαση σε μυστικά δεδομένα που φορτώθηκαν στην προσωρινή μνήμη και χρησιμοποιώντας μια μέθοδο πλευρικής καναλιού, τα περιεχόμενα διαρρέουν στον εισβολέα.

Οι ερευνητές απέδειξαν την επίθεσή τους στο Ubuntu 24.04 με προεπιλεγμένες μετριασμούς που επέτρεψαν να διαβάσουν τα περιεχόμενα του αρχείου “/etc/shadow/” που περιέχουν κωδικούς πρόσβασης λογαριασμού. Η εκμετάλλευση μπορεί να επιτύχει ρυθμούς διαρροής αιχμής 5,6 kb/sec με ακρίβεια 99,8%.

https://www.youtube.com/watch?v=jrsovan7paa

Επιπτώσεις και διορθώσεις

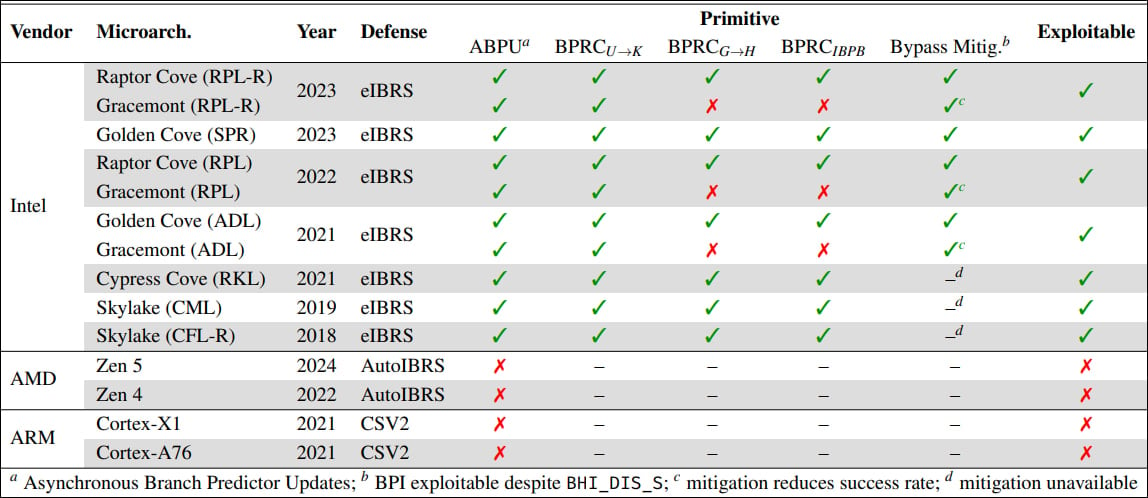

Το CVE-2024-45332 επηρεάζει όλες τις Intel CPU από την ένατη γενιά και μετά, συμπεριλαμβανομένης της λίμνης Coffee, της λίμνης Comet, της λίμνης Rocket, της λίμνης Alder και της λίμνης Raptor.

“Όλοι οι επεξεργαστές Intel από την 9η γενιά (ανανέωση της λίμνης Coffee) επηρεάζονται από την ένεση προνομίων υποκαταστημάτων”, εξηγεί οι ερευνητές.

“Ωστόσο, παρατηρήσαμε προβλέψεις που παρακάμπτουν το έμμεσο φράγμα πρόβλεψης υποκαταστημάτων (IBPB) στους επεξεργαστές ήδη από την 7η γενιά (λίμνη Kaby)”.

Οι ερευνητές της ETH της Ζυρίχης δεν εξέτασαν τις παλαιότερες γενιές αυτή τη στιγμή, αλλά επειδή δεν υποστηρίζουν ενισχυμένες έμμεσες περιορισμένες κερδοσκοπικές εικασίες (EIBRs), είναι λιγότερο σχετικές με αυτή τη συγκεκριμένη εκμετάλλευση και πιθανώς πιο επιρρεπείς σε παλαιότερες επιθέσεις που μοιάζουν με το Specter V2.

Εξετάστηκαν επίσης οι ARM Cortex-X1, Cortex-A76 και AMD Zen 5 και Zen 4, αλλά δεν παρουσιάζουν την ίδια ασύγχρονη συμπεριφορά πρόβλεψης, επομένως δεν είναι ευάλωτοι στο CVE-2024-45332.

Πηγή: ETH Ζυρίχη

Παρόλο που η επίθεση αποδείχθηκε στο Linux, το ελάττωμα υπάρχει στο επίπεδο υλικού, γι ‘αυτό και θεωρητικά εκμεταλλεύεται και στα Windows.

Οι ερευνητές ανέφεραν τα ευρήματά τους στην Intel τον Σεπτέμβριο του 2024 και ο τεχνολογικός γίγαντας κυκλοφόρησε ενημερώσεις μικροκώδικα που μετριάζουν το CVE-2024-45332 σε επηρεασμένα μοντέλα.

Οι μετριασμοί σε επίπεδο υλικολογισμικού εισάγουν γενικά έξοδα απόδοσης 2,7%, ενώ οι μετριασμοί του λογισμικού έχουν επιπτώσεις απόδοσης μεταξύ 1,6% και 8,3%, ανάλογα με την CPU.

Ο κίνδυνος είναι χαμηλός για τους τακτικούς χρήστες και οι επιθέσεις έχουν πολλαπλές ισχυρές προϋποθέσεις για να ανοίξουν ρεαλιστικά σενάρια εκμετάλλευσης. Τούτου λεχθέντος, συνιστάται η εφαρμογή των τελευταίων ενημερώσεων BIOS/UEFI και OS.

Η Eth Zurich θα παρουσιάσει τις πλήρεις λεπτομέρειες της εκμετάλλευσής τους σε ένα τεχνικό έγγραφο στο επερχόμενο Usenix Security 2025.

Ο BleepingComputer ήρθε σε επαφή με την Intel για να δει αν θα κυκλοφορήσει σήμερα μια συμβουλευτική και θα ενημερώσει το άρθρο με απάντηση.

VIA: bleepingcomputer.com