Η Ivanti προειδοποίησε τους πελάτες σήμερα να διορθώσουν το λογισμικό Ivanti Endpoint Manager Mobile (EPMM) ενάντια σε δύο τρωτά σημεία ασφαλείας αλυσοδεμένα σε επιθέσεις για να αποκτήσουν απομακρυσμένη εκτέλεση κώδικα.

“Η Ivanti έχει κυκλοφορήσει ενημερώσεις για το Endpoint Manager Mobile (EPMM), το οποίο απευθύνεται σε ένα μέσο και μία ευπάθεια μεγάλης σοβαρότητας,” είπε η εταιρεία.

“Όταν αλυσοδευχθεί, η επιτυχής εκμετάλλευση θα μπορούσε να οδηγήσει σε μη αυθεντική απομακρυσμένη εκτέλεση κώδικα. Γνωρίζουμε έναν πολύ περιορισμένο αριθμό πελατών των οποίων η λύση εκμεταλλεύτηκε κατά τη στιγμή της αποκάλυψης”.

Το πρώτο ελάττωμα ασφαλείας (CVE-2025-4427) είναι μια παράκαμψη ελέγχου ταυτότητας στο στοιχείο API της EPMM, επιτρέποντας στους εισβολείς να έχουν πρόσβαση σε προστατευμένους πόρους σε ευάλωτες συσκευές. Το δεύτερο (παρακολουθείται ως CVE-2025-4428) είναι ένα απομακρυσμένο ευπάθεια εκτέλεσης κώδικα που επιτρέπει στους ηθοποιούς απειλής να εκτελούν αυθαίρετο κώδικα σε στοχευμένα συστήματα μέσω αθέμιτων αιτήσεων API.

Η Ivanti λέει ότι οι πελάτες μπορούν να μετριάσουν τις δύο ατέλειες μηδενικής ημέρας, εγκαθιστώντας το Ivanti Endpoint Manager Mobile 11.12.0.5, 12.3.0.2, 12.4.0.2, ή 12.5.0.1.

Η εταιρεία πρόσθεσε ότι, ενώ εξακολουθεί να διερευνά αυτές τις επιθέσεις και δεν μπορεί να παράσχει δείκτες συμβιβασμού, οι πελάτες θα πρέπει να προσεγγίσουν την ομάδα υποστήριξης για περαιτέρω καθοδήγηση.

Ενώ ο Ivanti δήλωσε ότι τα δύο τρωτά σημεία “συνδέονται” με δύο βιβλιοθήκες ανοιχτού κώδικα που χρησιμοποιούν η EPMM, δεν μοιράστηκε τα ονόματά τους στη συμβουλή. Ένας εκπρόσωπος απευθύνθηκε στον BleepingComputer στη σημερινή συμβουλευτική για περισσότερες πληροφορίες.

“Το ζήτημα επηρεάζει μόνο το προϊόν EPMM on-Prem. Δεν υπάρχει στους νευρώνες Ivanti για το MDM, την ενοποιημένη λύση διαχείρισης τελικού σημείου της Ivanti, Ivanti Sentry ή άλλα προϊόντα Ivanti”. Πρόσθεσε ο Ivanti σε ξεχωριστή συμβουλευτική. “Προτρέπουμε όλους τους πελάτες να χρησιμοποιούν το προϊόν EPMM on-Prem για να εγκαταστήσουν αμέσως το έμπλαστρο.”

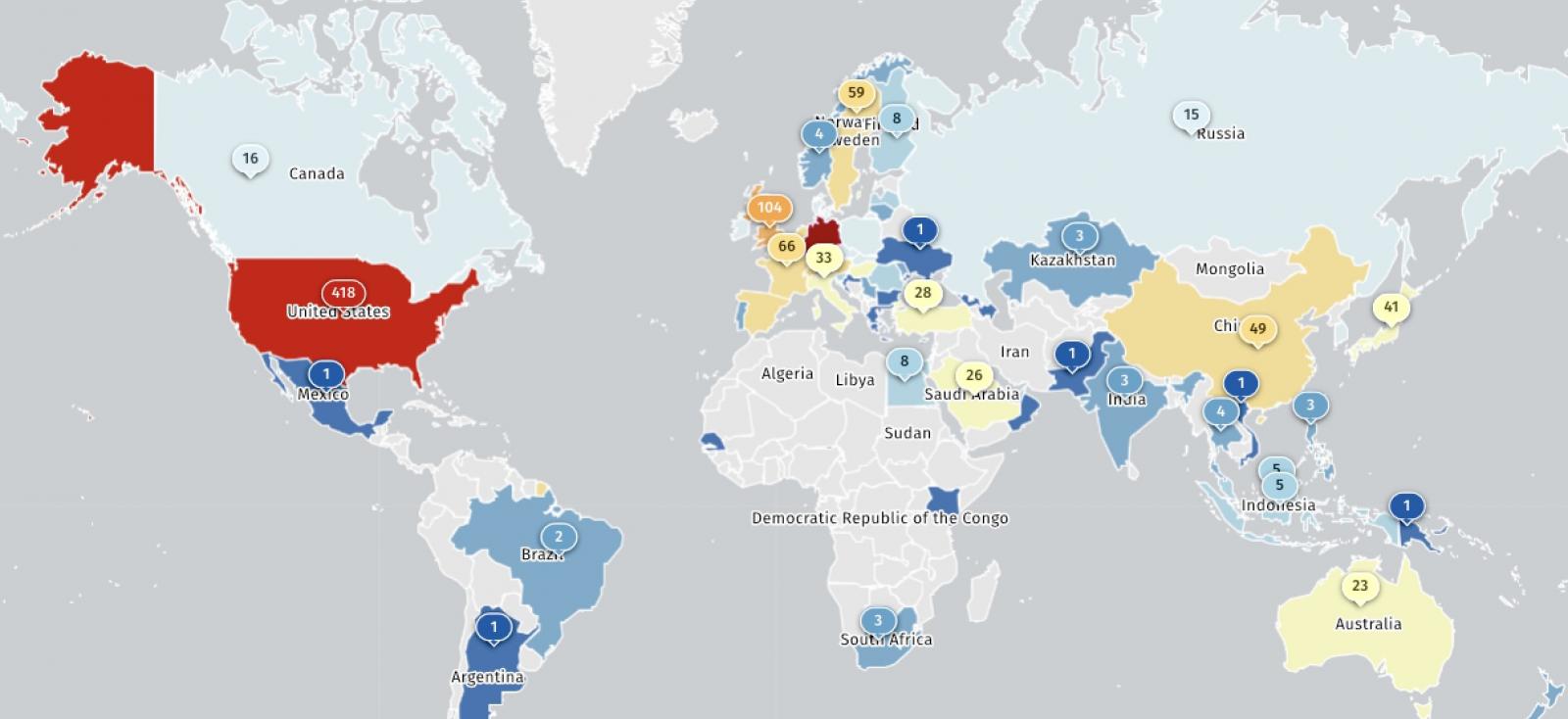

Η πλατφόρμα παρακολούθησης απειλών Shadowserver παρακολουθεί σήμερα Εκατοντάδες περιπτώσεις Ivanti EPMM εκτεθειμένοι στο διαδίκτυο, οι περισσότεροι στη Γερμανία (992) και στις Ηνωμένες Πολιτείες (418).

Σήμερα, η Ivanti δημοσίευσε επίσης ενημερώσεις ασφαλείας για την αντιμετώπιση μιας κρίσιμης ευπάθειας παράκαμψης ελέγχου ταυτότητας (CVE-2025-22462) που επηρεάζει τους νευρώνες της για τη λύση διαχείρισης υπηρεσιών ITSM που μπορεί να επιτρέψει στους μη αυθεντικούς επιτιθέμενους να αποκτήσουν διοικητική πρόσβαση.

Επίσης, προέτρεψε τους πελάτες να επιδιορθώσουν ένα προεπιλεγμένο ελάττωμα των διαπιστευτηρίων (CVE-2025-22460) στη συσκευή υπηρεσιών cloud (CSA) που επιτρέπει στους τοπικούς πιστοποιημένους επιτιθέμενους να κλιμακώνουν τα προνόμια σε ευάλωτα συστήματα.

Τα τελευταία χρόνια, πολλαπλές άλλες ευπάθειες ασφαλείας έχουν εκμεταλλευτεί σε επιθέσεις μηδενικής ημέρας που στοχεύουν στις συσκευές VPN της Ivanti και ICS, IPS και ZTA Gateways.

Το FBI και η CISA προειδοποίησαν επίσης σε μια κοινή συμβουλευτική που εκδόθηκε τον Ιανουάριο ότι οι ηθοποιοί απειλών εξακολουθούν να εκμεταλλεύονται τα ευπάθειας ασφαλείας της Ivanti Cloud Service (CSA) για να παραβιάσουν τα ευάλωτα δίκτυα.

VIA: bleepingcomputer.com