Η κρατική ομάδα απειλής της Βόρειας Κορέας Konni (Opal Sleet, TA406) παρατηρήθηκε στοχεύοντας στην ουκρανική κυβέρνηση οντότητες στις επιχειρήσεις συλλογής πληροφοριών.

Οι επιτιθέμενοι χρησιμοποιούν μηνύματα ηλεκτρονικού ταχυδρομείου ηλεκτρονικού “ψαρέματος” που μιμούνται δεξαμενές προβληματισμού, αναφέροντας σημαντικά πολιτικά γεγονότα ή στρατιωτικές εξελίξεις για να προσελκύσουν τους στόχους τους.

Οι ερευνητές του Proofpoint που ανακάλυψαν τη δραστηριότητα τον Φεβρουάριο του 2025 υποδηλώνουν ότι είναι πιθανό να υποστηρίξει τη στρατιωτική συμμετοχή της ΛΔΚ παράλληλα με τη Ρωσία στην Ουκρανία και να αξιολογήσει το πολιτικό καθεστώς που υποστηρίζει τη σύγκρουση.

“Το Proofpoint αξιολογεί ότι το TA406 στοχεύει στην ουκρανική κυβέρνηση οντότητες για να κατανοήσει καλύτερα την όρεξη για να συνεχίσει να αγωνίζεται ενάντια στη ρωσική εισβολή και να αξιολογήσει τις μεσοπρόθεσμες προοπτικές της σύγκρουσης”. Εξηγήστε τους ερευνητές.

“Η Βόρεια Κορέα διέπραξε στρατεύματα για να βοηθήσει τη Ρωσία το φθινόπωρο του 2024 και το TA406 είναι πολύ πιθανό να συγκεντρώσει τη νοημοσύνη για να βοηθήσει τη Βόρεια Κορέα ηγεσία να καθορίσει τον τρέχοντα κίνδυνο στις δυνάμεις της ήδη στο θέατρο, καθώς και την πιθανότητα ότι η Ρωσία θα ζητήσει περισσότερα στρατεύματα ή βραχίονες”.

Αλυσίδα επίθεσης

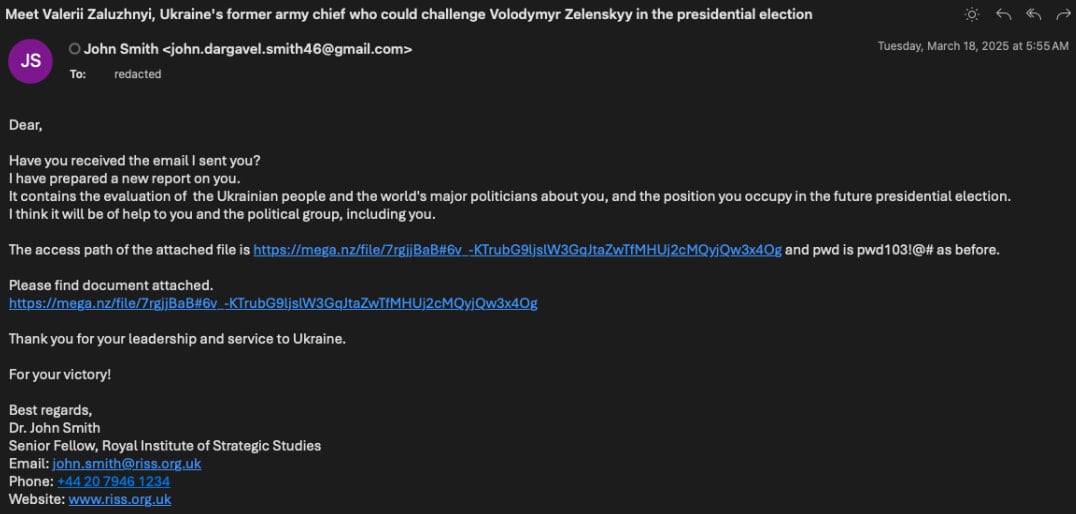

Τα κακόβουλα μηνύματα ηλεκτρονικού ταχυδρομείου που αποστέλλονται σε στόχους που μιμούνται τα μέλη των πλασματικών δεξαμενών προβληματισμού, που ασχολούνται με βασικά ζητήματα όπως οι πρόσφατες απολύσεις στρατιωτικών ηγετών ή προεδρικών εκλογών στην Ουκρανία.

Οι επιτιθέμενοι χρησιμοποιούν υπηρεσίες freemail όπως το Gmail, το ProtonMail και το Outlook για να στέλνουν επανειλημμένα μηνύματα στους στόχους τους, προτρέποντάς τους να κάνουν κλικ στον σύνδεσμο.

Πηγή: Proofpoint

Με αυτόν τον τρόπο παίρνει τα θύματα σε μια μεγάλη κατεβάσετε που φιλοξενείται που πέφτει ένα αρχείο .rar (Analytical Report.Rar) για τα συστήματά τους, που περιέχει ένα αρχείο .Chm με το ίδιο όνομα.

Το άνοιγμα που ενεργοποιεί το ενσωματωμένο PowerShell που κατεβάζει το επόμενο στάδιο PowerShell, το οποίο καταγράφει πληροφορίες αναγνώρισης από τον μολυσμένο ξενιστή και καθιερώνει επιμονή.

Το Proofpoint έχει επίσης δει παραλλαγές που χρησιμοποιούν συνημμένα HTML που μειώνουν τα αρχεία ZIP που περιέχουν καλοήθεις PDF και κακόβουλα αρχεία LNK, που οδηγούν σε εκτέλεση PowerShell και VBScript.

Πηγή: Proofpoint

Το Proofpoint δεν μπόρεσε να ανακτήσει το τελικό ωφέλιμο φορτίο σε αυτές τις επιθέσεις, το οποίο πιστεύεται ότι είναι κάποιο είδος κακόβουλου λογισμικού/backdoor που διευκολύνει τις εργασίες κατασκοπείας.

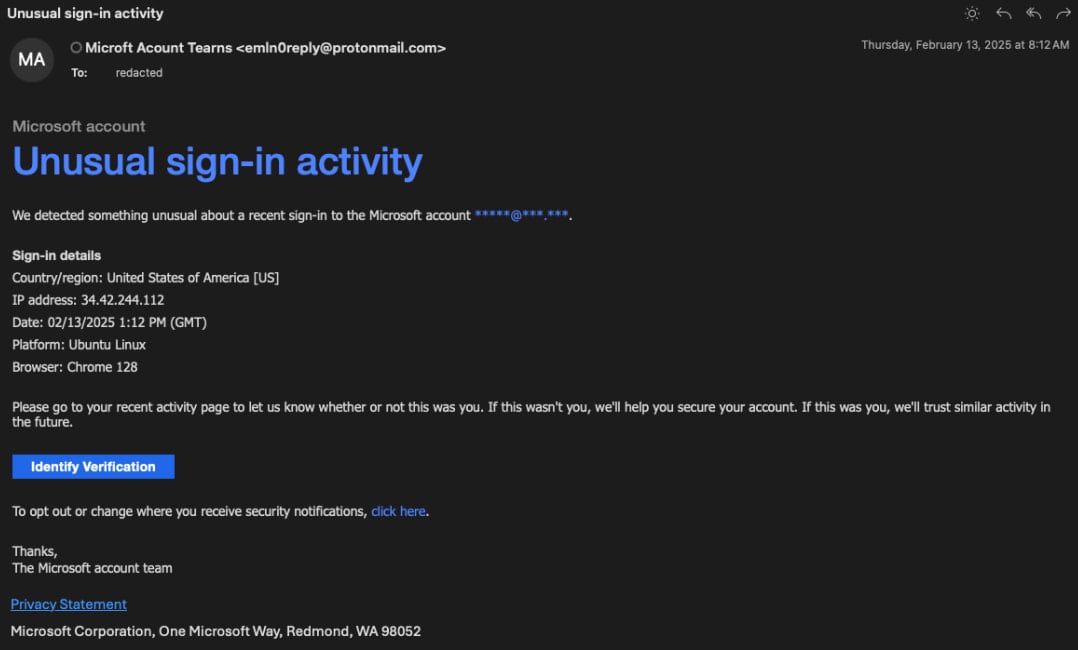

Οι ερευνητές σημείωσαν επίσης ότι η Konni εκτέλεσε τις προετοιμαστικές επιθέσεις νωρίτερα, στοχεύοντας στους ίδιους ανθρώπους και προσπαθώντας να συλλέξει τα διαπιστευτήρια λογαριασμού που θα μπορούσαν να χρησιμοποιήσουν για να καταβάλουν λογαριασμούς.

Αυτές οι προσπάθειες αφορούσαν μηνύματα ηλεκτρονικού ταχυδρομείου που απομακρύνουν τις ειδοποιήσεις ασφαλείας της Microsoft, υποστηρίζοντας “ασυνήθιστη δραστηριότητα σύνδεσης”, και ζητώντας από τον παραλήπτη να επαληθεύσει την σύνδεσή τους σε έναν ιστότοπο ηλεκτρονικού ψαρέματος στο “JETMF[.]com. “

Πηγή: Proofpoint

Η στόχευση της Βόρειας Κορέας από την ουκρανική κυβέρνηση οντότητες προσθέτει μια νέα διάσταση στο ήδη πολύπλοκο πεδίο μάχης στον κυβερνοχώρο, το οποίο κυριαρχείται από αμείλικτες ρωσικές κρατικές επιθέσεις από την έναρξη της εισβολής.

VIA: bleepingcomputer.com