Μια καμπάνια στο Web Store Google Chrome χρησιμοποιεί πάνω από 100 κακόβουλες επεκτάσεις προγράμματος περιήγησης που μιμούνται νόμιμα εργαλεία, όπως VPNs, βοηθοί AI και επιχειρήσεις κρυπτογράφησης, για να κλέψουν τα cookies του προγράμματος περιήγησης και να εκτελέσουν κρυφά απομακρυσμένα σενάρια.

Οι επεκτάσεις προσφέρουν μερικές από τις υποσχεμένες λειτουργίες, αλλά και συνδέονται με την υποδομή του ηθοποιού απειλής για να κλέψουν τις πληροφορίες των χρηστών ή να λάβουν εντολές για εκτέλεση. Επιπλέον, οι κακόβουλες επεκτάσεις Chrome μπορούν να τροποποιήσουν την επισκεψιμότητα του δικτύου για να παραδώσουν διαφημίσεις, να εκτελούν ανακατεύθυνσεις ή να πληρούν τις προβολές.

Η εκστρατεία ανακαλύφθηκε από ερευνητές ασφαλείας στο Domaintools, οι οποίοι εντοπίστηκαν πάνω από 100 ψεύτικους τομείς που προωθούσαν τα εργαλεία σε ανυποψίαστους χρήστες, πιθανότατα μέσω του Malvertising.

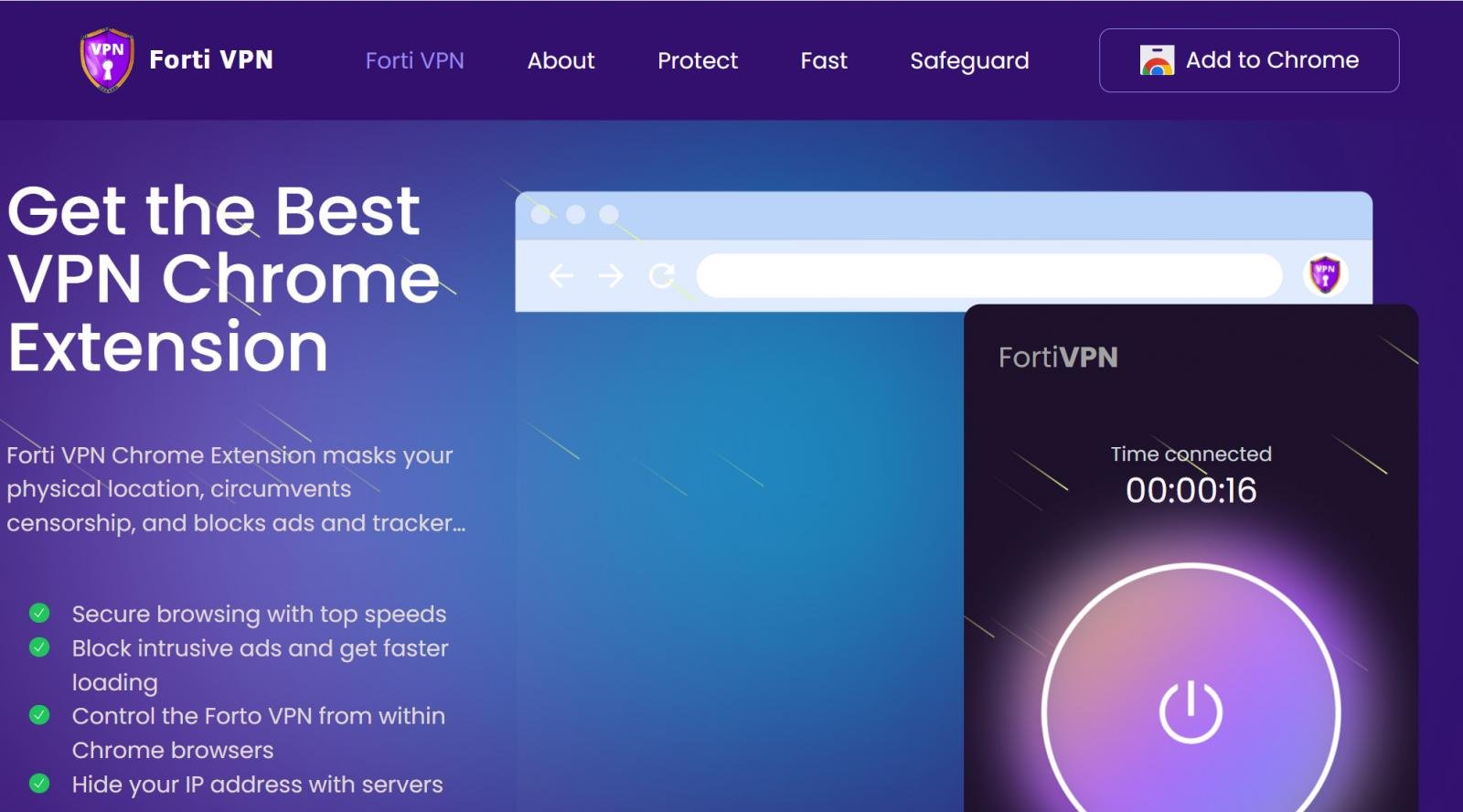

Domaintools Κατάλογος πάνω από 100 κακόβουλων ιστότοπων Περιλαμβάνει πολλαπλές ψεύτικες μάρκες VPN καθώς και προσπάθειες να μιμηθούν νόμιμες μάρκες, όπως Fortinet, YouTube, Deepseek AI, και ημερολόγια:

- γαιοκτήμονα[.]κορυφή

- ιωδικός[.]παγκόσμια και σιδερένια σήραγγα[.]com

- ρακούν-VPN[.]κόσμος

- ορχιδέα-VPN[.]com

- ψυχή-vpn[.]com

- Forti-VPN[.]com και fortivnp[.]com

- επεκτατόπιση[.]World and Debank[.]SBS, Debank[.]κλικ

- YouTube-Vision[.]com και youtube-vision[.]κόσμος

- βαθιά[.]σύνδεσμος

- calendlydaily[.]κόσμος, calendlydocker[.]com, ημερολογιακά σκηνοθέτης[.]com

- φάλαινα[.]org και φάλαινα[.]ζωή

- madgicxads[.]World και Madgicx-plus[.]com

- παρόμοιο δίχτυ[.]com

- εργαζόμενη-plus[.]com

- ραντάρ πτήσης[.]ζωή

Αυτοί οι ιστότοποι περιλαμβάνουν κουμπιά “Προσθήκη στο Chrome” που συνδέονται με κακόβουλες επεκτάσεις του προγράμματος περιήγησης στο κατάστημα Web Chrome, αυξάνοντας έτσι την αίσθηση της νομιμότητας.

Πηγή: Domaintools

Παρόλο που η Google απομάκρυνε πολλές από τις επεκτάσεις που εντοπίστηκαν οι Domaintools, ο Bleeptomcomputer επιβεβαίωσε ότι μερικοί παραμένουν στο κατάστημα Web Chrome.

“Το Store Chrome Web έχει αφαιρέσει πολλαπλά από τις κακόβουλες επεκτάσεις του ηθοποιού μετά την ταυτοποίηση κακόβουλου λογισμικού,” Εξηγήστε τους ερευνητές.

“Ωστόσο, η επιμονή του ηθοποιού και η χρονική καθυστέρηση στην ανίχνευση και την απομάκρυνση αποτελούν απειλή για τους χρήστες που αναζητούν εργαλεία παραγωγικότητας και βελτιώσεις του προγράμματος περιήγησης”.

Ενώ κάθε επέκταση εκτελεί διαφορετικές λειτουργίες, ζητούν επικίνδυνα δικαιώματα που τους επιτρέπουν να κλέβουν τα cookies, συμπεριλαμβανομένων των μαρκών συνεδρίας, να εκτελούν το ψαρέμα με βάση το DOM και να εκτελούν έγχυση δυναμικού σεναρίου.

Για παράδειγμα, η επέκταση “FortivPN” χρησιμοποιείται για την κλέψιμο cookies, τη λειτουργία ως διακομιστή μεσολάβησης, την τροποποίηση της κυκλοφορίας δικτύου και για την εκτέλεση αυθαίρετων σεναρίων JavaScript από έναν απομακρυσμένο διακομιστή.

“Όταν εντοπιστεί, χρησιμοποιεί το chrome.cookies.getall ({}) για να ανακτήσει όλα τα cookies του προγράμματος περιήγησης, τα συμπιέζει χρησιμοποιώντας pako, τα κωδικοποιεί στο base64 και τους στέλνει πίσω στο backend infograph[.]Κορυφαίος διακομιστής, “διαβάζει την αναφορά.

“Μπορεί να δοθεί εντολή να δημιουργήσει μια ξεχωριστή σύνδεση websocket για να ενεργεί ως πληρεξούσιος δικτύου, ενδεχομένως δρομολόγηση της κυκλοφορίας του χρήστη μέσω κακόβουλων διακομιστών.

Ο κίνδυνος που προκύπτει από την εγκατάσταση αυτών των επεκτάσεων περιλαμβάνει την αεροπειρατεία λογαριασμού, την κλοπή προσωπικών δεδομένων και την παρακολούθηση της περιήγησης δραστηριότητας. Τελικά, παρέχουν στους επιτιθέμενους ένα backdoor στο μολυσμένο πρόγραμμα περιήγησης, οπότε το δυναμικό εκμετάλλευσης είναι εκτεταμένο.

Οι ηθοποιοί απειλής θα μπορούσαν επίσης να χρησιμοποιήσουν τα κλεμμένα cookies συνεδρίας για να παραβιάσουν τις νόμιμες συσκευές ή λογαριασμούς VPN της εταιρείας για να αποκτήσουν πρόσβαση σε εταιρικά δίκτυα, προκαλώντας πιο καταστροφικές επιθέσεις.

Για να μετριάσουμε τον κίνδυνο λήψης κακόβουλων επεκτάσεων από το κατάστημα Web Chrome, μόνο οι αξιόπιστοι εκδότες εμπιστεύονται με ένα αποδεδειγμένο ιστορικό και αναθεωρούν τις κριτικές χρηστών για να αναζητήσουν κόκκινες σημαίες.

Ο BleepingComputer έχει έρθει σε επαφή με την Google για να ρωτήσει τις προσπάθειες ανίχνευσης σχετικά με αυτή τη συγκεκριμένη εκστρατεία, αλλά δεν λάβαμε σχόλιο από την ώρα δημοσίευσης.

VIA: bleepingcomputer.com