Οι Κινέζοι χάκερ εκμεταλλεύονται ένα ελάττωμα εκτέλεσης απομακρυσμένου κώδικα στο Mobile Endpoint Manager (EPMM) για την παραβίαση οργανισμών υψηλού προφίλ παγκοσμίως.

Το ελάττωμα αναγνωρίζεται ως CVE-2025-4428 και έχει λάβει βαθμολογία υψηλής διαχώρισης.

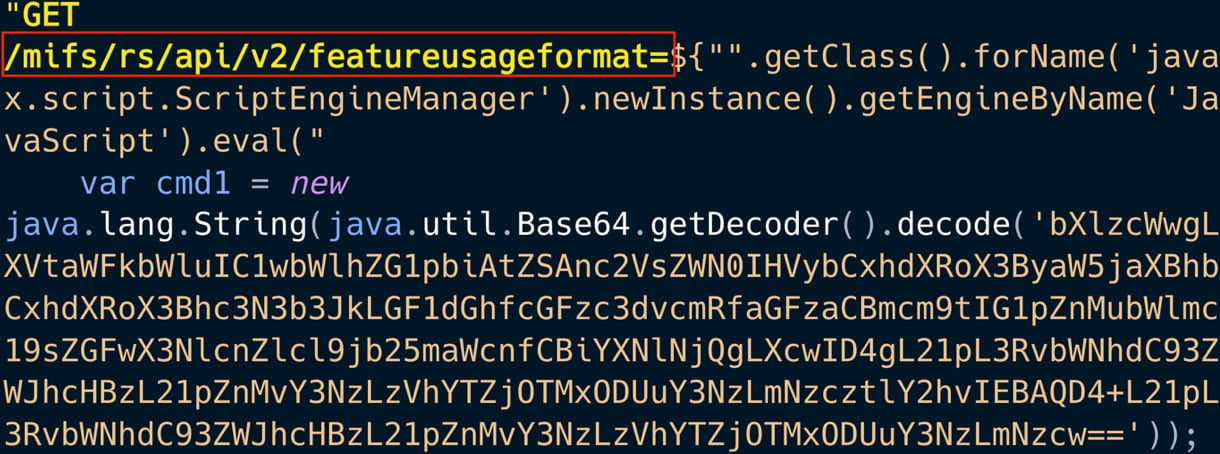

Το ζήτημα μπορεί να αξιοποιηθεί για την εκτέλεση του κώδικα εξ αποστάσεως στην έκδοση Ivanti EPMM έκδοση 12.5.0.0 και νωρίτερα μέσω ειδικά κατασκευασμένων αιτημάτων API.

Η Ivanti αποκάλυψε το ελάττωμα μαζί με μια παράκαμψη ελέγχου ταυτότητας (CVE-2025-4427) και τα έβαλε και τα δύο στις 13 Μαΐου 2025, σημειώνοντας ότι τα δύο ζητήματα είχαν εκμεταλλευτεί προηγουμένως έναντι ενός “πολύ περιορισμένου αριθμού πελατών”.

Εχθές, Ο ερευνητής της Eclecticiq Arda Büyükkaya ανέφερε ότι το CVE-2025-4428 εκμεταλλεύεται εκτενώς στην άγρια φύση από τις 15 Μαΐου και τους απέδωσε με μεγάλη εμπιστοσύνη στο σύμπλεγμα δραστηριοτήτων UNC5221.

Η συγκεκριμένη ομάδα απειλών θεωρείται ειδικός Ivanti, εκμεταλλεύεται τακτικά τα τρωτά σημεία της μηδενικής ημέρας στα προϊόντα της επιχείρησης, όπως το Connect Secure τον Ιανουάριο και πάλι τον Απρίλιο του 2025.

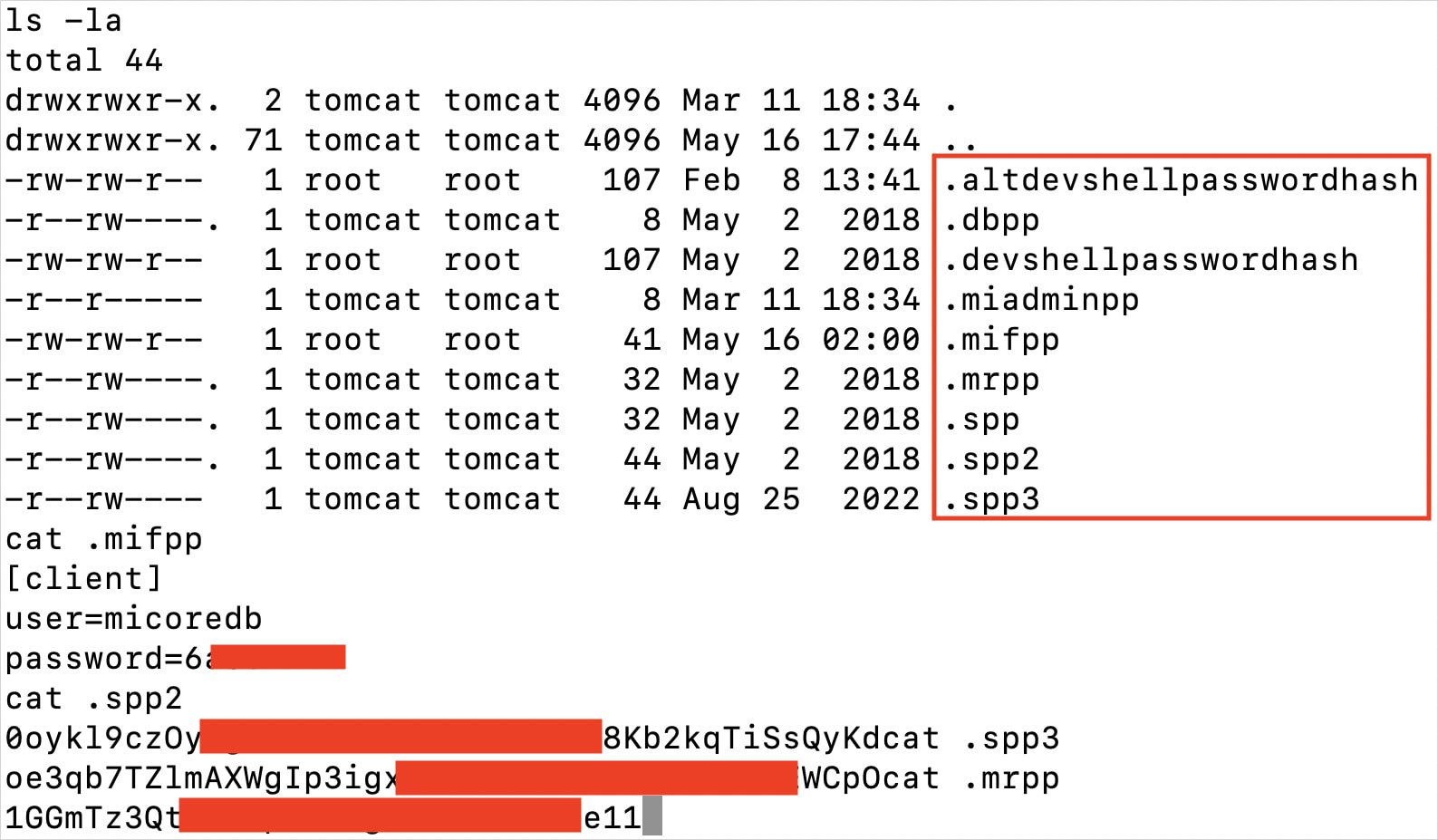

Ο ερευνητής το επιβεβαίωσε στον BleepingComputer. Σχολίασε τις βαθιές γνώσεις των χάκερ σχετικά με τα συστήματα Ivanti, λέγοντας ότι γνωρίζουν ποια αρχεία κατέχουν τις πληροφορίες που απαιτούνται για το επόμενο βήμα της επίθεσης, όπως τα διαπιστευτήρια MySQL ClearText, και στοχεύοντας συγκεκριμένα.

Πηγή: Eclecticiq

Οι οντότητες που στοχεύουν στην τελευταία εκστρατεία εκμετάλλευσης UNC5221 είναι:

- Εθνικά ιδρύματα υγειονομικής περίθαλψης του Ηνωμένου Βασιλείου

- Εθνικός πάροχος υγειονομικής περίθαλψης/φαρμακοποιών στη Βόρεια Αμερική

- Κατασκευαστής ιατρικών συσκευών ΗΠΑ

- Δημοτικές υπηρεσίες στη Σκανδιναβία και το Ηνωμένο Βασίλειο

- Γερμανικό ομοσπονδιακό ερευνητικό ινστιτούτο

- Γερμανικά τηλεπικοινωνιακά γίγαντα και θυγατρικές πληροφορικής

- Εταιρεία Cybersecurity με έδρα τις ΗΠΑ

- Σημαντικός διανομέας διατροφής τροφίμων των ΗΠΑ

- Εταιρεία ιρλανδικής μίσθωσης αεροδιαστημικής

- Γερμανικός βιομηχανικός κατασκευαστής

- Ιαπωνικά Ηλεκτρονικά Αυτοκινήτων και Προμηθευτής Οργάνωσης Οικονομικών

- Κατασκευαστής πυροβόλων όπλων ΗΠΑ

- Νότια Κορεατική πολυεθνική εμπορική και καταναλωτική τράπεζα

Αυτές επιβεβαιώθηκαν παραβιάσεις, όπως αποδεικνύονται από αντίστροφα κελύφη, εξαγωγές εξαντλήσεων δεδομένων/βάσεων δεδομένων, επίμονες ενέσεις κακόβουλου λογισμικού και κατάχρηση των διαμορφώσεων εσωτερικών γραφείων 365 και LDAP.

Πηγή: Eclecticiq

Ο Büyükkaya δήλωσε στον BleepingComputer, ο οποίος με βάση την παρατηρούμενη μετα-συνθέτη δραστηριότητα, ο ηθοποιός απειλής πιθανότατα ασχολήθηκε με την κατασκοπεία, παρακολουθώντας στόχους υψηλής αξίας που σχετίζονται με στρατηγικά συμφέροντα.

Ο ηθοποιός απειλής πραγματοποίησε αναγνώριση υποδοχής με την εκτέλεση εντολών συστήματος για να συγκεντρώσει λεπτομέρειες σχετικά με τη συσκευή, τους χρήστες, το δίκτυο και τα αρχεία ρυθμίσεων, πριν από την απόρριψη του ωφέλιμου φορτίου Krystyloader από έναν συμβιβασμένο κάδο AWS S3.

Πηγή: Eclecticiq

Η έξοδος αυτών των εντολών αποθηκεύτηκε προσωρινά ως μεταμφιεσμένα αρχεία .jpg σε έναν κατάλογο προσβάσιμου στο Web και στη συνέχεια διαγράφηκε αμέσως για να αποφύγει την ανίχνευση.

Αυτό υποδεικνύει την εξάσκηση δεδομένων σε πραγματικό χρόνο, πιθανώς μέσω των αιτήσεων HTTP, ακολουθούμενη από τον καθαρισμό τεχνητού.

Η έκθεση Eclecticiq επισημαίνει επίσης ότι οι τελευταίες επιθέσεις που διεξήχθησαν από τους συνδέσμους χαρακτηριστικών του UNC5221 με το Backdoor “Auto-Color” του Linux που αναφέρθηκε για πρώτη φορά από τη Μονάδα 42 του Palo Alto Networks το Φεβρουάριο, αλλά χωρίς σαφή απόδοση εκείνη τη στιγμή.

Οι τελευταίες επιθέσεις δείχνουν ότι οι κινεζικές ομάδες κατασκοπείας συνεχίζουν να στοχεύουν συσκευές περιμετρικού δικτύου για αρχική πρόσβαση σε οργανισμούς -στόχους.

Η εκμετάλλευση που παρατηρήθηκε το Eclecticiq ξεκίνησε δύο ημέρες μετά την αποκάλυψη του κοινού, υπογραμμίζοντας την κρισιμότητα της εφαρμογής ενημερώσεων ασφαλείας το συντομότερο δυνατό.

VIA: bleepingcomputer.com