Η Oracle αναγνώρισε τελικά σε ορισμένους πελάτες ότι οι επιτιθέμενοι έχουν κλέψει τα παλαιά διαπιστευτήρια πελατών μετά την παραβίαση ενός «περιβάλλοντος κληρονομιάς» που χρησιμοποιήθηκε για τελευταία φορά το 2017, ανέφερε ο Bloomberg.

Ωστόσο, ενώ η Oracle είπε στους πελάτες ότι πρόκειται για παλιά δεδομένα παλαιού τύπου που δεν είναι ευαίσθητα, ο ηθοποιός απειλής πίσω από την επίθεση έχει μοιραστεί δεδομένα με το BleePingComputer από το τέλος του 2024 και δημοσίευσε νεότερα αρχεία από το 2025 σε ένα φόρουμ hacking.

Σύμφωνα με τον Bloombergη εταιρεία ενημέρωσε επίσης τους πελάτες ότι η εταιρεία Cybersecurity Crowdstrike και το FBI διερευνούν το περιστατικό.

Εταιρία στον κυβερνοχώρο Κυανάγγελος Πρώτα αποκάλυψε ότι η Oracle δήλωσε στους πελάτες ότι ένας εισβολέας που απέκτησε πρόσβαση στους διακομιστές Gen 1 της εταιρείας (επίσης γνωστός ως Oracle Cloud Classic) ήδη από τον Ιανουάριο του 2025 χρησιμοποίησε εκμετάλλευση Java 2020 για να αναπτύξει ένα κέλυφος ιστού και πρόσθετο κακόβουλο λογισμικό.

Κατά τη διάρκεια της παραβίασης, που εντοπίστηκε στα τέλη Φεβρουαρίου, ο επιτιθέμενος φέρεται να εκτοξεύτηκε από τη βάση δεδομένων της Oracle Identity Manager (IDM), συμπεριλαμβανομένων των ηλεκτρονικών μηνυμάτων χρηστών, των κωδικών πρόσβασης και των ονομάτων χρήστη.

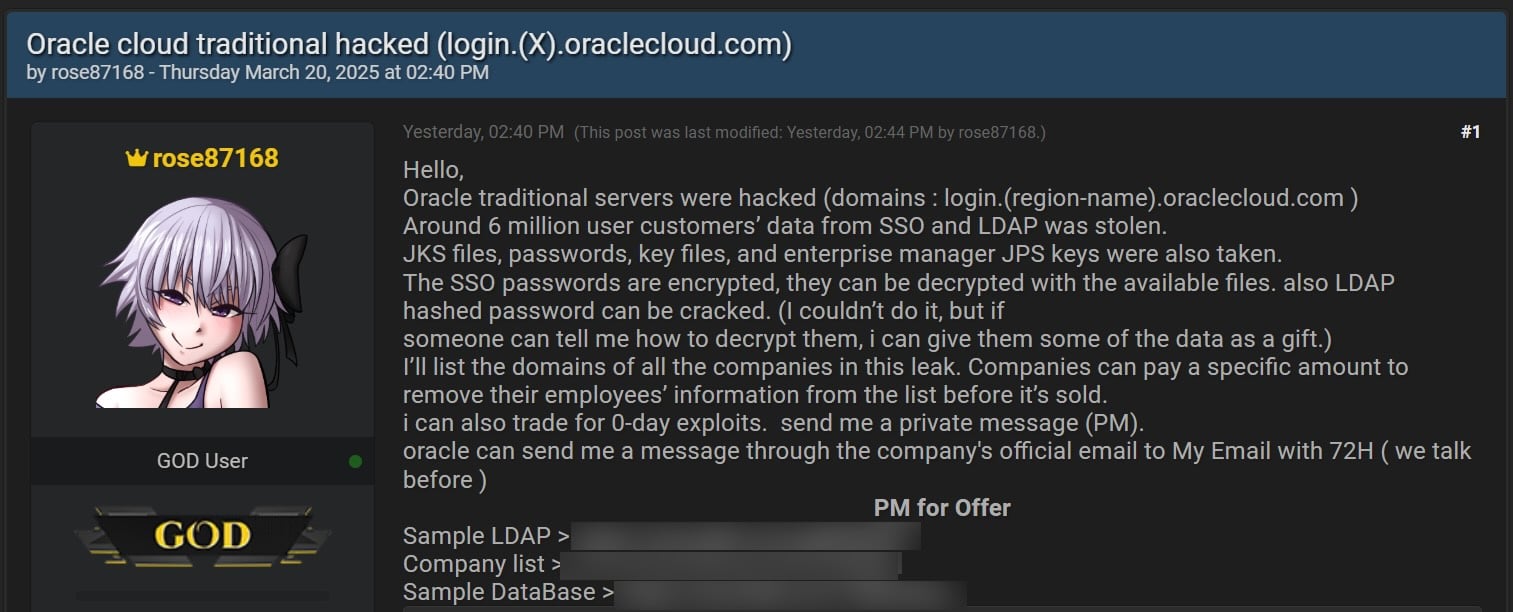

Αυτό έρχεται μετά από έναν ηθοποιό απειλής (γνωστός ως ROSE87168) που τέθηκε προς πώληση 6 εκατομμυρίων αρχείων δεδομένων σχετικά με το Breachforums στις 20 Μαρτίου και κυκλοφόρησε πολλαπλά αρχεία κειμένου που περιέχουν μια δείγμα βάσης δεδομένων, πληροφορίες LDAP και κατάλογο των εταιρειών ως απόδειξη ότι τα δεδομένα ήταν νόμιμα, όλα αυτά που υποτίθεται ότι έκλεψαν από τους ομοσπονδιακούς διακομιστές SSO της Oracle Cloud.

Όταν του ζητήθηκε να επιβεβαιώσει την αυθεντικότητα των διαρροών δεδομένων, ο Oracle δήλωσε στον BleepingComputer ότι «δεν υπήρξε παραβίαση του Oracle Cloud. Τα δημοσιευμένα διαπιστευτήρια δεν είναι για το Oracle Cloud.

Η Oracle το αρνήθηκε ακόμα και μετά από ένα αρχειοθετημένη διεύθυνση URL έδειξε ότι ο ηθοποιός απειλής ανέβασε ένα αρχείο που περιέχει τη διεύθυνση ηλεκτρονικού ταχυδρομείου τους σε έναν από τους διακομιστές της Oracle. Αυτή η διεύθυνση URL αφαιρέθηκε στη συνέχεια από το archive.org, αλλά ένα Αρχείο του αρχείου εξακολουθεί να υπάρχει.

Ωστόσο, οι ημέρες αργότερα, ο BleepingComputer επιβεβαιώθηκε με πολλές εταιρείες ότι πρόσθετα δείγματα των διαρροών δεδομένων (συμπεριλαμβανομένων των σχετικών ονομάτων οθόνης LDAP, των διευθύνσεων ηλεκτρονικού ταχυδρομείου, των ονομάτων και άλλων πληροφοριών ταυτοποίησης) που έλαβαν ο ηθοποιός απειλής ήταν έγκυρες.

Η Oracle αρνήθηκε σταθερά τις αναφορές για παραβίαση του Oracle Cloud σε δηλώσεις που μοιράζονται με τον Τύπο από τότε που το περιστατικό εμφανίστηκε. Αυτό ισχύει, καθώς ευθυγραμμίζεται με τις αναφορές ότι η Oracle λέει στους πελάτες ότι η παραβίαση επηρέασε μια παλαιότερη πλατφόρμα γνωστή ως Oracle Cloud Classic.

“Η Oracle επαναπροσδιορίστηκε το Old Oracle Cloud Services για να είναι Oracle Classic. Oracle Classic έχει το περιστατικό ασφαλείας”, εμπειρογνώμονας στον κυβερνοχώρο Kevin Beaumont επιβεβαιώθηκε τη Δευτέρα. “Η Oracle το αρνείται στο” Oracle Cloud “χρησιμοποιώντας αυτό το πεδίο – αλλά εξακολουθεί να είναι η Oracle Cloud Services που διαχειρίζεται η Oracle. Αυτό είναι μέρος του WordPlay”.

Ένας εκπρόσωπος της Oracle δεν ήταν άμεσα διαθέσιμος για σχόλια όταν επικοινωνήθηκε με τον Bleepomcomputer νωρίτερα σήμερα για περισσότερες λεπτομέρειες σχετικά με την παραβίαση του Oracle Cloud.

Παραβίαση της Oracle Health

Την περασμένη εβδομάδα, η Oracle ενημέρωσε επίσης τους πελάτες για παραβίαση της εταιρείας Software-As-A-Service (SAAS) Oracle Health (πρώην Cerner), επηρεάζοντας πολλούς οργανισμούς υγειονομικής περίθαλψης και νοσοκομεία.

Παρόλο που η εταιρεία δεν έχει αποκαλύψει δημοσίως αυτό το περιστατικό, ο Bleeptomcomputer επιβεβαίωσε ότι τα δεδομένα των ασθενών κλέφθηκαν στην επίθεση, όπως επιβεβαιώθηκε από τις ιδιωτικές επικοινωνίες μεταξύ της Oracle Health και των πελατών που επηρεάστηκαν από τις συνομιλίες με τους εμπλεκόμενους.

Η Oracle Health δήλωσε ότι ανίχνευσε την παραβίαση των διακομιστών μετανάστευσης δεδομένων CERNER CERNER στις 20 Φεβρουαρίου 2025 και ότι οι επιτιθέμενοι χρησιμοποίησαν συμβιβασμένα διαπιστευτήρια πελατών για να hack στους διακομιστές κάποια στιγμή μετά τις 22 Ιανουαρίου 2025.

Οι πηγές ανέφεραν ότι ο BleepingComputer είναι ότι τα νοσοκομεία που επηρεάζονται τώρα εκτοπίζονται από έναν ηθοποιό απειλής που ονομάζεται “Andrew”, ο οποίος δεν έχει διεκδικήσει την υπαγωγή με τις ομάδες εκβιασμού ή ransomware.

Ο ηθοποιός απειλής απαιτεί εκατομμύρια δολάρια σε κρυπτογράφηση να μην διαρρεύσει ή να πουλήσει τα κλεμμένα δεδομένα και έχει δημιουργήσει ιστοσελίδες ClearNet για την παραβίαση για να πιέσει τα νοσοκομεία να πληρώσουν τα λύτρα.

Ο BleepingComputer έχει έρθει σε επαφή με την Oracle Health πολλές φορές σχετικά με αυτό το περιστατικό από τις 4 Μαρτίου, αλλά δεν έχουμε λάβει απάντηση.

VIA: bleepingcomputer.com