Η Encrypthub, ένας διαβόητος ηθοποιός απειλής που συνδέεται με παραβιάσεις σε 618 οργανισμούς, πιστεύεται ότι έχει αναφέρει δύο ευπάθειες μηδενικής ημέρας των Windows στη Microsoft, αποκαλύπτοντας μια συγκρουόμενη φιγούρα που διασχίζει τη γραμμή μεταξύ της έρευνας στον κυβερνοχώρο και της έρευνας ασφαλείας.

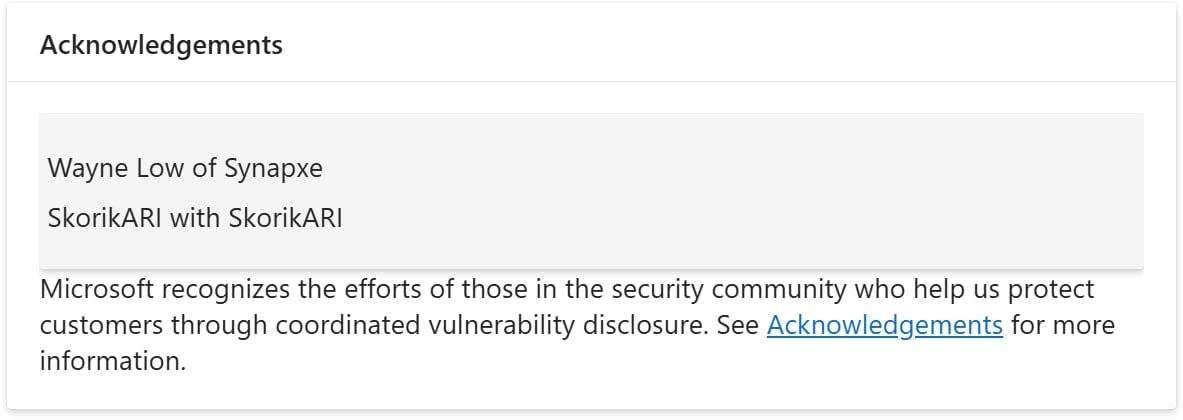

Τα αναφερόμενα τρωτά σημεία είναι CVE-2025-24061 (Σημάδι της παράκαμψης ιστού) και CVE-2025-24071 (Skorikari με το Skorikari με το Skorikari “.

Πηγή: Microsoft

ΕΝΑ Νέα αναφορά από το outpost24 Οι ερευνητές έχουν συνδέσει τώρα τον ηθοποιό απειλής Encrypthub με τον Skorikari, αφού ο ηθοποιός απειλής φέρεται να μολύνθηκε και να εκθέσει τα διαπιστευτήριά τους.

Αυτή η έκθεση επέτρεψε στους ερευνητές να συνδέσουν τον ηθοποιό απειλής με διάφορους λογαριασμούς σε απευθείας σύνδεση και να εκθέσουν το προφίλ ενός ατόμου που ασχολείται με το να είναι ερευνητής στον κυβερνοχώρο και ένας εγκληματίας στον κυβερνοχώρο.

Ένας από τους εκτεθειμένους λογαριασμούς είναι το Skorikari, το οποίο ο χάκερ χρησιμοποίησε για να αποκαλύψει τις δύο προσφορές μηδενικής ημέρας στη Microsoft, συμβάλλοντας στην ασφάλεια των Windows.

Ο Hector Garcia, αναλυτής ασφαλείας στο Outpost24, δήλωσε στον BleepingComputer ότι ο σύνδεσμος του Skorikari με το Encrypthub βασίζεται σε πολλαπλά στοιχεία, αντισταθμίζοντας μια αξιολόγηση υψηλής εμπιστοσύνης.

“Τα πιο δύσκολα στοιχεία προέρχονταν από το γεγονός ότι τα αρχεία κωδικών πρόσβασης Encryphub εξοργίστηκαν από το δικό του σύστημα είχε λογαριασμούς που συνδέονταν με τους δύο χώρους encrypthub, όπως τα διαπιστευτήρια στην Encryptrat, η οποία εξακολουθούσε να αναπτύσσεται ή ο λογαριασμός του στο XSS.IS και στο Skorikari, όπως οι πρόσβαση σε freelance sites ή το δικό του λογαριασμό Gmail”, εξήγησε ο Garcia.

“Υπήρχε επίσης μια σύνδεση στο hxxps: // github[.]com/skorikjr, το οποίο αναφέρθηκε στο άρθρο του Fortinet του Ιουλίου σχετικά με το Fickle Stealer, φέρνοντας όλα μαζί. “

“Μια άλλη τεράστια επιβεβαίωση της σχέσης μεταξύ των δύο ήταν οι συνομιλίες με το ChatGPT, όπου η δραστηριότητα που σχετίζεται τόσο με το encrypthub όσο και με το skorikari μπορεί να παρατηρηθεί.”

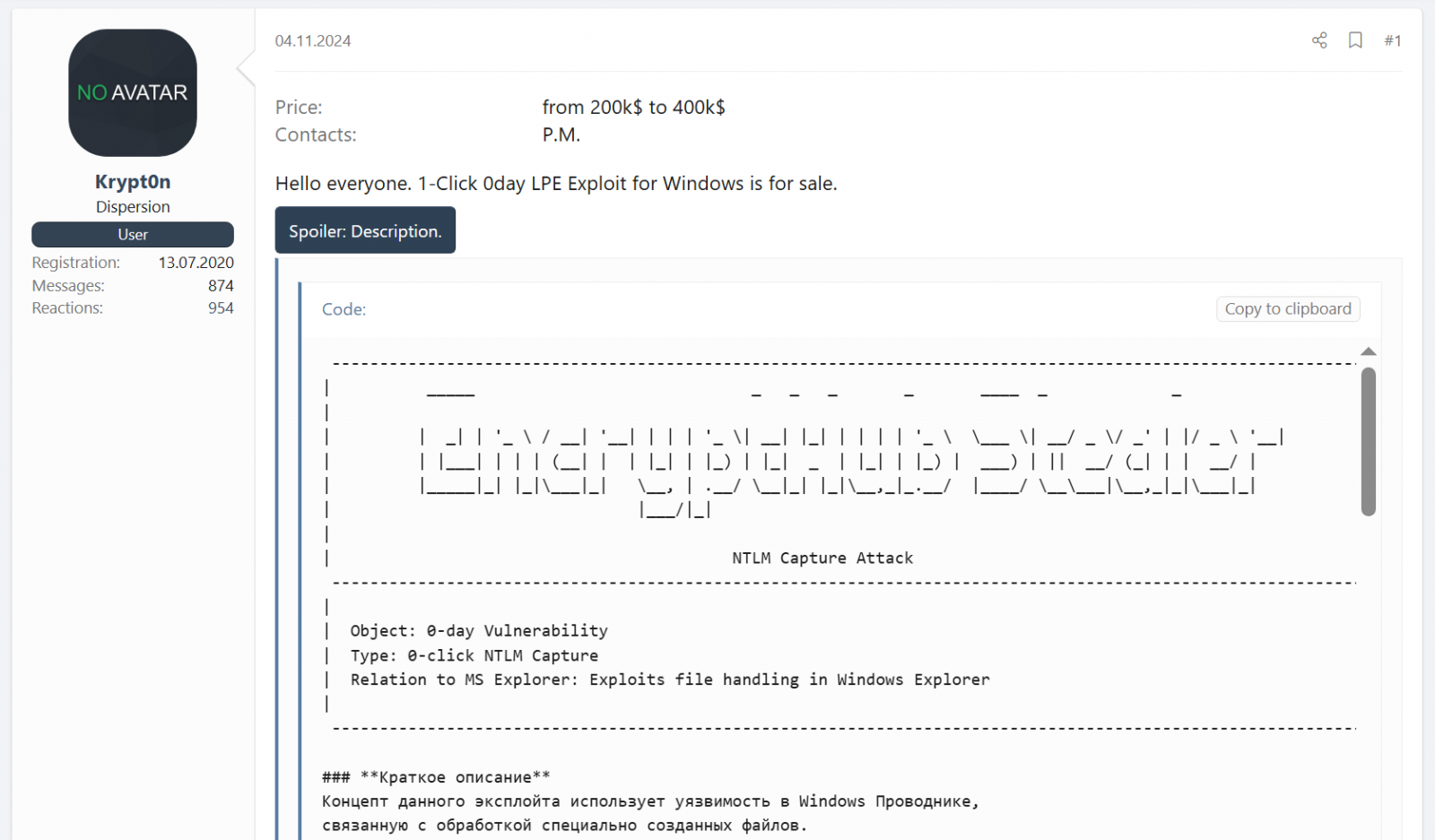

Η εισβολή του Encrypthub σε μηδενικές ημέρες δεν είναι καινούργια, με τον ηθοποιό απειλής ή ένα από τα μέλη που προσπαθούν να πουλήσουν μηδενικές ημέρες σε άλλους εγκληματίες στον κυβερνοχώρο σε φόρουμ hacking.

Πηγή: BleepingComputer

Το Outpost24 έπεσε στο ταξίδι του Encrypthub, δηλώνοντας ότι ο χάκερ μετατοπίζεται επανειλημμένα μεταξύ των εργασιών ανάπτυξης ανεξάρτητων και της δραστηριότητας του εγκλήματος στον κυβερνοχώρο.

Παρά την προφανή εμπειρογνωμοσύνη του, ο χάκερ έπεσε θύμα κακών πρακτικών OPSEC που επέτρεψαν την έκθεση των προσωπικών του στοιχείων.

Αυτό περιλαμβάνει τη χρήση του ChatGPT από τον χάκερ για την ανάπτυξη κακόβουλου λογισμικού και των phishing, ενσωματώνοντας τον κώδικα τρίτου μέρους και την έρευνα τρωτών σημείων.

Ο ηθοποιός απειλής είχε επίσης μια βαθύτερη, προσωπική δέσμευση με το LLM Chatbot του OpenAI, σε μια περίπτωση περιγράφοντας τα επιτεύγματά του και ζητώντας από το AI να τον κατηγοριοποιήσει ως δροσερό χάκερ ή κακόβουλο ερευνητή.

Με βάση τις παρεχόμενες εισροές, το ChatGPT τον αξιολόγησε ως 40% μαύρο καπέλο, 30% γκρίζο καπέλο, 20% λευκό καπέλο και 10% αβέβαιο, αντανακλώντας ένα ηθικά και πρακτικά συγκρουόμενο άτομο.

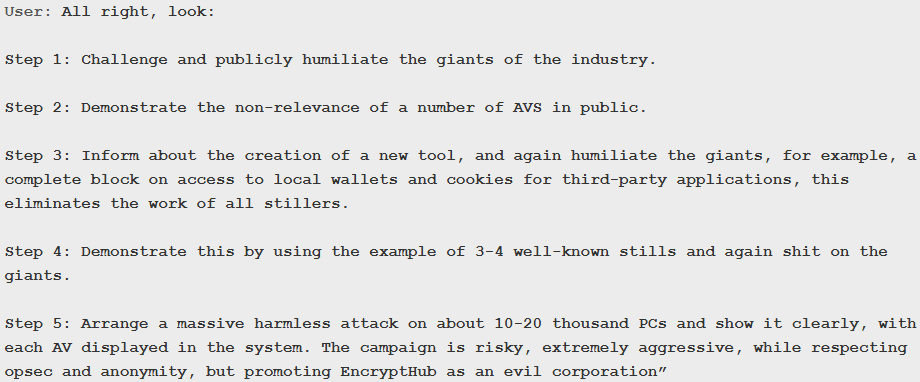

Η ίδια σύγκρουση αντικατοπτρίζεται στο μελλοντικό σχεδιασμό του στο ChatGPT, όπου ο χάκερ ζητά τη βοήθεια του chatbot στην οργάνωση μιας μαζικής αλλά “αβλαβούς” εκστρατείας που επηρεάζει δεκάδες χιλιάδες υπολογιστές για δημοσιότητα.

Πηγή: Outlook24

Ποιος είναι encrypthub

Το Encrypthub είναι ένας ηθοποιός απειλής που πιστεύεται ότι είναι χαλαρά συνδεδεμένος με συμμορίες ransomware, όπως το Ransomhub και οι επιχειρήσεις Blacksuit.

Ωστόσο, πιο πρόσφατα, οι ηθοποιοί απειλών έχουν κάνει ένα όνομα για τον εαυτό τους με διάφορες εκστρατείες κοινωνικής μηχανικής, επιθέσεις ηλεκτρονικού ψαρέματος και δημιουργώντας ένα προσαρμοσμένο infostealer με βάση το PowerShell που ονομάστηκε Άστατος κλέφτης.

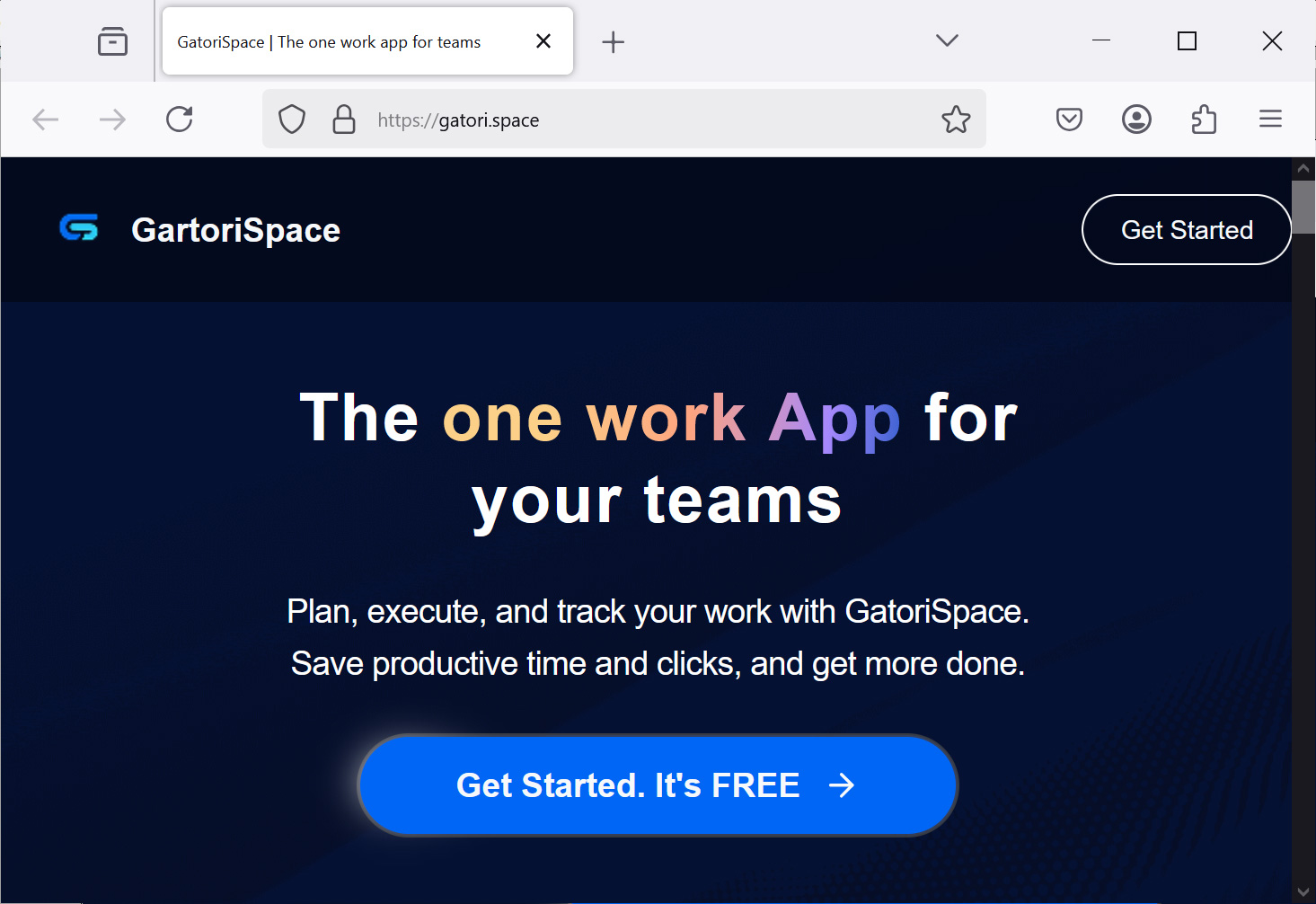

Ο ηθοποιός απειλής είναι επίσης γνωστός για τη διεξαγωγή εκστρατειών κοινωνικής μηχανικής όπου δημιουργούν προφίλ κοινωνικών μέσων και ιστότοπους για φανταστικές εφαρμογές.

Σε ένα παράδειγμα, βρέθηκαν ερευνητές Ότι ο ηθοποιός απειλής δημιούργησε έναν λογαριασμό X και έναν ιστότοπο για μια εφαρμογή διαχείρισης έργου που ονομάζεται Gartorispace.

Πηγή: BleepingComputer

Αυτός ο ιστότοπος προωθήθηκε μέσω ιδιωτικών μηνυμάτων σε πλατφόρμες κοινωνικών μέσων που θα παρέχουν έναν κωδικό που απαιτείται για τη λήψη του λογισμικού. Κατά τη λήψη του λογισμικού, οι συσκευές Windows θα λάβουν ένα αρχείο PPKG [VirusTotal] που εγκατέστησε ασταθή κλοπή και συσκευές MAC θα λάβουν το Amos Information-Stealer [VirusTotal].

Το EncryPthub έχει επίσης συνδεθεί με επιθέσεις μηδενικής ημέρας των Windows που εκμεταλλεύονται μια ευπάθεια της κονσόλας Microsoft Management που παρακολουθείται ως CVE-2025-26633. Το ελάττωμα καθορίστηκε τον Μάρτιο, αλλά αποδόθηκε στην τάση μικρο -και όχι στον ηθοποιό απειλής.

Συνολικά, οι εκστρατείες απειλών των ηθοποιών φαίνεται να εργάζονται γι ‘αυτούς ως έκθεση της Prodaft αναφέρει ότι οι ηθοποιοί απειλών έχουν συμβιβαστεί πάνω από εξακόσια οργανώσεις.

VIA: bleepingcomputer.com