Η Μονάδα Έρευνας Απειλών Απειλών (TRU) παρουσιάστηκε με ενδιαφέρουσα αλυσίδα απειλών και δείγμα κακόβουλου λογισμικού για ανάλυση που περιελάμβανε μια γνωστή Cyberthreat μαζί με μερικές ενδιαφέρουσες ανατροπές στη στόχευση και τη συγκομιδή.

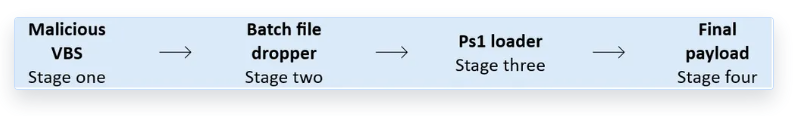

Σε αυτό το άρθρο, θα αναλύσουμε τη σύνθετη αλυσίδα παράδοσης κακόβουλου λογισμικού και την τακτική. Η εστίαση θα είναι σε μια διαδικασία μόλυνσης πολλαπλών σταδίων που περιλαμβάνει το Visual Basic Script (VBS), ένα αρχείο παρτίδας και ένα σενάριο PowerShell, που τελικά θα οδηγήσει στην ανάπτυξη κακόβουλου λογισμικού όπως το DCRAT ή το Rhadamanthys Infostealer.

Αρχική μόλυνση: Το παραπλανητικό συνημμένο ηλεκτρονικού ταχυδρομείου

Η λοίμωξη ξεκινά με ένα φαινομενικά αβλαβές μήνυμα ηλεκτρονικού ταχυδρομείου. Το μήνυμα περιέχει μια προσκόλληση αρχείου RAR, που ονομάζεται έξυπνα “Citación Por Embargo de Cuenta”, το οποίο μεταφράζεται σε “κλήτευση για λογαριασμούς”.

Αυτό το όνομα αρχείου έχει σχεδιαστεί για να προκαλεί άμεση ανησυχία και να οδηγήσει στους ισπανούς παραλήπτες να ανοίξουν το προσκόλληση. Μόλις εξαχθεί το αρχείο RAR, αποκαλύπτει ένα αρχείο Visual Basic Script (VBS).

Όταν εκτελείται, αυτό το αρχείο VBS ξεκινά μια διαδικασία παράδοσης πολλαπλών σταδίων, ρυθμίζοντας το στάδιο για την ανάπτυξη του τελικού κακόβουλου ωφέλιμου φορτίου.

Η διαδικασία παράδοσης πολλαπλών σταδίων

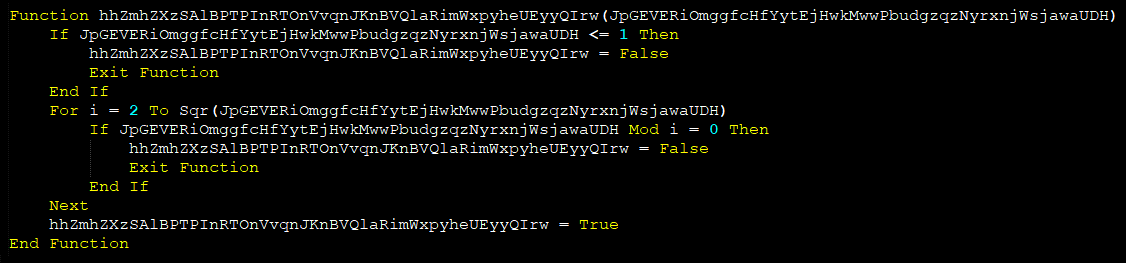

Το αρχείο VBS είναι σε μεγάλο βαθμό δυσκολία, καθιστώντας δύσκολη τις παραδοσιακές λύσεις ασφαλείας να ανιχνεύουν την κακόβουλη πρόθεσή του.

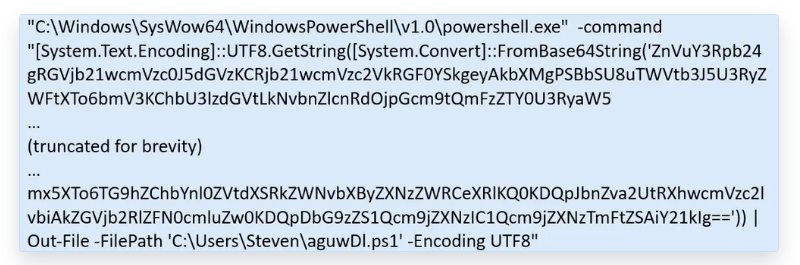

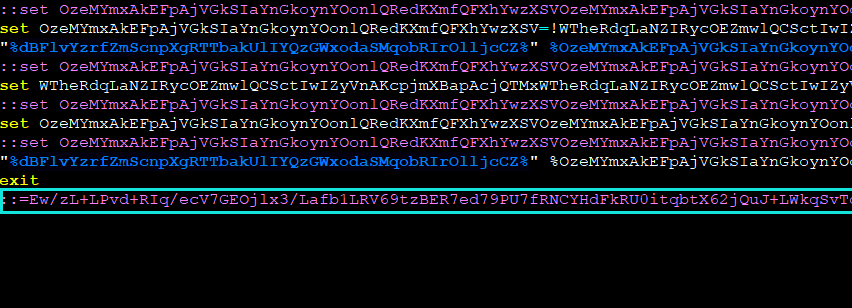

Κατά την εκτέλεση, το σενάριο VBS δημιουργεί ένα αρχείο παρτίδας Windows (BAT) και μεταφέρει τον έλεγχο σε αυτό. Αυτό το αρχείο παρτίδας είναι ο επόμενος σύνδεσμος στην αλυσίδα, υπεύθυνη για την κατασκευή μιας κωδικοποιημένης συμβολοσειράς base64 από μεταβλητές περιβάλλοντος.

Αυτή η συμβολοσειρά αντιπροσωπεύει ένα συμπαγές σενάριο PowerShell, το οποίο στη συνέχεια εκτελείται χρησιμοποιώντας το επιχείρημα -Command.

Το σενάριο PowerShell παίζει καθοριστικό ρόλο στην αλυσίδα παράδοσης. Διαβάζει την τελευταία γραμμή του αρχείου παρτίδας, αφαιρεί τα bytes δείκτη και αποκωδικοποιεί το ωφέλιμο φορτίο που προκύπτει.

Το αποκωδικοποιημένο ωφέλιμο φορτίο είναι ένα Windows .NET εκτελέσιμο, το οποίο φορτώνεται στη μνήμη χρησιμοποιώντας μια κοινή τεχνική κακόβουλου λογισμικού γνωστή ως runpe, που διευκολύνεται από μια βοηθητική βιβλιοθήκη.

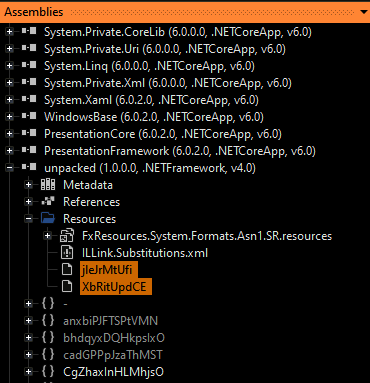

Το ίδιο το ωφέλιμο φορτίο είναι συσκευασμένο χρησιμοποιώντας ένα προσαρμοσμένο .NET Packer και είναι έντονα abfuscated, που περιέχει δύο κρυπτογραφημένα blobs δεδομένων μέσα στη δομή των πόρων του.

Αυτά τα blobs δεδομένων μπορούν να αποκρυπτογραφηθούν χρησιμοποιώντας μια λειτουργία byte-by-byte xor με το κλειδί 0x78-αυτή η διαδικασία είναι επίσης κοινή στην κρυπτογραφία.

Κινδύνους και αποφυγή ανίχνευσης

Η ανάπτυξη κακόβουλου λογισμικού υψηλού προφίλ όπως το DCRAT ή το Rhadamanthys infostealer μέσω αυτής της σύνθετης αλυσίδας παράδοσης δημιουργεί σημαντικούς κινδύνους.

Η διαδικασία πολλαπλών σταδίων, που περιλαμβάνει πολλαπλές γλώσσες σεναρίου και τεχνικές παρακολούθησης, μπορεί να παρακάμψει αποτελεσματικά τις λύσεις ασφαλείας, οδηγώντας σε μη εξουσιοδοτημένη πρόσβαση, κλοπή δεδομένων και συμβιβασμό συστήματος.

Η πολυπλοκότητα της αλυσίδας παράδοσης εισάγει πολλαπλά στρώματα παραβίασης, καθιστώντας την πρόκληση για τις λύσεις ασφαλείας να ανιχνεύουν και να εμποδίζουν το κακόβουλο λογισμικό σε κάθε βήμα.

Ωστόσο, η πρόσθετη πολυπλοκότητα εισάγει επίσης περισσότερα σημεία αποτυχίας, τα οποία μπορούν να εκμεταλλευτούν για να σπάσουν την αλυσίδα και να αποτρέψουν την εκτέλεση του τελικού ωφέλιμου φορτίου.

Πολλαπλές λύσεις ασφαλείας: Μια ολοκληρωμένη άμυνα

Για την καταπολέμηση τέτοιων εξελιγμένων απειλών, οι πολυεπίπεδες λύσεις ασφαλείας είναι απαραίτητες. Αυτές οι λύσεις χρησιμοποιούν μια ποικιλία τεχνικών σε διαφορετικά στάδια της διαδικασίας μόλυνσης.

Για παράδειγμα, κατά τη διάρκεια των αρχικών σταδίων, μπορούν να ανιχνεύσουν και να αποκλείσουν κακόβουλα μηνύματα ηλεκτρονικού ταχυδρομείου και συνημμένα, εμποδίζοντας την εκτέλεση του γραφικού γραφείου της Visual Basic.

Η Advanced Heuristics and Behavior Analysis μπορεί να προσδιορίσει τα σενάρια και τις ύποπτες δραστηριότητες, όπως η δημιουργία αρχείων παρτίδων και σεναρίων PowerShell στους καταλόγους χρηστών.

Η Μονάδα Έρευνας Απειλών Απειλών αναλύει απειλές όπως το DCRAT ως μέρος των συνεχιζόμενων ερευνητικών και αναπτυξιακών εργασιών μας για να διασφαλιστεί ότι οι λύσεις ασφαλείας μας – όπως η Acronis Advanced Security + Extended Detection and Response (XDR) – προετοιμάζονται για αναδυόμενες απειλές.

Το Acronis XDR αξιοποιεί την προστασία σε πραγματικό χρόνο και τους εξομοιωτές γενικού σεναρίου που αναπτύχθηκαν από το σπίτι για να αποικοδομήσουν και να αναλύσουν σενάρια, επιτρέποντας την έγκαιρη ανίχνευση και εξουδετέρωση των απειλών. Με την παρακολούθηση και την παρεμπόδιση της εκτέλεσης κωδικοποιημένων ωφέλιμων φορτίων στη μνήμη, αυτές οι λύσεις μπορούν να αποτρέψουν τη φόρτωση του τελικού κακόβουλου λογισμικού όπως το DCRAT, το Rhadamanthys ή το REMCOS.

Βασικά ευρήματα, ιδέες και γερμανός φιλόσοφος του 19ου αιώνα

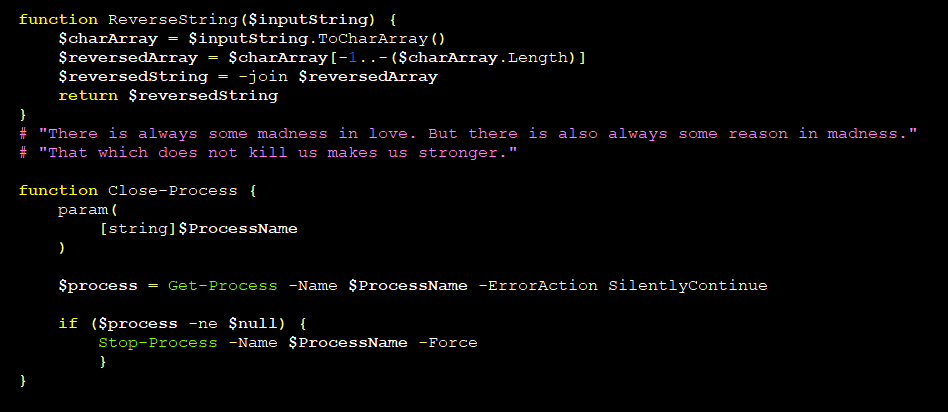

Η ανάλυση αυτής της αλυσίδας παράδοσης κακόβουλου λογισμικού από τη Μονάδα Έρευνας Απειλών Απειλών (TRU) απέδωσε αρκετά βασικά ευρήματα. Μια αξιοσημείωτη και ίσως μοναδική πτυχή της ανάλυσης είναι η συμπερίληψη φιλοσοφικών αποσπασμάτων από τον Friedrich Nietzsche στο σενάριο PowerShell, που πιθανόν να χρησιμοποιηθεί ως απόσπαση της προσοχής.

Καθώς τα αρχεία υποβιβάστηκαν, οι ακόλουθες διάσημες τιμές εμφανίστηκαν ως απλό κείμενο:

- “Υπάρχει πάντα κάποια τρέλα ερωτευμένη, αλλά υπάρχει επίσης πάντα κάποιος λόγος στην τρέλα”.

- “Στα άτομα, η παραφροσύνη είναι σπάνια, αλλά σε ομάδες, κόμματα, έθνη και εποχές, είναι ο κανόνας”.

- «Στον ουρανό, όλοι οι ενδιαφέροντες άνθρωποι λείπουν».

Μετά από αυτό, η προσθήκη απέκλευσης απαιτούσε να σκάψει τον κακόβουλο κώδικα.

Αυτή η λεπτομέρεια υπογραμμίζει τη δημιουργικότητα και την πολυπλοκότητα των σύγχρονων συγγραφέων κακόβουλου λογισμικού. Παρά τις προκλήσεις αυτές, η Acronis TRU ανίχνευσε με επιτυχία και εξουδετερώνει τα εμπλεκόμενα συστατικά.

Η λεπτομερής ανάλυση της DCRAT της Acronis Threat Research Unit παρέχει μια ολοκληρωμένη κατανόηση αυτής της νέας απειλής, συμπεριλαμβανομένων ασφαλών δειγμάτων κώδικα και στιγμιότυπων οθόνης. Για μια βαθιά κατάδυση στη μεθοδολογία και τον κώδικα σε αυτήν την επίθεση, μπορείτε να έχετε πρόσβαση στο πλήρες Τεχνική εγγραφή εδώ.

Για περισσότερες πληροφορίες σχετικά με τη μονάδα έρευνας απειλών Acronis ή για να ακολουθήσετε τις τελευταίες ειδοποιήσεις και ενημερώσεις, πρόσβαση στο Ερευνητικό ιστολόγιο εδώ.

Χορηγός και γραμμένο από Ακρόνος.

VIA: bleepingcomputer.com