Ένας προηγμένος παράγοντας απειλής που παρακολουθείται ως UAT-8837 και πιστεύεται ότι συνδέεται με την Κίνα έχει επικεντρωθεί σε συστήματα υποδομής ζωτικής σημασίας στη Βόρεια Αμερική, αποκτώντας πρόσβαση εκμεταλλευόμενος τόσο γνωστές όσο και μηδενικές ευπάθειες.

Η ομάδα χάκερ δραστηριοποιείται τουλάχιστον από το 2025 και ο σκοπός της φαίνεται να είναι κυρίως η απόκτηση αρχικής πρόσβασης σε στοχευμένους οργανισμούς, αναφέρουν ερευνητές της Cisco Talos σε σημερινή τους έκθεση.

Σε προηγούμενη έκθεση, οι ίδιοι ερευνητές σημείωσαν ότι ένας άλλος συνδεδεμένος με την Κίνα παράγοντας που παρακολουθείται εσωτερικά ως UAT-7290 και είναι ενεργός τουλάχιστον από το 2022, έχει επίσης καθήκον να αποκτήσει πρόσβαση. Ωστόσο, σημειώνουν ότι ο δράστης εμπλέκεται και σε κατασκοπευτική δραστηριότητα.

Οι επιθέσεις UAT-8837 συνήθως ξεκινούν με μόχλευση παραβιασμένων διαπιστευτηρίων ή με εκμετάλλευση τρωτών σημείων διακομιστή.

Σε ένα πρόσφατο περιστατικό, ο παράγοντας της απειλής εκμεταλλεύτηκε το CVE-2025-53690, ένα ελάττωμα του ViewState Deserialization zero-day σε προϊόντα Sitecoreτο οποίο μπορεί να υποδεικνύει πρόσβαση σε άγνωστα ζητήματα ασφάλειας.

Οι ερευνητές της Mandiant ανέφεραν το CVE-2025-53690 ως μια ενεργά εκμετάλλευση zero-day στις αρχές Σεπτεμβρίου 2025, σε μια επίθεση όπου παρατήρησαν την ανάπτυξη μιας κερκόπορτας αναγνώρισης με το όνομα «WeepSteel».

Η Cisco Talos έχει μέτρια εμπιστοσύνη που συνδέει το UAT-8837 με τις κινεζικές επιχειρήσεις και η αξιολόγηση του ερευνητή “βασίζεται σε επικαλύψεις τακτικών, τεχνικών και διαδικασιών (TTP) με εκείνες άλλων γνωστών παραγόντων απειλών China-nexus”.

Μετά την παραβίαση του δικτύου, το UAT-8837 μπορεί να χρησιμοποιήσει εγγενείς εντολές των Windows για να εκτελέσει αναγνώριση κεντρικού υπολογιστή και δικτύου και να απενεργοποιήσει το RDP RestrictedAdmin για να διευκολύνει τη συλλογή διαπιστευτηρίων.

Οι αναλυτές της Cisco Talos σημειώνουν ότι η δραστηριότητα μετά την εκμετάλλευση του εισβολέα περιλαμβάνει λειτουργίες hands-on-keyboard για την εκτέλεση διαφόρων εντολών για τη συλλογή ευαίσθητων δεδομένων, όπως τα διαπιστευτήρια.

Όσον αφορά τα εργαλεία που παρατηρούνται σε αυτές τις επιθέσεις, το UAT-8837 χρησιμοποιεί κατά κύριο λόγο βοηθητικά προγράμματα ανοιχτού κώδικα και που ζουν εκτός της γης, κάνοντας συνεχώς παραλλαγές με ποδήλατο για να αποφύγει τον εντοπισμό. Μερικά εργαλεία που επισημαίνονται στην αναφορά της Cisco Talos περιλαμβάνουν:

- GoTokenTheft, Rubeus, Certipy – για κλοπή διακριτικών πρόσβασης, κατάχρηση του Kerberos και συλλογή διαπιστευτηρίων και δεδομένων πιστοποιητικών που σχετίζονται με την Active Directory

- SharpHound, Certipy, setspn, dsquery, dsget – απαρίθμηση χρηστών, ομάδων, SPN, λογαριασμών υπηρεσιών και σχέσεων τομέα Active Directory

- Impacket, Invoke-WMIExec, GoExec, SharpWMI – Εκτέλεση εντολών σε απομακρυσμένα συστήματα μέσω WMI και DCOM. ο ηθοποιός περνά μέσα από τα εργαλεία όταν η ανίχνευση εμποδίζει την εκτέλεση

- Σκουληκαντέρα – δημιουργεί αντίστροφες σήραγγες SOCKS, εκθέτοντας τα εσωτερικά συστήματα σε υποδομές που ελέγχονται από τους εισβολείς

- DWAgent – ένα εργαλείο απομακρυσμένης διαχείρισης για τη διατήρηση της πρόσβασης και την ανάπτυξη πρόσθετων ωφέλιμων φορτίων

- Εντολές και βοηθητικά προγράμματα των Windows – συλλέγουν πληροφορίες κεντρικού υπολογιστή, δικτύου και πολιτικής ασφαλείας, συμπεριλαμβανομένων κωδικών πρόσβασης και ρυθμίσεων

Από τις εντολές που εκτελέστηκαν στην αναλυθείσα εισβολή, οι ερευνητές κατέληξαν στο συμπέρασμα ότι οι εισβολείς στοχεύουν διαπιστευτήρια, τοπολογία AD και σχέσεις εμπιστοσύνης και πολιτικές και διαμορφώσεις ασφαλείας.

Σε τουλάχιστον μία περίπτωση, οι χάκερ διέφυγαν ένα DLL από ένα προϊόν που χρησιμοποιούσε το θύμα, το οποίο θα μπορούσε να χρησιμοποιηθεί για μελλοντικές επιθέσεις trojanization και εφοδιαστικής αλυσίδας.

Cisco Talos’ έκθεση παρέχει παραδείγματα των εντολών και των εργαλείων που χρησιμοποιούνται στην επίθεση, καθώς και μια λίστα με δείκτες συμβιβασμού για τη δραστηριότητα UAT-8837.

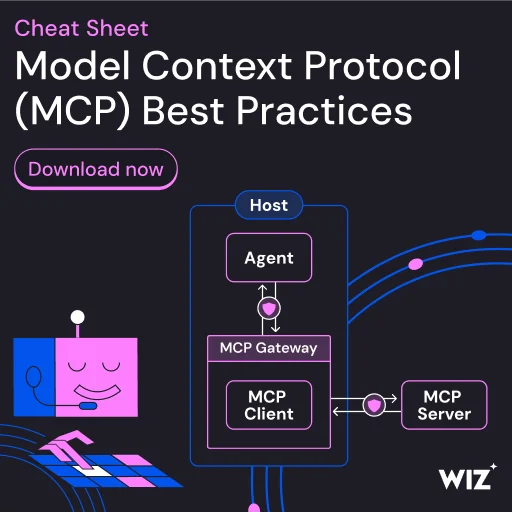

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com