Οι επιτιθέμενοι στοχεύουν τώρα σε μια κρίσιμη ευπάθεια παράκαμψης ελέγχου ταυτότητας στο λογισμικό μεταφοράς αρχείων CrushFTP χρησιμοποιώντας εκμεταλλεύσεις με βάση τον διαθέσιμο δημόσιο κώδικα απόδειξης της έννοιας.

Το ευπάθεια ασφαλείας (CVE-2025-2825) αναφέρθηκε από το OUTPost24 και επιτρέπει στους απομακρυσμένους επιτιθέμενους να αποκτήσουν μη αυθεντική πρόσβαση σε συσκευές που εκτελούν το λογισμικό CrushftFTP V10 ή V11.

“Παρακαλούμε να λάβετε άμεση δράση στο Patch ASAP.

Ως λύση, οι διαχειριστές που δεν μπορούν να ενημερώσουν αμέσως το CrushFTP 10.8.4 και αργότερα ή 11.3.1 και αργότερα μπορούν να επιτρέψουν την επιλογή του δικτύου DMZ (αποστρατιωτικοποιημένη ζώνη) για να προστατεύσει τους διακομιστές CrushFTP μέχρι να μπορέσουν να ενημερώσουν.

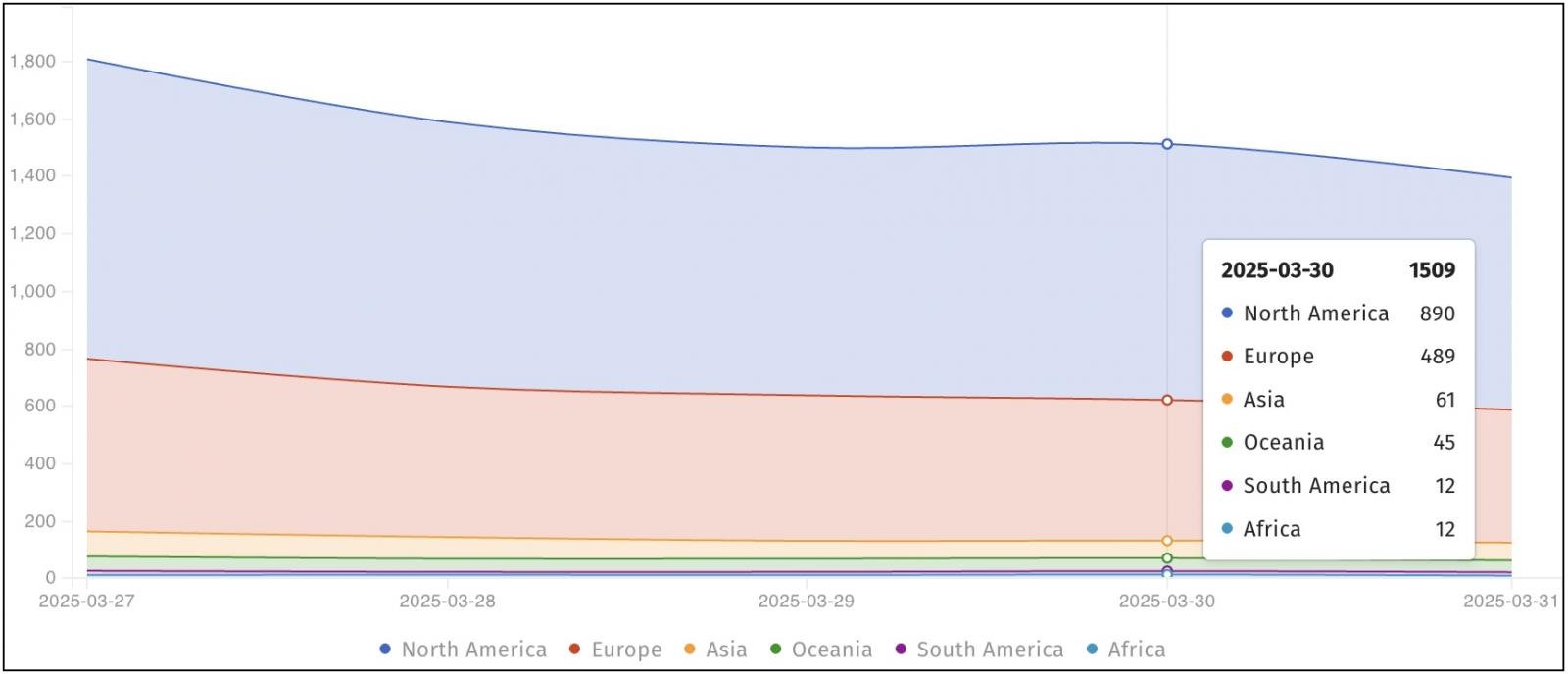

Μια εβδομάδα αργότερα, η πλατφόρμα παρακολούθησης απειλών ασφαλείας Shadowserver προειδοποίησε ότι ανιχνεύθηκαν τα honeypots της δεκάδες προσπάθειες εκμετάλλευσης Στόχευση των διακομιστών CRUSTFTP που εκτελούνται στο Διαδίκτυο, με πάνω από 1.500 ευάλωτες περιπτώσεις που εκτίθενται στο διαδίκτυο.

Η προειδοποίηση έρχεται ημέρες μετά Δημοσιεύθηκε το ProjectDiscovery Μια εγγραφή που περιέχει CVE-2025-2825 τεχνικές λεπτομέρειες και εκμετάλλευση απόδειξης της έννοιας.

“Παρατηρούμε τις προσπάθειες εκμετάλλευσης CRUSTFTP CVE-2025-2825 βασισμένες στον διαθέσιμο δημόσιο κωδικό POC Exploit,” Είπε ο Shadowserver τη Δευτέρα. “Ακόμα 1512 μη αντιδράσεις περιπτώσεις ευάλωτες στο CVE-2025-2825 που φαίνεται στο 2025-03-30.”

Τα προϊόντα μεταφοράς αρχείων, όπως το CrushFTP, είναι υψηλά στον κατάλογο των στόχων Ransomware Gangs, ειδικά CLOP, η οποία έχει συνδεθεί με επιθέσεις κλοπής δεδομένων που στοχεύουν ελαττώματα μηδενικής ημέρας σε FTA Accelion, MoveIT, GoAnywhere MFT και, πιο πρόσφατα, λογισμικό CLEO.

Πριν από ένα χρόνο, τον Απρίλιο του 2024, το crushftp έβαλε μια ενεργά εκμεταλλευόμενη ευπάθεια μηδενικής ημέρας (παρακολουθείται ως ως CVE-2024-4040· Αυτό άφησε τους μη αυθεντικούς επιτιθέμενους να ξεφύγουν από το σύστημα εικονικών αρχείων του χρήστη (VFS) και να κατεβάσουν αρχεία συστήματος.

Εκείνη την εποχή, η εταιρεία Cybersecurity Company Crowdstrike διαπίστωσε ότι η εκστρατεία που στοχεύει στους διακομιστές CrushFTP σε πολλαπλές αμερικανικές οργανώσεις ήταν πιθανώς πολιτικά κίνητρα και επικεντρώθηκε στη συλλογή πληροφοριών.

Η Υπηρεσία Ασφάλειας Κυβερνοχώρου και Υποδομής (CISA) Προστέθηκε CVE-2024-4040 σε γνωστές εκμεταλλευόμενες τρωίες του καταλόγου, διατάζοντας ομοσπονδιακές υπηρεσίες για την εξασφάλιση ευάλωτων συστημάτων στα δίκτυά τους Μέσα σε μια εβδομάδα.

Οι πελάτες της CrushFTP προειδοποιήθηκαν επίσης να διορθώσουν ένα κρίσιμο σφάλμα εκτέλεσης απομακρυσμένου κώδικα (CVE-2023-43177) Στη σουίτα της επιχείρησης της εταιρείας τον Νοέμβριο του 2023 μετά τη σύγκλιση των ερευνητών ασφαλείας (οι οποίοι ανακάλυψαν και ανέφεραν το ελάττωμα) δημοσίευσαν μια εκμετάλλευση απόδειξης της έννοιας τρεις μήνες μετά την απελευθέρωση των ενημερώσεων ασφαλείας.

VIA: bleepingcomputer.com