Σε μια πρόσφατη ανακάλυψη, οι ειδικοί στον τομέα της κυβερνοασφάλειας έχουν εντοπίσει αυξημένη δραστηριότητα από την ομάδα APT FamousSparrow, η οποία συνδέεται με την Κίνα και είχε θεωρηθεί ανενεργή από το 2022.

Αναβίωση και νέα παραλλαγή του backdoor

Η απειλή επανεμφανίστηκε με δύο νέες, προηγουμένως αδημοσίευτες εκδόσεις του χαρακτηριστικού backdoor της, του SparrowDoor, το οποίο στοχεύει οργανισμούς στον χρηματοοικονομικό τομέα και ερευνητικά ιδρύματα σε πολλές χώρες.

Οι ερευνητές της ESET ανακάλυψαν τη κακόβουλη δραστηριότητα τον Ιούλιο του 2024, ενώ εξερευνούσαν ύποπτη συμπεριφορά στο σύστημα μιας εμπορικής ομάδας με έδρα τις ΗΠΑ που δραστηριοποιείται στον χρηματοοικονομικό τομέα.

Η ανάλυση τους αποκάλυψε ότι η FamousSparrow όχι μόνο παρέμεινε ενεργή, αλλά είχε αναπτύξει σημαντικά τα εργαλεία της, με εμφανείς βελτιώσεις στην ποιότητα του κώδικα και την αρχιτεκτονική του backdoor της.

Μια ανησυχητική εξέλιξη

Η καμπάνια αυτή αντιπροσωπεύει μια ανησυχητική εξέλιξη στις δυνατότητες της FamousSparrow, καθώς παρατηρήθηκε ότι η ομάδα χρησιμοποίησε για πρώτη φορά το ShadowPad, ένα ιδιωτικά πωλούμενο backdoor γνωστό ότι προορίζεται αποκλειστικά για τις ομάδες APT που συνδέονται με την Κίνα.

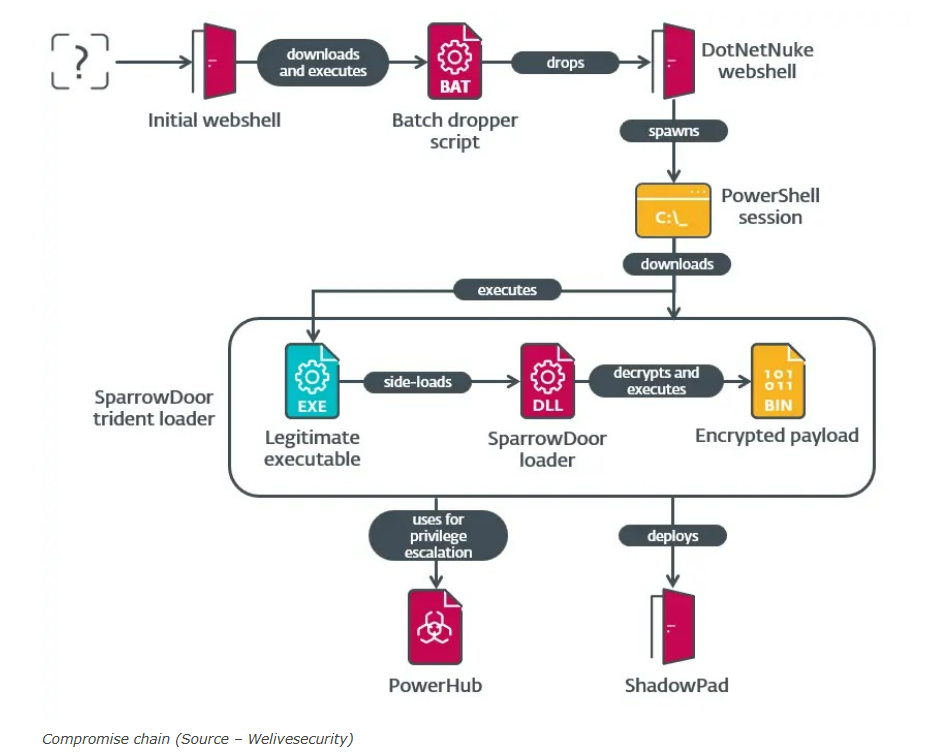

Η αλυσίδα επίθεσης ξεκινά με την ανάπτυξη webshell σε ξεπερασμένους διακομιστές IIS ή Exchange, ακολουθούμενη από την οριζόντια κίνηση και την εγκατάσταση των εξελιγμένων παραλλαγών του SparrowDoor.

Σημαντική τεχνική εξέλιξη

Η πιο σημαντική τεχνική βελτίωση στις νέες εκδόσεις του SparrowDoor είναι η παραλληλία των εντολών που καταναλώνουν χρόνο.

Αυτή η αρχιτεκτονική αλλαγή επιτρέπει στο backdoor να συνεχίσει να διαχειρίζεται νέες εντολές ενώ επεξεργάζονται χρονοβόρες λειτουργίες, όπως οι λειτουργίες εισόδου/εξόδου αρχείων και οι διαδραστικές συνεδρίες shell.

Όταν το backdoor λαμβάνει παραλληλισμένες εντολές, δημιουργεί ένα νέο νήμα που ξεκινά μια ξεχωριστή σύνδεση με τον εξυπηρετητή εντολών και ελέγχου (C&C).

Το μοναδικό ID του θύματος αποστέλλεται μέσω αυτής της νέας σύνδεσης, μαζί με έναν αναγνωριστικό εντολής, επιτρέποντας στον εξυπηρετητή C&C να παρακολουθεί ποιες συνδέσεις σχετίζονται με το ίδιο θύμα.

Κάθε νήμα χειρίζεται συγκεκριμένες υποεντολές ανεξάρτητα.

Διαρκής εξέλιξη των απειλών

Η νέα πολυνηματική προσέγγιση αντιπροσωπεύει μια εξελιγμένη πρόοδο σε σχέση με τις προηγούμενες εκδόσεις, καθιστώντας το backdoor πιο αποτελεσματικό και ανταγωνιστικό.

Όπως και με τις προηγούμενες παραλλαγές, η διατήρηση της παρουσίας εξασφαλίζεται είτε μέσω μιας υπηρεσίας με το όνομα «K7Soft» που εκκινείται αυτόματα κατά την εκκίνηση είτε μέσω μιας καταχώρησης στο μητρώο με το ίδιο όνομα.

Η ανακάλυψη αυτή δείχνει πως οι εξελιγμένες ομάδες APT συνεχίζουν να βελτιώνουν τα εργαλεία τους ακόμα και κατά τη διάρκεια φαινομενικών περιόδων αδράνειας, ενισχύοντας την ανάγκη για οργανισμούς να διατηρούν ισχυρά μέτρα ασφαλείας απέναντι σε εξελισσόμενες απειλές.

VIA: FoxReport.gr