Μια ομάδα cyberespionage που υποστηρίζεται από το Türkiye εκμεταλλεύτηκε μια ευπάθεια μηδενικής ημέρας για να επιτεθεί χρήστες αγγελιοφόρων εξόδου που συνδέονται με τον κουρδικό στρατό στο Ιράκ.

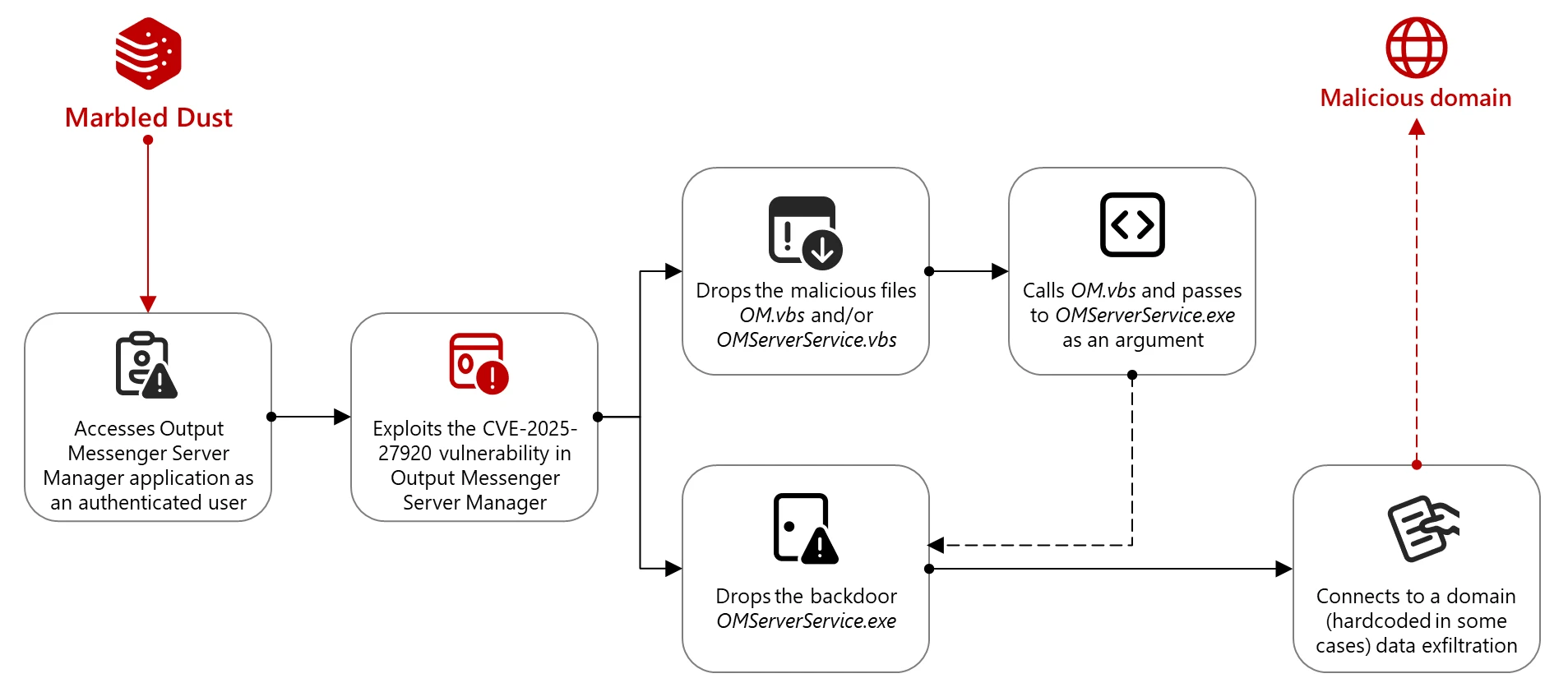

Οι αναλυτές της Microsoft Threat Intelligence που εντοπίστηκαν αυτές οι επιθέσεις ανακάλυψαν επίσης το ελάττωμα ασφαλείας (CVE-2025-27920) Στην εφαρμογή ανταλλαγής μηνυμάτων LAN, μια ευπάθεια διαδρομής καταλόγου που μπορεί να επιτρέψει στους πιστοποιημένους επιτιθέμενους να έχουν πρόσβαση σε ευαίσθητα αρχεία εκτός του προβλεπόμενου καταλόγου ή να αναπτύξουν κακόβουλα ωφέλιμα φορτία στο φάκελο εκκίνησης του διακομιστή.

“Οι επιτιθέμενοι θα μπορούσαν να έχουν πρόσβαση σε αρχεία όπως αρχεία ρυθμίσεων, ευαίσθητα δεδομένα χρήστη ή ακόμα και πηγαίο κώδικα και ανάλογα με τα περιεχόμενα του αρχείου, αυτό θα μπορούσε να οδηγήσει σε περαιτέρω εκμετάλλευση, συμπεριλαμβανομένης της απομακρυσμένης εκτέλεσης κώδικα”, Srimax, προγραμματιστής της εφαρμογής, εξηγεί Σε μια συμβουλή ασφαλείας που εκδόθηκε τον Δεκέμβριο, όταν το σφάλμα διορθώθηκε με την απελευθέρωση του Extput Messenger v2.0.63.

Η Microsoft αποκάλυψε τη Δευτέρα ότι η ομάδα hacking (επίσης παρακολούθησε ως θαλάσσια χελώνα, πυρίτιο και UNC1326) στοχεύει χρήστες που δεν είχαν ενημερώσει τα συστήματά τους για να τα μολύνουν με κακόβουλο λογισμικό μετά την πρόσβαση στην εφαρμογή Messenger Server Manager.

Αφού διακυβεύεται ο διακομιστής, οι μαρμάριοι χάκερς σκόνης θα μπορούσαν να κλέψουν ευαίσθητα δεδομένα, να έχουν πρόσβαση σε όλες τις επικοινωνίες χρηστών, να μιμούνται τους χρήστες, να αποκτήσουν πρόσβαση σε εσωτερικά συστήματα και να προκαλέσουν επιχειρησιακές διαταραχές.

“Ενώ σήμερα δεν έχουμε ορατότητα στον τρόπο με τον οποίο η μαρμάρινα σκόνη κέρδισε τον έλεγχο ταυτότητας σε κάθε περίπτωση, αξιολογούμε ότι ο ηθοποιός απειλής αξιοποιεί την αεροπειρατεία του DNS ή τους τομείς που έχουν διαμορφωθεί με τυπογραφικά στοιχεία για να παρεμποδίσουν, να καταγράφουν και να επαναχρησιμοποιούν τα διαπιστευτήρια, καθώς αυτές είναι οι τεχνικές που χρησιμοποιούνται από τη μαρμάρινη σκόνη σε προηγούμενες κακόβουλες δραστηριότητες”. Είπε η Microsoft.

Στη συνέχεια, οι επιτιθέμενοι έφτασαν ένα backdoor (Omserverservice.exe) Στις συσκευές των θυμάτων, οι οποίες έλεγξαν τη συνδεσιμότητα με έναν τομέα εντολών και ελέγχου που ελέγχεται από εισβολέα (api.wordinfos[.]com) και στη συνέχεια παρείχε στους ηθοποιούς απειλές πρόσθετες πληροφορίες για τον εντοπισμό κάθε θύματος.

Σε μια περίπτωση, ο πελάτης Messenger Output σε μια συσκευή ενός θύματος που συνδέεται με μια διεύθυνση IP που συνδέεται με την ομάδα απειλών για τη μαρμάρινη σκόνη, πιθανότατα για εξαίρεση δεδομένων, λίγο μετά τον εισβολέα να δώσει εντολή στο κακόβουλο λογισμικό να συλλέξει αρχεία και να τα αρχειοθετήσει ως αρχείο RAR.

Η μαρμάρινα σκόνη είναι γνωστή για τη στόχευση της Ευρώπης και της Μέσης Ανατολής, εστιάζοντας στις εταιρείες τηλεπικοινωνιών και πληροφορικής, καθώς και σε κυβερνητικούς θεσμούς και οργανισμούς που αντιτίθενται στην τουρκική κυβέρνηση.

Για να παραβιάσετε τα δίκτυα των παρόχων υποδομής, σαρώνουν τα τρωτά σημεία σε συσκευές που αντιμετωπίζουν το διαδίκτυο. Επίσης εκμεταλλεύονται την πρόσβασή τους σε συμβιβασμένα μητρώα DNS για να αλλάξουν τις διαμορφώσεις διακομιστή DNS των κυβερνητικών οργανώσεων, γεγονός που τους επιτρέπει να παρεμποδίζουν την κυκλοφορία και να κλέψουν τα διαπιστευτήρια στις επιθέσεις Man-in-the-Middle.

“Αυτή η νέα επίθεση σηματοδοτεί μια αξιοσημείωτη μετατόπιση της ικανότητας της μαρμάρινης σκόνης διατηρώντας παράλληλα τη συνέπεια στη συνολική τους προσέγγιση”, πρόσθεσε η Microsoft. “Η επιτυχής χρήση μιας εκμετάλλευσης μηδενικής ημέρας υποδηλώνει αύξηση της τεχνικής πολυπλοκότητας και θα μπορούσε επίσης να υποδηλώνει ότι οι προτεραιότητες στόχευσης της σκόνης έχουν κλιμακωθεί ή ότι οι επιχειρησιακοί στόχοι τους έχουν γίνει πιο επείγοντες”.

Πέρυσι, η μαρμάρινη σκόνη συνδέθηκε επίσης με πολλαπλές εκστρατείες κατασκοπείας που στοχεύουν τους οργανισμούς στις Κάτω Χώρες, στοχεύοντας κυρίως στις εταιρείες τηλεπικοινωνιών, στους παρόχους υπηρεσιών Διαδικτύου (ISP) και στις κουρδικές ιστοσελίδες μεταξύ 2021 και 2023.

VIA: bleepingcomputer.com