Ο ιαπωνικός γίγαντας ηλεκτρονικού εμπορίου Askul Corporation επιβεβαίωσε ότι οι χάκερ της RansomHouse έκλεψαν περίπου 740.000 αρχεία πελατών στην επίθεση ransomware που υπέστη τον Οκτώβριο.

Η Askul είναι μια μεγάλη εταιρεία ηλεκτρονικού εμπορίου από επιχείρηση σε επιχείρηση και από επιχείρηση σε καταναλωτές, προμήθειες γραφείου και logistics που ανήκει στην Yahoo! Japan Corporation.

Το περιστατικό ransomware τον Οκτώβριο προκάλεσε βλάβη στο σύστημα πληροφορικής, αναγκάζοντας την εταιρεία να αναστείλει τις αποστολές σε πελάτες, συμπεριλαμβανομένου του γίγαντα λιανικής Muji.

Οι έρευνες για το εύρος και τον αντίκτυπο του συμβάντος έχουν πλέον ολοκληρωθεί και ο Askul λέει ότι τα ακόλουθα είδη δεδομένων έχουν παραβιαστεί:

- Δεδομένα εξυπηρέτησης πελατών επιχειρήσεων: περίπου. 590.000 δίσκοι

- Μεμονωμένα δεδομένα εξυπηρέτησης πελατών: περίπου. 132.000 δίσκοι

- Επιχειρηματικοί εταίροι (εξωτερικοί ανάδοχοι, πράκτορες, προμηθευτές): περίπου. 15.000 δίσκοι

- Στελέχη και εργαζόμενοι (συμπεριλαμβανομένων των εταιρειών του ομίλου): περίπου. 2.700 δίσκοι

Ο Askul σημείωσε ότι οι ακριβείς λεπτομέρειες αποκρύπτονται για να αποτραπεί η εκμετάλλευση των παραβιαζόμενων πληροφοριών και ότι οι επηρεαζόμενοι πελάτες και συνεργάτες θα ειδοποιηθούν μεμονωμένα.

Επίσης, η εταιρεία έχει ενημερώσει την Επιτροπή Προστασίας Προσωπικών Πληροφοριών της χώρας για την έκθεση δεδομένων και καθιέρωσε μακροχρόνια παρακολούθηση για την αποφυγή κακής χρήσης των κλεμμένων πληροφοριών.

Εν τω μεταξύ, από τις 15 Δεκεμβρίουη αποστολή παραγγελιών συνεχίζει να επηρεάζεται και η εταιρεία εξακολουθεί να επηρεάζεται εργάζονται για την πλήρη αποκατάσταση συστημάτων.

Λεπτομέρειες επίθεσης RansomHouse

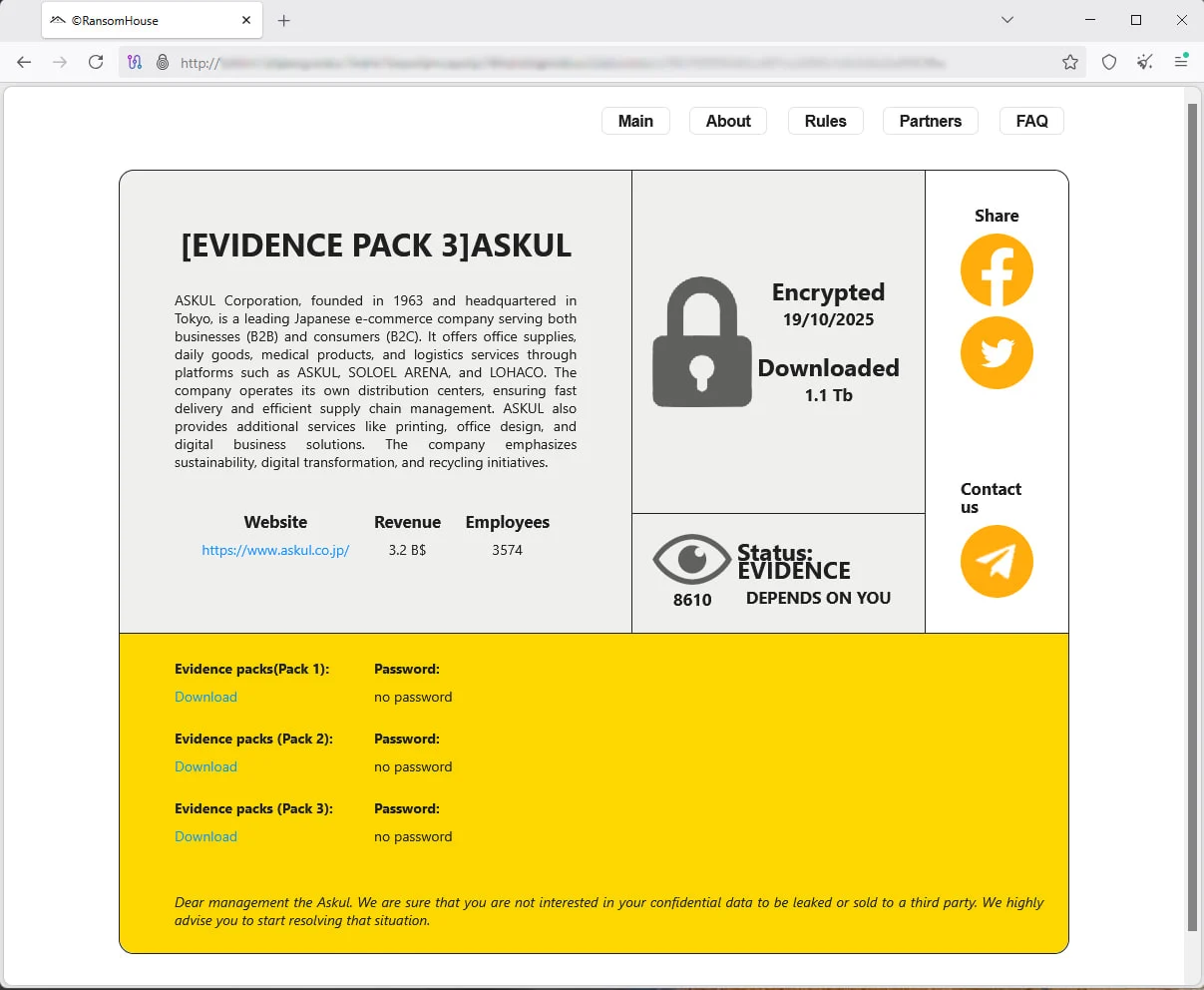

Την ευθύνη για την επίθεση στο Askul ανέλαβε η ομάδα εκβιαστών RansomHouse. Η συμμορία αποκάλυψε αρχικά την παραβίαση στις 30 Οκτωβρίου και ακολούθησε δύο διαρροές δεδομένων στις 10 Νοεμβρίου και στις 2 Δεκεμβρίου.

Πηγή: BleepingComputer

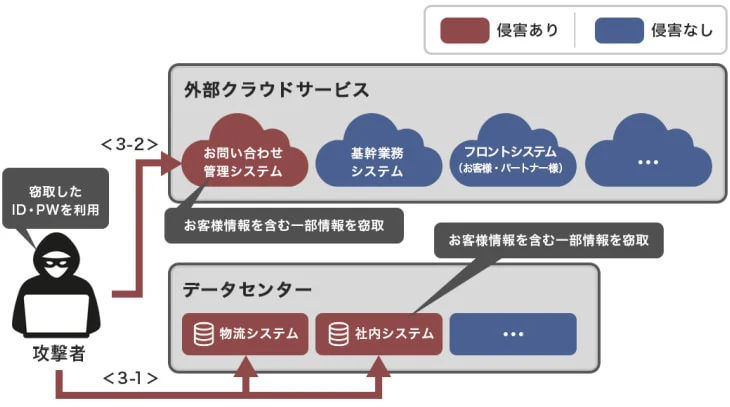

Η Askul μοιράστηκε ορισμένες λεπτομέρειες σχετικά με τον τρόπο με τον οποίο οι φορείς απειλής παραβίασαν τα δίκτυά της, εκτιμώντας ότι αξιοποίησαν παραβιασμένα διαπιστευτήρια ελέγχου ταυτότητας για λογαριασμό διαχειριστή ενός συνεργάτη που είχε ανατεθεί σε τρίτους, ο οποίος δεν διέθετε προστασία ελέγχου ταυτότητας πολλαπλών παραγόντων (MFA).

«Μετά την επιτυχή επίτευξη της αρχικής εισβολής, ο εισβολέας άρχισε την αναγνώριση του δικτύου και προσπάθησε να συλλέξει πληροφορίες ελέγχου ταυτότητας για πρόσβαση σε πολλούς διακομιστές», αναφέρεται στην αυτοματοποιημένη μετάφραση του Η αναφορά του Askul.

«Ο εισβολέας στη συνέχεια απενεργοποιεί το λογισμικό αντιμέτρων ευπάθειας όπως το EDR, μετακινείται μεταξύ πολλών διακομιστών και αποκτά τα απαραίτητα προνόμια», ανέφερε η εταιρεία.

Συγκεκριμένα, ο Askul δήλωσε ότι στην επίθεση χρησιμοποιήθηκαν πολλαπλές παραλλαγές ransomware, μερικές από τις οποίες απέφευγαν τις υπογραφές EDR που είχαν ενημερωθεί εκείνη τη στιγμή.

Πηγή: Askul

Το RansomHouse είναι γνωστό τόσο για την κλοπή δεδομένων όσο και για τα συστήματα κρυπτογράφησης. Ο Askul είπε ότι η επίθεση ransomware «οδήγησε σε κρυπτογράφηση δεδομένων και αποτυχία συστήματος».

Ο Askul αναφέρει ότι το ωφέλιμο φορτίο ransomware αναπτύχθηκε ταυτόχρονα σε πολλούς διακομιστές, ενώ τα αρχεία αντιγράφων ασφαλείας διαγράφηκαν για να αποτραπεί η εύκολη ανάκτηση.

Σε απάντηση, η εταιρεία αποσύνδεσε φυσικά μολυσμένα δίκτυα και διέκοψε τις επικοινωνίες μεταξύ κέντρων δεδομένων και κέντρων logistics, απομόνωσε τις επηρεαζόμενες συσκευές και ενημέρωσε τις υπογραφές EDR.

Επιπλέον, το MFA εφαρμόστηκε σε όλα τα βασικά συστήματα και έγινε επαναφορά των κωδικών πρόσβασης σε όλους τους λογαριασμούς διαχειριστή.

Ο οικονομικός αντίκτυπος της επίθεσης δεν έχει ακόμη εκτιμηθεί και η Askul έχει αναβάλει την προγραμματισμένη αναφορά κερδών της για να δώσει περισσότερο χρόνο για μια λεπτομερή οικονομική αξιολόγηση.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com