Η Υπηρεσία Κυβερνοασφάλειας και Ασφάλειας Υποδομής (CISA) διέταξε τις κυβερνητικές υπηρεσίες των ΗΠΑ να επιδιορθώσουν μια ευπάθεια κρίσιμης σοβαρότητας των Windows Server Update Services (WSUS) αφού την πρόσθεσαν στον κατάλογό της με ελαττώματα ασφαλείας που εκμεταλλεύονται σε επιθέσεις.

Παρακολούθηση ως CVE-2025-59287αυτή η ευπάθεια απομακρυσμένης εκτέλεσης κώδικα (RCE) που έχει εκμεταλλευτεί ενεργά, δυνητικά wormable επηρεάζει διακομιστές Windows με ρόλο διακομιστή WSUS (μια δυνατότητα που δεν είναι ενεργοποιημένη από προεπιλογή) που λειτουργούν ως πηγές ενημέρωσης για άλλους διακομιστές WSUS εντός του οργανισμού.

Οι εισβολείς μπορούν να το κάνουν κατάχρηση εξ αποστάσεως σε επιθέσεις χαμηλής πολυπλοκότητας που δεν απαιτούν αλληλεπίδραση ή προνόμια χρήστη, επιτρέποντάς τους να αποκτήσουν δικαιώματα SYSTEM και να εκτελούν κακόβουλο κώδικα.

Την Πέμπτη, μετά την κυκλοφορία της εταιρείας κυβερνοασφάλειας HawkTrace Security κώδικας εκμετάλλευσης απόδειξης ιδέαςη Microsoft κυκλοφόρησε ενημερώσεις ασφαλείας εκτός ζώνης για την “περιεκτική αντιμετώπιση του CVE-2025-59287” σε όλες τις εκδόσεις του Windows Server που επηρεάστηκαν και συμβούλευσε τους διαχειριστές IT να τις εγκαταστήσουν το συντομότερο δυνατό.

Συνιστάται στους διαχειριστές IT που δεν μπορούν να αναπτύξουν αμέσως τις ενημερώσεις κώδικα έκτακτης ανάγκης να απενεργοποιήσουν τον ρόλο του διακομιστή WSUS σε ευάλωτα συστήματα για να αφαιρέσουν το διάνυσμα επίθεσης.

Ενεργή εκμετάλλευση στη φύση

Την ημέρα που κυκλοφόρησαν οι ενημερώσεις κώδικα CVE-2025-59287, η αμερικανική εταιρεία κυβερνοασφάλειας Huntress βρήκε στοιχεία επιθέσεων CVE-2025-59287 στόχευση παρουσιών WSUS με τις προεπιλεγμένες θύρες τους (8530/TCP και 8531/TCP) εκτεθειμένες στο διαδίκτυο.

Ολλανδική εταιρεία κυβερνοασφάλειας Eye Security επίσης παρατηρήθηκαν προσπάθειες σάρωσης και εκμετάλλευσης το πρωί της Παρασκευής, με τουλάχιστον τα συστήματα ενός από τους πελάτες της έχουν παραβιαστεί χρησιμοποιώντας ένα διαφορετικό exploit από αυτό που μοιράστηκε η Hawktrace το Σαββατοκύριακο.

Ενώ η Microsoft έχει ταξινομήσει το CVE-2025-59287 ως “Πιθανότερη εκμετάλλευση», επισημαίνοντάς το ως ελκυστικό στόχο για τους παράγοντες απειλών, δεν έχει ακόμη ενημερώσει τις συμβουλές ασφαλείας για να επιβεβαιώσει την ενεργή εκμετάλλευση.

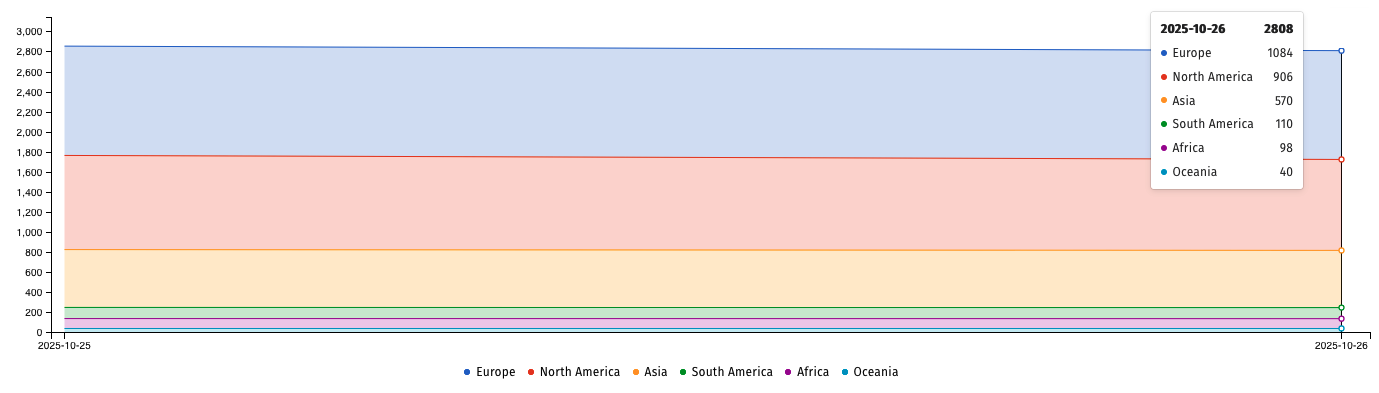

Έκτοτε, η ομάδα παρακολούθησης του Διαδικτύου Shadowserver παρακολουθεί περισσότερες από 2.800 περιπτώσεις WSUS με τις προεπιλεγμένες θύρες (8530/8531) εκτεθειμένες στο διαδίκτυο, αν και δεν ανέφερε πόσες έχουν ήδη διορθωθεί.

Οι ομοσπονδιακές υπηρεσίες διέταξαν να επιδιορθώσουν

Την Παρασκευή, η υπηρεσία κυβερνοασφάλειας πρόσθεσε ένα δεύτερο ελάττωμα που επηρεάζει τα καταστήματα Adobe Commerce (πρώην Magento), το οποίο επίσης χαρακτηρίστηκε ως εκμετάλλευση σε επιθέσεις την περασμένη εβδομάδα.

CISA προστέθηκε και τα δύο τρωτά σημεία στο Κατάλογος γνωστών εκμεταλλευόμενων ευπαθειώντο οποίο απαριθμεί ελαττώματα ασφαλείας που γίνονται αντικείμενο εκμετάλλευσης στη φύση.

Όπως ορίζεται από τη δεσμευτική επιχειρησιακή οδηγία (BOD) 22-01 του Νοεμβρίου 2021, οι υπηρεσίες του Ομοσπονδιακού Πολιτικού Εκτελεστικού Κλάδου (FCEB) των ΗΠΑ πρέπει να επιδιορθώσουν τα συστήματά τους εντός τριών εβδομάδων, έως τις 14 Νοεμβρίου, για να τα ασφαλίσουν από πιθανές παραβιάσεις.

Αν και αυτό ισχύει μόνο για τις κρατικές υπηρεσίες των ΗΠΑ, συνιστάται σε όλους τους διαχειριστές και υπερασπιστές IT να δώσουν προτεραιότητα στην επιδιόρθωση αυτών των ελαττωμάτων ασφαλείας το συντομότερο δυνατό.

«Αυτοί οι τύποι τρωτών σημείων αποτελούν συχνούς φορείς επιθέσεων για κακόβουλους κυβερνογενείς και ενέχουν σημαντικούς κινδύνους για την ομοσπονδιακή επιχείρηση». είπε η CISA.

“Η CISA προτρέπει σθεναρά τους οργανισμούς να εφαρμόσουν την ενημερωμένη καθοδήγηση σχετικά με την ευπάθεια απομακρυσμένου κώδικα εκτέλεσης κώδικα Windows Server Update Service (WSUS) της Microsoft, 1 διαφορετικά κινδυνεύει ένας μη πιστοποιημένος παράγοντας να επιτύχει απομακρυσμένη εκτέλεση κώδικα με δικαιώματα συστήματος.” πρόσθεσε.

Η CISA συνιστά στους υπερασπιστές δικτύου να αναγνωρίζουν όλους τους ευάλωτους διακομιστές και να εφαρμόζουν τις ενημερώσεις ασφαλείας εκτός ζώνης για το CVE-2025-59287. Μετά την εγκατάσταση, επανεκκινήστε τους διακομιστές WSUS για να ολοκληρώσετε τον μετριασμό και να ασφαλίσετε τους υπόλοιπους διακομιστές των Windows.

VIA: bleepingcomputer.com