Μια καμπάνια κακόβουλης διαφήμισης χρησιμοποιεί μια ψεύτικη επέκταση αποκλεισμού διαφημίσεων του Chrome και του Edge με το όνομα NexShield, η οποία διακόπτει σκόπιμα το πρόγραμμα περιήγησης στο πλαίσιο της προετοιμασίας για επιθέσεις ClickFix.

Οι επιθέσεις εντοπίστηκαν νωρίτερα αυτό το μήνα και παρέδωσαν ένα νέο εργαλείο απομακρυσμένης πρόσβασης που βασίζεται στην Python που ονομάζεται ModeloRAT που αναπτύσσεται σε εταιρικά περιβάλλοντα.

Η επέκταση NexShield, η οποία έχει αφαιρεθεί από το Chrome Web Store, προωθήθηκε ως ένα πρόγραμμα αποκλεισμού διαφημίσεων με πρώτο απόρρητο, υψηλής απόδοσης και ελαφρύ που δημιουργήθηκε από τον Raymond Hill, τον αρχικό προγραμματιστή του νόμιμου προγράμματος αποκλεισμού διαφημίσεων uBlock Origin με περισσότερους από 14 εκατομμύρια χρήστες.

Πηγή: Huntress

Ερευνητές της εταιρείας διαχείρισης ασφάλειας Huntress λένε ότι το NexShield δημιουργεί μια συνθήκη άρνησης υπηρεσίας (DoS) στο πρόγραμμα περιήγησης δημιουργώντας συνδέσεις θύρας «chrome.runtime» σε έναν άπειρο βρόχο και εξαντλώντας τους πόρους μνήμης του.

Αυτό έχει ως αποτέλεσμα παγωμένες καρτέλες, αυξημένη χρήση της CPU στη διαδικασία του Chrome, αυξημένη χρήση μνήμης RAM και γενική μη απόκριση του προγράμματος περιήγησης. Τελικά, το Chrome/Edge κολλάει ή διακόπτεται, αναγκάζοντας να σκοτωθεί μέσω της Διαχείρισης εργασιών των Windows.

Εξαιτίας αυτού, ο Huntress αναφέρεται σε αυτές τις επιθέσεις ως μια παραλλαγή του ClickFix που ονόμασαν “CrashFix”.

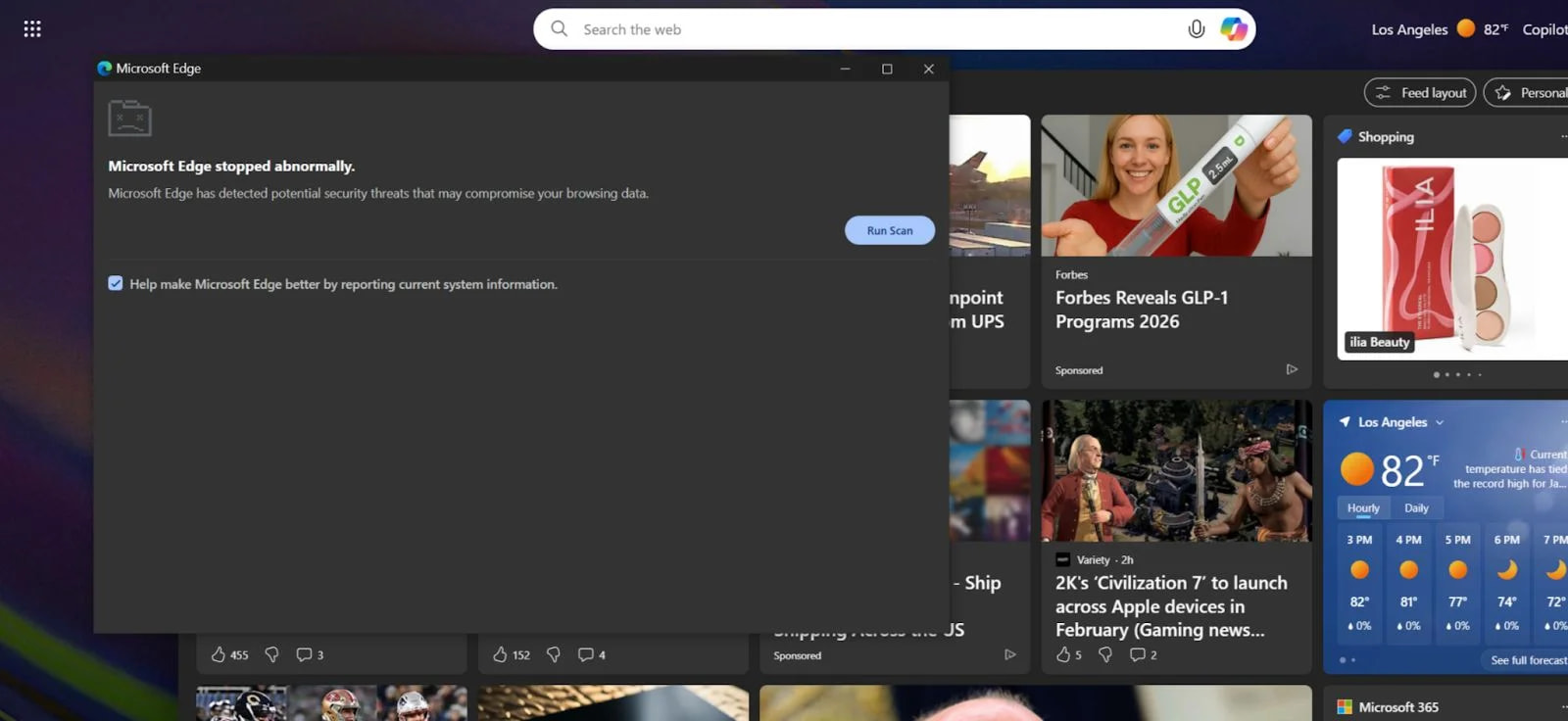

Όταν γίνεται επανεκκίνηση του προγράμματος περιήγησης, η επέκταση εμφανίζει ένα παραπλανητικό αναδυόμενο παράθυρο που εμφανίζει μια ψεύτικη προειδοποίηση και προτείνει να σαρώσετε το σύστημα για να εντοπίσετε το πρόβλημα.

Πηγή: Huntress

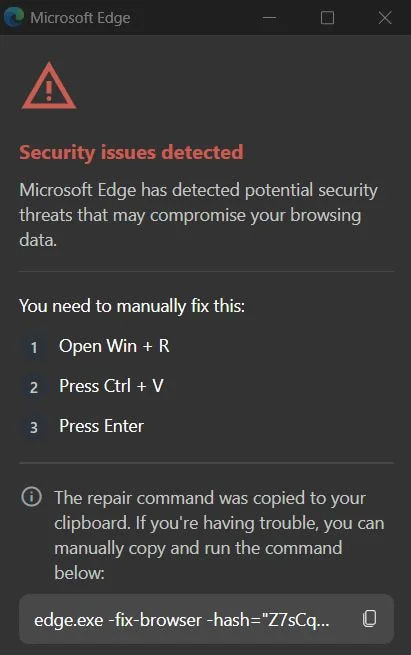

Με αυτόν τον τρόπο ανοίγει ένα νέο παράθυρο με μια ψεύτικη προειδοποίηση σχετικά με ζητήματα ασφαλείας που εντοπίστηκαν και απειλούν τα δεδομένα του χρήστη, με οδηγίες για τον τρόπο επίλυσης του προβλήματος, το οποίο περιλαμβάνει την εκτέλεση κακόβουλων εντολών στη γραμμή εντολών των Windows.

Με τον τυπικό τρόπο ClickFix, η κακόβουλη επέκταση αντιγράφει μια εντολή στο πρόχειρο και δίνει οδηγίες στον χρήστη να πατήσει απλώς «Ctrl+V» και στη συνέχεια να την εκτελέσει στη γραμμή εντολών.

Η εντολή «διόρθωση» είναι μια αλυσίδα που ενεργοποιεί μια ασαφή δέσμη ενεργειών PowerShell μέσω μιας απομακρυσμένης σύνδεσης, η οποία κατεβάζει και εκτελεί ένα κακόβουλο σενάριο.

Πηγή: Huntress

Σε μια προσπάθεια διαχωρισμού της επέκτασης από την κακόβουλη δραστηριότητα και αποφυγής εντοπισμού, το ωφέλιμο φορτίο έχει καθυστέρηση εκτέλεσης 60 λεπτών μετά την εγκατάσταση του NexShield.

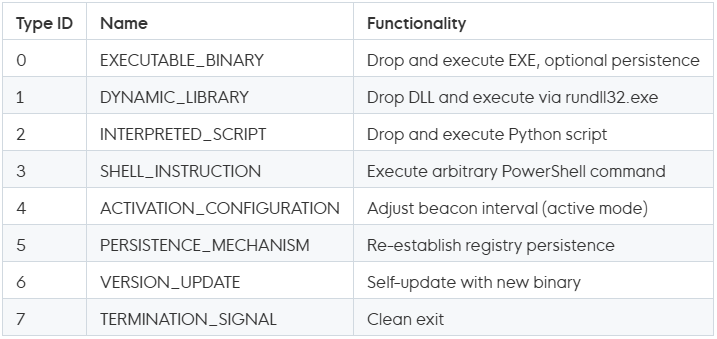

Για κεντρικούς υπολογιστές που συνδέονται με τομέα ειδικά για εταιρικά περιβάλλοντα, ο παράγοντας απειλής παρέχει το ModeloRAT, το οποίο μπορεί να εκτελέσει αναγνώριση συστήματος, να εκτελέσει εντολές PowerShell, να τροποποιήσει το Μητρώο, να εισαγάγει πρόσθετα ωφέλιμα φορτία και να ενημερώσει τον εαυτό του.

Πηγή: Huntress

Για κεντρικούς υπολογιστές εκτός τομέα, οι οποίοι είναι συνήθως οικικοί χρήστες, ο διακομιστής εντολών και ελέγχου επέστρεψε ένα “TEST PAYLOAD!!!!” μήνυμα, που υποδεικνύει είτε χαμηλή προτεραιότητα είτε εργασία σε εξέλιξη, Huntress λένε οι ερευνητές.

Νωρίτερα αυτό το μήνα, η εταιρεία κυβερνοασφάλειας Securonix εντόπισε μια άλλη επίθεση ClickFix που προσομοίωσε μια οθόνη BSOD των Windows στο πρόγραμμα περιήγησης-στόχου κάνοντας κατάχρηση της λειτουργίας πλήρους οθόνης. Ωστόσο, στην περίπτωση του CrashFix, το σφάλμα του προγράμματος περιήγησης είναι πραγματικό, καθιστώντας το πιο πειστικό.

Οι ερευνητές παρέχουν μια κατάλληλη τεχνική αναφορά για ολόκληρη την επίθεση CrashFix και τα ωφέλιμα φορτία που παραδίδονται με αυτόν τον τρόπο. Αναλύουν λεπτομερώς τα πολλαπλά στάδια της αλυσίδας μόλυνσης και τις δυνατότητες του ModeloRAT, από τη δημιουργία εμμονής και τη συλλογή πληροφοριών αναγνώρισης έως την εκτέλεση εντολών, τα συστήματα δακτυλικών αποτυπωμάτων και τον καθορισμό των προνομίων του στο παραβιασμένο σύστημα.

Η Huntress αποδίδει την αναλυόμενη επίθεση CrashFix σε έναν παράγοντα απειλών που ονομάζεται “KongTuke”, του οποίου οι λειτουργίες βρίσκονται στο ραντάρ της εταιρείας από τις αρχές του 2025.

Με βάση την πρόσφατη ανακάλυψη, οι ερευνητές πιστεύουν ότι το KongTuke εξελίσσεται και ενδιαφέρεται περισσότερο για τα εταιρικά δίκτυα, τα οποία είναι πιο προσοδοφόρα για τους εγκληματίες του κυβερνοχώρου.

Οι επιθέσεις ClickFix μπορούν να αποφευχθούν διασφαλίζοντας ότι το αποτέλεσμα οποιασδήποτε εξωτερικής εντολής που εκτελείται στο σύστημα είναι καλά κατανοητό. Επιπλέον, η εγκατάσταση επεκτάσεων προγράμματος περιήγησης από αξιόπιστους εκδότες ή πηγές θα σας προστατεύει από επιθέσεις CrashFix ή άλλες απειλές.

Οι χρήστες που εγκατέστησαν το NexShield θα πρέπει να πραγματοποιήσουν πλήρη εκκαθάριση του συστήματος, καθώς η απεγκατάσταση της επέκτασης δεν καταργεί όλα τα ωφέλιμα φορτία, όπως το ModeloRAT ή άλλα κακόβουλα σενάρια.

VIA: bleepingcomputer.com