Ένα πακέτο NPM που ονομάζεται «Rand-User-Agent» έχει συμβιβαστεί σε μια επίθεση αλυσίδας εφοδιασμού για την έγχυση κώδικα που ενεργοποιεί ένα δούλο απομακρυσμένο Trojan (RAT) στο σύστημα του χρήστη.

Το “rand-user-agentΤο πακέτο είναι ένα εργαλείο που παράγει τυχαιοποιημένες χορδές χρήστη-πράκτορα, το οποίο είναι χρήσιμο στην απόξεση ιστού, τις αυτοματοποιημένες δοκιμές και την έρευνα ασφαλείας.

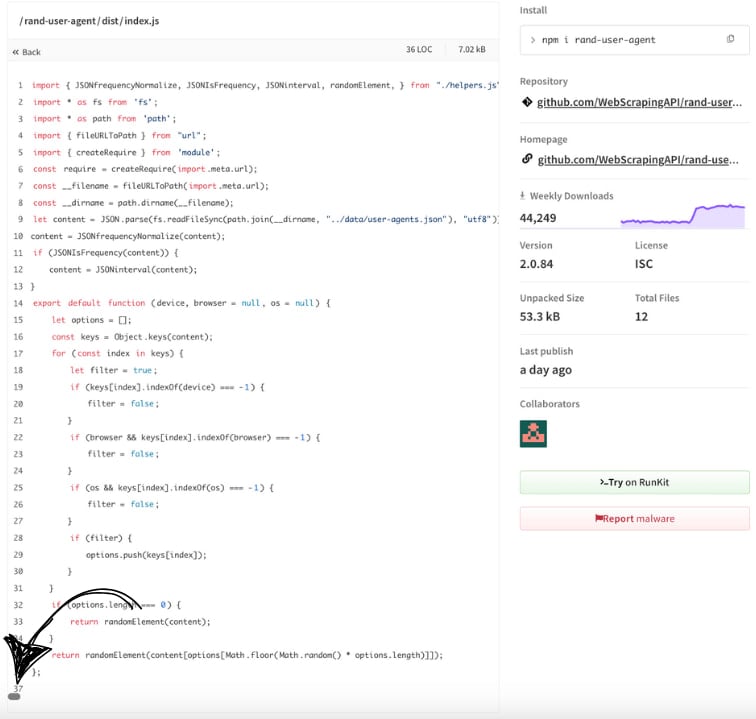

Παρόλο που το πακέτο έχει καταργηθεί, παραμένει αρκετά δημοφιλής, με μέσο όρο 45.000 λήψεις εβδομαδιαίως.

Ωστόσο, σύμφωνα με τους ερευνητές στο Αϊνιδόοι ηθοποιοί απειλών εκμεταλλεύτηκαν το ημι-εγκατεστημένο αλλά δημοφιλές καθεστώς για την έγχυση κακόβουλου κώδικα σε μη εξουσιοδοτημένες επακόλουθες εκδόσεις που είναι πιθανό να έχουν ληφθεί από σημαντικό αριθμό καθοδικών έργων.

Ο Aikido ανίχνευσε τον συμβιβασμό στις 5 Μαΐου 2025, όταν το σύστημα ανάλυσης κακόβουλου λογισμικού σημείωσε μια νέα έκδοση του Rand-User-Agent, αριθμός 1.0.110.

Μετά από βαθύτερη εξέταση, οι ερευνητές διαπίστωσαν ότι ο κώδικας είναι κρυμμένος κώδικας στο αρχείο ‘dist/index.js’ που ήταν ορατό μόνο εάν ο χρήστης μετακινήθηκε οριζόντια στην προβολή προέλευσης στον ιστότοπο NPM.

Πηγή: Aikido

Η έρευνα έδειξε ότι η τελευταία νόμιμη έκδοση του «Rand-User-Agent» ήταν 2,0,82, που κυκλοφόρησε πριν από 7 μήνες.

Οι εκδόσεις 2.0.83, 2.0.84, καθώς και 1.0.110, οι οποίες δημοσιεύθηκαν αργότερα, ήταν όλα κακόβουλα και δεν είχαν αντίστοιχες εκδόσεις στο αποθετήριο Github του έργου.

Ο κακόβουλος κώδικας που είναι ενσωματωμένος στις νεότερες εκδόσεις δημιουργεί έναν κρυφό κατάλογο κάτω από το σπίτι του χρήστη (~/.node_modules) και επεκτείνει το ‘module.paths’ έτσι ώστε αυτή η προσαρμοσμένη διαδρομή να μπορεί να χρησιμοποιηθεί για τη φόρτωση εξαρτήσεων, δηλαδή το ‘axios’ και το ‘socket.io-client’.

Στη συνέχεια, ανοίγει μια επίμονη σύνδεση υποδοχής με την εντολή και τον έλεγχο του εισβολέα (C2) στη διεύθυνση http: //85.239.62[.]36: 3306 και στέλνει πληροφορίες αναγνωριστικού μηχανήματος, συμπεριλαμβανομένου του ονόματος κεντρικού υπολογιστή, του ονόματος χρήστη, του τύπου λειτουργικού συστήματος και ενός δημιουργούμενου UUID.

Μόλις ο αρουραίος είναι ενεργός, ακούει για μία από τις παρακάτω εντολές:

- CD

– Αλλάζει τον τρέχοντα κατάλογο εργασίας - ss_dir – Επαναφέρει τη διαδρομή Dir στη δέσμη ενεργειών

- SS_FCD:

– Μεταβολές στον συγκεκριμένο κατάλογο - SS_UPF: F, D – Μεταφορτώνει ένα μόνο αρχείο F στον προορισμό Δ

- SS_UPD: D, DEST – Μεταφορτώνει όλα τα αρχεία στον κατάλογο D στο DEST

- ss_stop – διακόπτει οποιαδήποτε συνεχιζόμενη μεταφόρτωση αρχείων

- (οποιοδήποτε άλλο) – Εκτελεί το ως εντολή κελύφους χρησιμοποιώντας το child_process.exec ()

Κατά τη στιγμή της γραφής, οι κακόβουλες εκδόσεις έχουν αφαιρεθεί από το χώρο αποθήκευσης του πακέτου στο NPM, οπότε η τελευταία διαθέσιμη έκδοση είναι ασφαλής και οι χρήστες πρέπει να επανέλθουν σε αυτό.

Ωστόσο, εάν έχετε αναβαθμιστεί σε εκδόσεις 2.0.83, 2.0.84, ή 1.0.110, είναι σημαντικό να εκτελέσετε μια πλήρη σάρωση συστήματος για σημάδια συμβιβασμού. Σημειώστε ότι η υποβάθμιση στη νόμιμη έκδοση δεν καταργεί τον αρουραίο από το σύστημά σας.

Επιπλέον, σκεφτείτε να χρησιμοποιήσετε διχαλωτά αλλά εξακολουθεί να υποστηρίζονται και να παρακολουθούνται καλύτερα τις εκδόσεις του εργαλείου «Rand-User-Agent».

Ο BleepingComputer ήρθε σε επαφή με τον προγραμματιστή για να μάθει πώς το πακέτο του ήταν συμβιβασμένο, αλλά μια απάντηση δεν ήταν άμεσα διαθέσιμη.

VIA: bleepingcomputer.com