Το Vertex AI της Google περιέχει προεπιλεγμένες διαμορφώσεις που επιτρέπουν στους χρήστες με χαμηλά προνόμια να κλιμακώνουν τα προνόμια παραβιάζοντας τους ρόλους του Service Agent.

Οι ερευνητές του XM Cyber εντόπισαν δύο φορείς επίθεσης στο Vertex AI Agent Engine και το Ray στο Vertex AI, το οποίο η Google έκρινε ότι «λειτουργούν όπως έπρεπε.

Οι Service Agents είναι διαχειριζόμενες ταυτότητες που το Google Cloud αποδίδει σε παρουσίες Vertex AI για εσωτερικές λειτουργίες. Αυτοί οι λογαριασμοί λαμβάνουν ευρείες άδειες έργου από προεπιλογή, δημιουργώντας κινδύνους όταν έχουν πρόσβαση σε αυτούς χρήστες με χαμηλά προνόμια.

Οι εισβολείς το εκμεταλλεύονται αυτό μέσω συγκεχυμένων σεναρίων αναπληρωτών, όπου η ελάχιστη πρόσβαση παρέχει απομακρυσμένη εκτέλεση κώδικα (RCE) και επιτρέπει την κλοπή διαπιστευτηρίων από μεταδεδομένα παρουσίας.

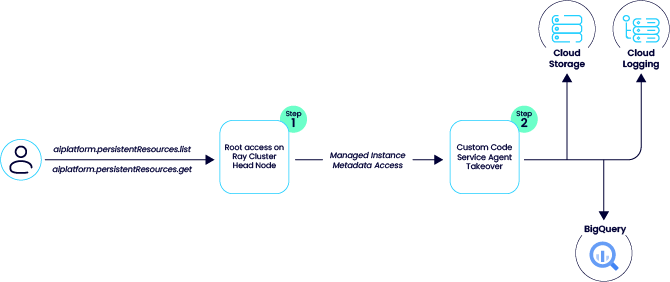

Και οι δύο διαδρομές ξεκινούν με δικαιώματα μόνο για ανάγνωση, αλλά τελειώνουν με ενέργειες υψηλού προνομίου, όπως η πρόσβαση στο Cloud Storage (GCS) ή το BigQuery. Το διάγραμμα απεικονίζει τη ροή Ray on Vertex AI, από την επίμονη πρόσβαση σε πόρους στον συμβιβασμό του Custom Code Service Agent.

| Χαρακτηριστικό | Vertex AI Agent Engine | Ray on Vertex AI |

|---|---|---|

| Πρωταρχικός στόχος | Reasoning Engine Service Agent | Αντιπρόσωπος εξυπηρέτησης προσαρμοσμένου κώδικα |

| Τύπος ευπάθειας | Κλήση κακόβουλου εργαλείου (RCE) | Μη ασφαλής προεπιλεγμένη πρόσβαση (Προβολή σε ρίζα) |

| Αρχική άδεια | aiplatform.reasoningEngines.update | aiplatform.persistentResources.get/list |

| Σύγκρουση | Μνήμες LLM, συνομιλίες, πρόσβαση GCS | Ρίζα συστάδας ακτίνων; BigQuery/GCS R/W |

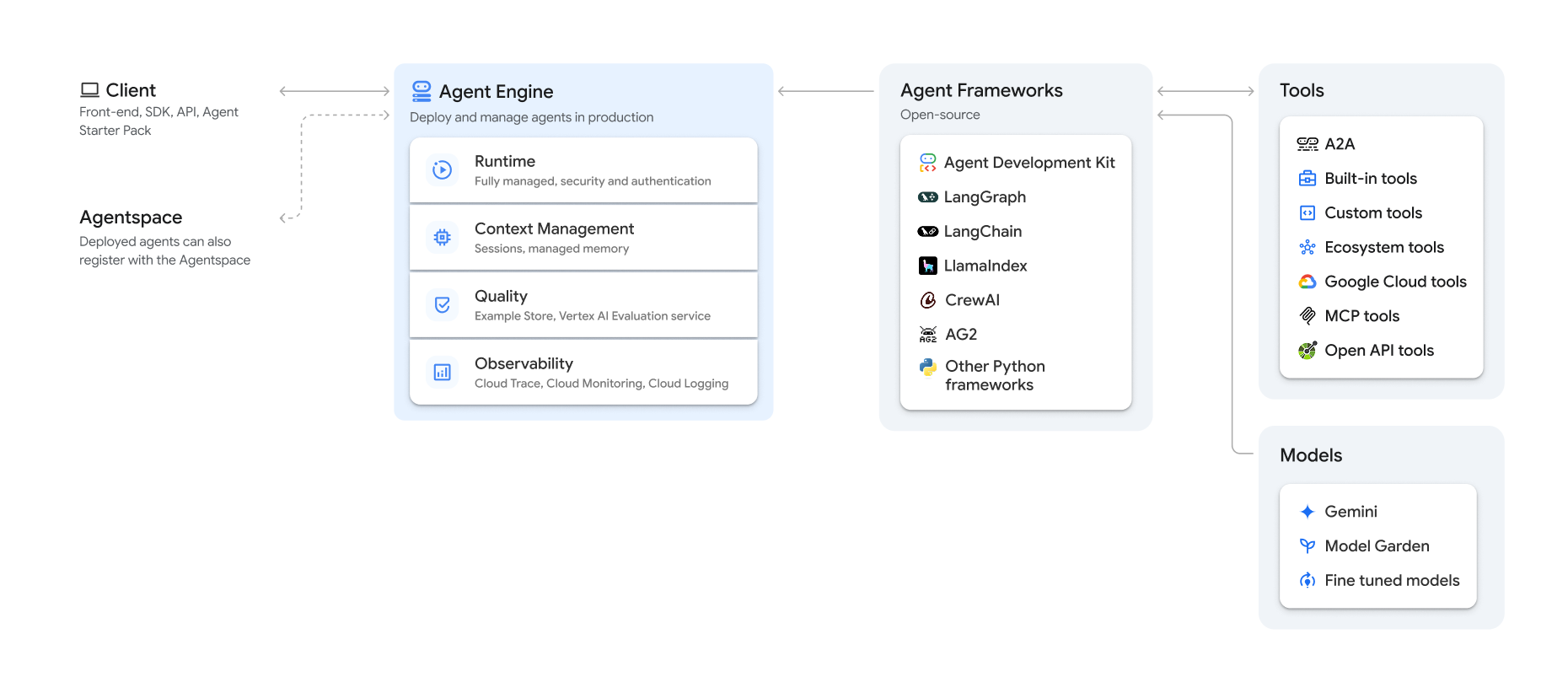

Οι προγραμματιστές αναπτύσσουν πράκτορες τεχνητής νοημοσύνης μέσω πλαισίων όπως το Agent Development Kit (ADK) της Google, το οποίο μαζεύει τον κώδικα Python και τον τοποθετεί σε κάδους GCS. Οι εισβολείς με άδεια aiplatform.reasoningEngines.update ανεβάζουν κακόβουλο κώδικα μεταμφιεσμένο ως εργαλείο, όπως ένα αντίστροφο κέλυφος σε μια λειτουργία μετατροπέα νομισμάτων.

Ένα ερώτημα ενεργοποιεί το εργαλείο, εκτελώντας το κέλυφος στην περίπτωση του μηχανισμού συλλογιστικής. Στη συνέχεια, οι εισβολείς ρωτούν μεταδεδομένα για το διακριτικό Reasoning Engine Service Agent (υπηρεσία[email protected]), αποκτώντας δικαιώματα για μνήμες, περιόδους σύνδεσης, αποθήκευση και καταγραφή. Αυτό διαβάζει συνομιλίες, δεδομένα LLM και κουβάδες. Οι δημόσιοι κάδοι λειτουργούν ως σταδιοποίηση, χωρίς να χρειάζονται δικαιώματα αποθήκευσης, XM Cyber είπε.

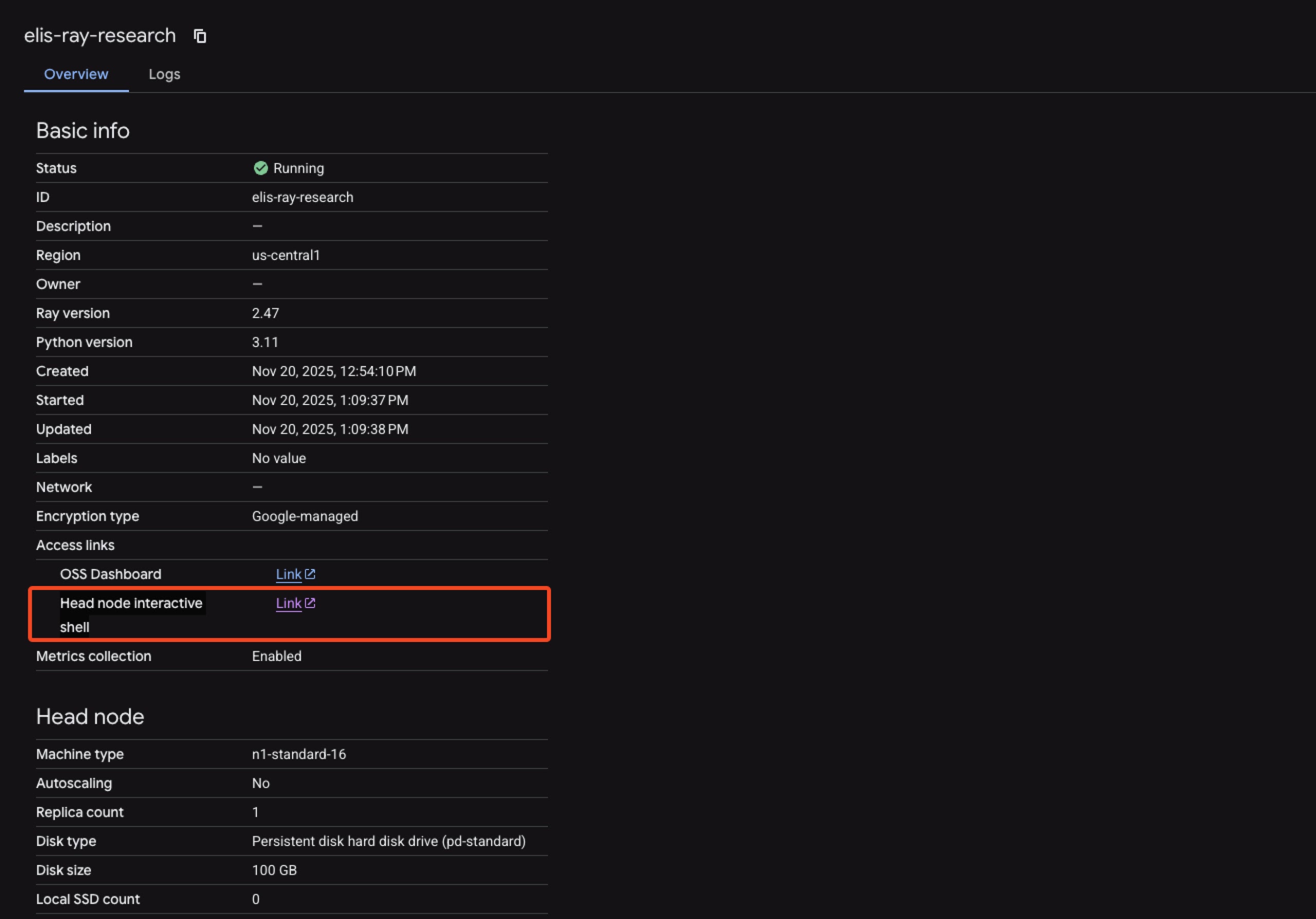

Τα συμπλέγματα ακτίνων για κλιμακωτούς φόρτους εργασίας τεχνητής νοημοσύνης προσαρτούν αυτόματα τον παράγοντα εξυπηρέτησης προσαρμοσμένου κώδικα στον κύριο κόμβο. Οι χρήστες με το aiplatform.persistentResources.list/λαμβάνουν μέρος του ρόλου του Vertex AI Viewer, αποκτούν πρόσβαση στον σύνδεσμο «Διαδραστικό κέλυφος κεφαλής κόμβου» της Κονσόλας GCP.

Αυτό παραχωρεί πρόσβαση στο ριζικό κέλυφος παρά τα όρια προβολής. Οι εισβολείς εξάγουν το διακριτικό του πράκτορα μέσω μεταδεδομένων, επιτρέποντας την ανάγνωση-εγγραφή του GCS/BigQuery, αν και οι ενέργειες IAM όπως το signBlob έχουν περιορισμένο εύρος στις δοκιμές. Το δεύτερο διάγραμμα δείχνει τον άξονα αποθήκευσης και καταγραφής στο cloud.

Ανάκληση περιττών αδειών Service Agent χρησιμοποιώντας προσαρμοσμένους ρόλους. Απενεργοποιήστε τα κελύφη κόμβων κεφαλής και επικυρώστε τον κώδικα εργαλείου πριν από τις ενημερώσεις. Παρακολουθήστε τις προσβάσεις μεταδεδομένων μέσω του Agent Engine Threat Detection του Κέντρου Διοίκησης Ασφαλείας, το οποίο επισημαίνει τις αρπαγές RCE και token.

Ελέγχετε τακτικά τους μόνιμους πόρους και τις μηχανές συλλογιστικής. Οι επιχειρήσεις που υιοθετούν το Vertex AI πρέπει να αντιμετωπίζουν αυτές τις προεπιλογές ως κινδύνους και όχι ως χαρακτηριστικά.