Από την αρχή του έτους, η ρωσική κρατική ομάδα Hacking Group χρησιμοποιεί νέα κακόβουλο λογισμικό για να κλέψει αρχεία σε επιθέσεις κατασκοπείας που στοχεύουν τις δυτικές κυβερνήσεις, τους δημοσιογράφους, τις ομάδες σκέψης και τις μη κυβερνητικές οργανώσεις.

Τον Δεκέμβριο, το Ηνωμένο Βασίλειο και οι πέντε σύμμαχοι των ματιών συνδέονταν με την Coldriver με την Ομοσπονδιακή Υπηρεσία Ασφαλείας της Ρωσίας (FSB), την Υπηρεσία Αντίστροφης και Εσωτερικής Ασφάλειας της χώρας.

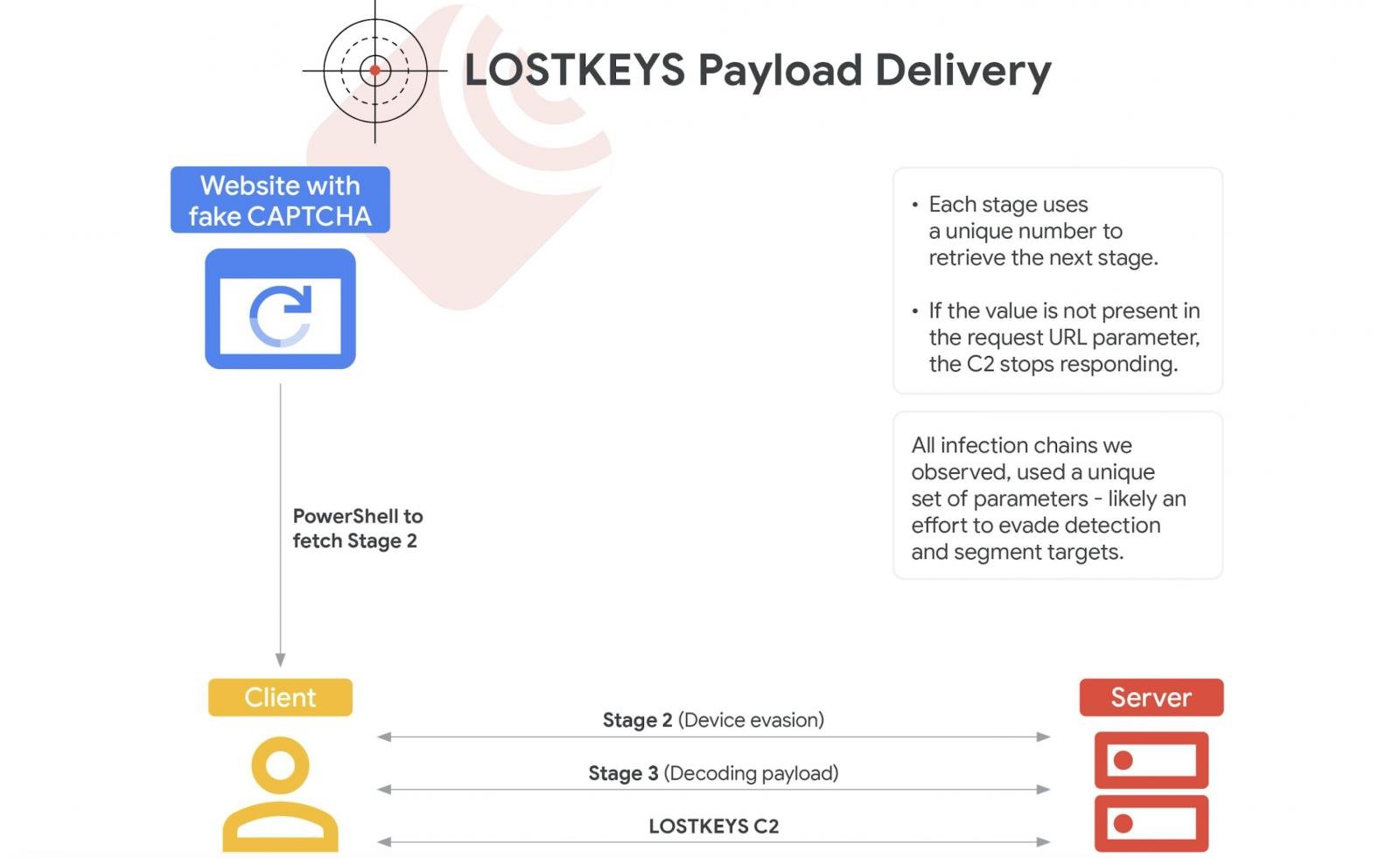

Η Google Threat Intelligence Group (GTIG) παρατήρησε για πρώτη φορά το Lostkeys που “αναπτύχθηκαν σε εξαιρετικά επιλεκτικές περιπτώσεις” τον Ιανουάριο ως μέρος των επιθέσεων κοινωνικής μηχανικής της ClickFix, όπου οι ηθοποιοί απειλών παραβιάζουν τους στόχους για να τρέξουν κακόβουλα σενάρια PowerShell.

Η εκτέλεση αυτών των σεναρίων κατεβάζει και εκτελεί πρόσθετα ωφέλιμα φορτία PowerShell στις συσκευές των θυμάτων, τελειώνοντας με ένα κακόβουλο λογισμικό κλοπής δεδομένων Visual Basic (VBS) που παρακολουθείται από την Google ως LostKeys.

“Το Lostkeys είναι σε θέση να κλέψει αρχεία από έναν σκληρό κώδικα κατάλογο επεκτάσεων και καταλόγων, μαζί με την αποστολή πληροφοριών συστήματος και τις διαδικασίες λειτουργίας στον εισβολέα”. Είπε ο Gtig.

“Η τυπική συμπεριφορά του Coldriver είναι να κλέβει τα διαπιστευτήρια και στη συνέχεια να τα χρησιμοποιήσει για να κλέψει μηνύματα ηλεκτρονικού ταχυδρομείου και επαφές από τον στόχο, αλλά όπως έχουμε τεκμηριώσει προηγουμένως, θα αναπτύξουν επίσης κακόβουλο λογισμικό που ονομάζεται Spica για να επιλέξει στόχους εάν θέλουν να έχουν πρόσβαση σε έγγραφα στο σύστημα προορισμού.

Το Coldriver δεν είναι η μόνη κρατική ομάδα απειλών που η ομάδα απειλών στις συσκευές των στόχων τους σε επιθέσεις Clickfix, με τους τελευταίους μήνες Kimsuky (Βόρεια Κορέα).

Επίσης, παρακολουθείται ως Star Blizzard, Callisto Group και Seaborgium, το Coldriver Hacking Group χρησιμοποίησε δεξιότητες κοινωνικής μηχανικής και ανοιχτού κώδικα (OSINT) για την έρευνα και την προσέλκυση στόχων από το 2017.

Πέντε μάτια κυβερνητικών οργανισμών επίσης προειδοποιημένος Τον Δεκέμβριο του 2023 από τις επιθέσεις του Coldriver για την άμυνα, τις κυβερνητικές οργανώσεις, τις ΜΚΟ και τους πολιτικούς, μήνες μετά τη Ρωσία εισέβαλαν στην Ουκρανία και αυτές οι επιθέσεις επεκτάθηκαν επίσης σε στόχευση-βιομηχανικών στόχων και στις αμερικανικές εγκαταστάσεις ενέργειας.

Το 2022, το Κέντρο Πληροφοριών Απειλής της Microsoft (MSTIC) διέκοψε μια άλλη κοινωνική μηχανική Coldriver λειτουργία Όταν οι επιτιθέμενοι χρησιμοποίησαν τους λογαριασμούς της Microsoft για τη συγκομιδή μηνυμάτων ηλεκτρονικού ταχυδρομείου και την παρακολούθηση της δραστηριότητας των οργανισμών και των υψηλού προφίλ ατόμων στις χώρες του ΝΑΤΟ.

Το αμερικανικό υπουργείο Εξωτερικών καθιερωμένος Δύο χειριστές Coldriver (ένας από αυτούς ένας αξιωματικός της FSB) τον Δεκέμβριο του 2023, οι οποίοι ήταν επίσης κατηγορούμενος από το Υπουργείο Δικαιοσύνης των ΗΠΑ για τη συμμετοχή τους σε μια παγκόσμια εκστρατεία hacking που συντονίστηκε από τη ρωσική κυβέρνηση.

Το Υπουργείο Εξωτερικών προσφέρει τώρα μέχρι και 10 εκατομμύρια δολάρια σε ανταμοιβές Για συμβουλές που θα μπορούσαν να βοηθήσουν την επιβολή του νόμου να εντοπίσει ή να εντοπίσει άλλα μέλη του Coldriver.

VIA: bleepingcomputer.com