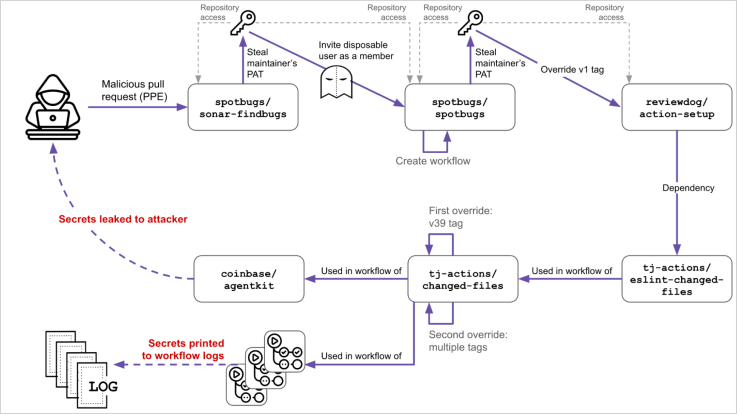

Μια καταρράκτη επίθεση εφοδιαστικής αλυσίδας στο GitHub που στοχεύει στο Coinbase τον Μάρτιο έχει πλέον εντοπιστεί πίσω σε ένα ενιαίο διακριτικό κλεμμένο από μια ροή εργασίας Spotbugs, η οποία επέτρεψε σε έναν ηθοποιό απειλής να θέσει σε κίνδυνο πολλαπλά έργα Github.

Το δημοφιλές εργαλείο στατικής ανάλυσης Spotbugs παραβιάστηκε τον Νοέμβριο του 2024, οδηγώντας στον συμβιβασμό του ReviewDog, ο οποίος στη συνέχεια οδήγησε στη μόλυνση των TJ-Acctions/Meftern-Files.

Η επίθεση της αλυσίδας εφοδιασμού πολλαπλών σταδίων τελικά εξέθεσε μυστικά σε 218 αποθετήρια, ενώ τα τελευταία ευρήματα έδειξαν ότι οι απειλές που αρχικά προσπαθούσαν να παραβιάσουν τα έργα που ανήκουν στο coinbase Exchange Cryptocurrency.

Η έναρξη της επίθεσης, η οποία παρέμεινε άγνωστη μέχρι στιγμής, ανακαλύφθηκε από τους ερευνητές του Palo Alto Networks. Προστέθηκε μια ενημέρωση Χθες στην αρχική τους ανάλυση του συμβάντος.

Η επίθεση της εφοδιαστικής αλυσίδας

Γνωρίζουμε τώρα ότι η επίθεση της αλυσίδας εφοδιασμού ξεκίνησε στα τέλη Νοεμβρίου του 2024, όταν ένας συντηρητής SPOTBUGS (SPTBHS_MNTNR) πρόσθεσε την προσωπική τους πρόσβαση στο Token (PAT) σε μια ροή εργασίας CI.

Στις 6 Δεκεμβρίου 2024, ένας επιτιθέμενος εκμεταλλεύτηκε μια ευάλωτη ροή εργασίας ‘pull_request_target’ για να κλέψει το pat του συντηρητή μέσω ενός κακόβουλου αίτημα έλξης από έναν λογαριασμό χρήστη που ρίχνει (RandolzFlow).

Στις 11 Μαρτίου 2025, ο επιτιθέμενος χρησιμοποίησε το κλεμμένο pat για να προσκαλέσει έναν άλλο εικονικό χρήστη (Jurkaofavak) σε spotbugs, ο οποίος έσπρωξε μια κακόβουλη ροή εργασίας Github Actions που εξέφρασε μια άλλη PAT που ανήκε σε ένα ReviewDog Considainer (RD_MNTNR) ο οποίος είχε επίσης πρόσβαση σε spotbugs.

Το κλεμμένο Pat είχε πρόσβαση σε “ReviewDog/Action-setup”, επιτρέποντας στον εισβολέα να παρακάμψει την ετικέτα V1 με μια κακόβουλη δέσμευση από ένα πιρούνι, δηλητηρίαση όλων των καταναλωτών του V1.

Αυτό δημιούργησε ένα backdoor που εκτελέστηκε όταν χρησιμοποιήθηκε από το «TJ-Accesss/Eslint-Canged-Files», το οποίο βασίστηκε στο έργο.

Χρησιμοποιώντας κλεμμένα διαπιστευτήρια, ο εισβολέας υπερέβη τις ετικέτες GIT στο αποθετήριο για να δείξει μια κακόβουλη δέσμευση που θα έδινε μυστικά από τους δρομείς CI σε αρχεία καταγραφής, ενδεχομένως επηρεάζοντας 23.000 αποθετήρια χρησιμοποιώντας αυτή τη δράση. Ωστόσο, αργότερα διαπιστώθηκε ότι τα κακόβουλα TJ-Actions διαπράττουν μόνο εκτεθειμένα μυστικά για 218 αποθετήρια.

Όπως αποκαλύφθηκε κατά τη διάρκεια των ερευνών μετά τον εγκληματικό, ο επιτιθέμενος προσαρμόζει την κακόβουλη δέσμευση να στοχεύσει «coinbase/agentkit». Το CI του Coinbase τράβηξε και εκτέλεσε την μολυσμένη έκδοση στις 14 Μαρτίου 2025.

Πηγή: Μονάδα 42

Παρ ‘όλα αυτά, δεν εκτέθηκαν μυστικά Coinbase, οπότε η προσπάθεια του εισβολέα να έχει πρόσβαση στην υποδομή της ανταλλαγής απέτυχε. Η εταιρεία ανατράπηκε γρήγορα για την απόπειρα παραβίασης και απομάκρυνε τη ροή εργασίας.

Τώρα που η πλήρης εικόνα του συμβάντος έχει ζωγραφιστεί, γίνεται σαφές ότι η παραβίαση ήταν εξαιρετικά οργανωμένη και σχολαστικά σχεδιασμένη, ξεκινώντας μήνες νωρίτερα από ό, τι αρχικά γνωστό.

Επίσης, το περιστατικό υπογραμμίζει τα θεμελιώδη προβλήματα στην αλυσίδα εμπιστοσύνης μεταξύ των αποθετηρίων ανοιχτού κώδικα, καθώς και των θεμάτων οικοσυστήματος δράσης GitHub, όπως η μεταβλητότητα ετικετών και η κακή καταγραφή ελέγχου.

Τα έργα και τα αποθετήρια που χρησιμοποίησαν τις συμβιβασμένες ενέργειες θα πρέπει να περιστρέφουν αμέσως όλα τα μυστικά.

Τα αρχεία καταγραφής GitHub, ειδικά εκείνων από τις 10-14 Μαρτίου, 2025, θα πρέπει να ελεγχθούν για τυπωμένα σημάδια μυστικών που εκτυπώνονται, ειδικά βασικά που έχουν κωδικοποιηθεί με βάση το64.

Για να μετριαστεί ο κίνδυνος παρόμοιων επιθέσεων στο μέλλον, συνιστάται η εξάρτηση των εξαρτήσεων με τη χρήση hashes commit αντί των ετικετών και την αποφυγή του ‘pull_request_target’ εκτός εάν είναι απαραίτητο.

VIA: bleepingcomputer.com