Οι χάκερ χρησιμοποιούν τον κατάλογο WordPress Mu-Plugins (“must-use plugins”) για να εκτελούν τον κακόβουλο κώδικα σε κάθε σελίδα σε κάθε σελίδα ενώ αποφεύγουν την ανίχνευση.

Η τεχνική ήταν Πρώτος παρατηρημένος Από τους ερευνητές της ασφάλειας στο Sucuri τον Φεβρουάριο του 2025, αλλά τα ποσοστά υιοθεσίας αυξάνονται, με τους ηθοποιούς απειλής να χρησιμοποιούν τώρα το φάκελο για να εκτελέσουν τρεις ξεχωριστούς τύπους κακόβουλου κώδικα.

“Το γεγονός ότι έχουμε δει τόσες πολλές λοιμώξεις μέσα στο Mu-Plugins υποδηλώνει ότι οι επιτιθέμενοι στοχεύουν ενεργά αυτόν τον κατάλογο ως επίμονη θέση”. εξηγεί ο αναλυτής ασφαλείας του Sucuri Puja Srivastava.

“Πρέπει να έχει” κακόβουλο λογισμικό

Τα plugins που πρέπει να χρησιμοποιούν (MU-Plugins) είναι ένας ειδικός τύπος plugin WordPress που εκτελείται αυτόματα σε κάθε φορτίο σελίδας χωρίς να χρειάζεται να ενεργοποιηθεί στον πίνακα ελέγχου διαχειριστή.

Είναι αρχεία PHP που είναι αποθηκευμένα στο ‘wp-content/mu-plugins/«Κατάλογος που εκτελείται αυτόματα όταν φορτωθεί η σελίδα και δεν παρατίθενται στην κανονική σελίδα διαχειριστή” plugins “, εκτός εάν ελέγχεται το φίλτρο” must-ase “.

Οι MU-Plugins έχουν νόμιμες περιπτώσεις χρήσης, όπως η επιβολή της λειτουργικότητας σε ολόκληρη την τοποθεσία για τους κανόνες ασφαλείας, τις τσιμπήματα απόδοσης και τη δυναμική τροποποίηση μεταβλητών ή άλλου κώδικα.

Ωστόσο, επειδή το Mu-Plugins τρέχει σε κάθε φορτίο σελίδας και δεν εμφανίζονται στη λίστα Plungin, μπορούν να χρησιμοποιηθούν για να εκτελέσουν κρυφά ένα ευρύ φάσμα κακόβουλων δραστηριοτήτων, όπως η κλοπή διαπιστευτηρίων, η έγχυση κακόβουλου κώδικα ή η μεταβολή της εξόδου HTML.

Η Sucuri έχει ανακαλύψει τρία ωφέλιμα φορτία που οι επιτιθέμενοι φυτεύουν στον κατάλογο MU-Plugins, ο οποίος φαίνεται να αποτελεί μέρος οικονομικά κίνητρα.

Αυτά συνοψίζονται ως εξής:

- redirect.php: Ανακατευθύνει τους επισκέπτες (εξαιρουμένων των bots και καταγράφων σε διαχειριστές) σε έναν κακόβουλο ιστότοπο (ενημερώσειςNow[.]net) που εμφανίζει μια προτροπή ενημέρωσης ψεύτικου προγράμματος περιήγησης για να τα ξεγελάσει στη λήψη κακόβουλου λογισμικού.

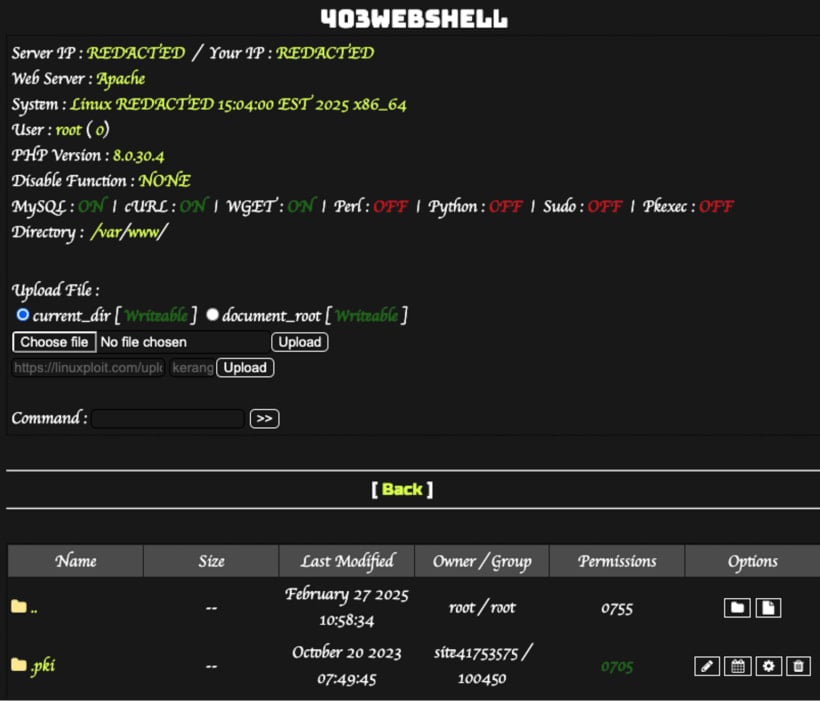

- index.php: Webshell που ενεργεί ως backdoor, παίρνει και εκτέλεση κώδικα PHP από ένα αποθετήριο Github.

- custom-js-loader.php: Φορτώνει το JavaScript που αντικαθιστά όλες τις εικόνες στον ιστότοπο με ρητό περιεχόμενο και αεροπειρατεί σε όλους τους εξερχόμενους συνδέσμους, ανοίγοντας σκιερή αναδυόμενα παράθυρα.

Πηγή: Sucuri

Η υπόθεση Webshell είναι ιδιαίτερα επικίνδυνη, καθώς επιτρέπει στους επιτιθέμενους να εκτελούν εντολές στο διακομιστή, να κλέβουν δεδομένα και να ξεκινούν κατάντη επιθέσεις σε μέλη/επισκέπτες.

Τα άλλα δύο ωφέλιμα φορτία μπορούν επίσης να είναι επιζήμια καθώς βλάπτουν τη φήμη ενός ιστότοπου και τις βαθμολογίες SEO λόγω των σκιερών ανακατευθύνσεων και προσπαθούν να εγκαταστήσουν κακόβουλο λογισμικό στους υπολογιστές του επισκέπτη.

Το Sucuri δεν έχει καθορίσει την ακριβή οδό μόλυνσης, αλλά υποθέτει ότι οι επιτιθέμενοι εκμεταλλεύονται γνωστές ευπάθειες σε plugins και θέματα ή αδύναμα διαπιστευτήρια λογαριασμού διαχειριστή.

Συνιστάται οι διαχειριστές ιστότοπου WordPress να εφαρμόζουν ενημερώσεις ασφαλείας σχετικά με τα plugins και τα θέματα τους, να απενεργοποιήσουν ή να απεγκαταστήσουν αυτά που δεν χρειάζονται και να προστατεύουν τους προνομιούχους λογαριασμούς με ισχυρά διαπιστευτήρια και έλεγχο ταυτότητας πολλαπλών παραγόντων.

VIA: bleepingcomputer.com