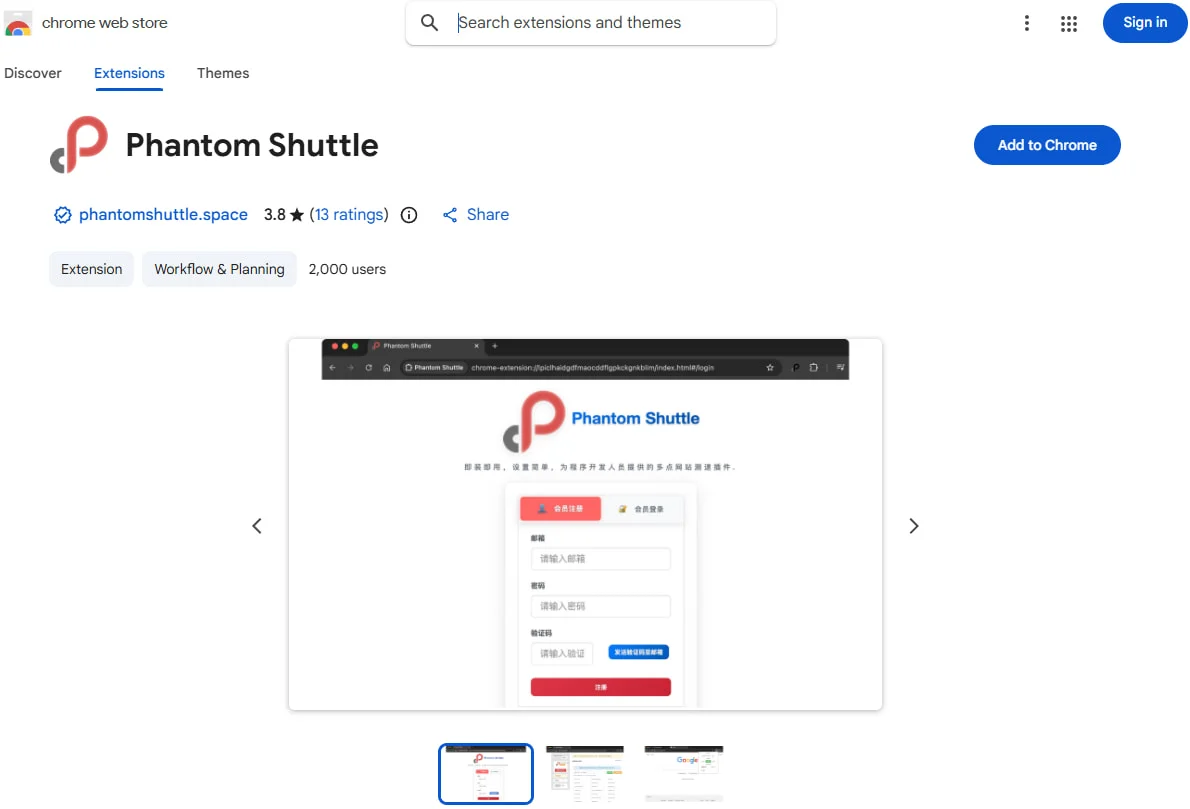

Δύο επεκτάσεις Chrome στο Web Store με την ονομασία “Phantom Shuttle” παρουσιάζονται ως πρόσθετα για μια υπηρεσία διακομιστή μεσολάβησης για την παραβίαση της κυκλοφορίας των χρηστών και την κλοπή ευαίσθητων δεδομένων.

Και οι δύο επεκτάσεις εξακολουθούν να είναι παρούσες στην επίσημη αγορά του Chrome τη στιγμή που γράφονται αυτές οι γραμμές και είναι ενεργές τουλάχιστον από το 2017, σύμφωνα με έκθεση ερευνητών στην πλατφόρμα ασφάλειας εφοδιαστικής αλυσίδας Socket.

Το κοινό-στόχος του Phantom Shuttle είναι χρήστες στην Κίνα, συμπεριλαμβανομένων εργαζομένων στο εξωτερικό εμπόριο που πρέπει να δοκιμάσουν τη συνδεσιμότητα από διάφορες τοποθεσίες στη χώρα.

Και οι δύο επεκτάσεις δημοσιεύονται με το ίδιο όνομα προγραμματιστή και προωθούνται ως εργαλεία που μπορούν να διαμεσολαβήσουν την κυκλοφορία και να ελέγξουν την ταχύτητα του δικτύου. Είναι διαθέσιμα για συνδρομή μεταξύ 1,4 $ – 13,6 $.

Πηγή: BleepingComputer

Λειτουργία κρυφής κλοπής δεδομένων

Οι ερευνητές του Socket.dev λένε ότι το Phantom Shuttle δρομολογεί όλη την κίνηση του ιστού των χρηστών μέσω διακομιστών μεσολάβησης που ελέγχονται από τον παράγοντα απειλής, προσβάσιμα μέσω διαπιστευτηρίων με σκληρό κώδικα. Ο κώδικας που το κάνει αυτό προσαρτάται στη νόμιμη βιβλιοθήκη jQuery.

Ο κακόβουλος κώδικας κρύβει τα διαπιστευτήρια διακομιστή μεσολάβησης με σκληρό κώδικα χρησιμοποιώντας ένα προσαρμοσμένο σχήμα κωδικοποίησης ευρετηρίου χαρακτήρων. Μέσω ενός προγράμματος ακρόασης επισκεψιμότητας ιστού, οι επεκτάσεις μπορούν να παρεμποδίσουν τις προκλήσεις ελέγχου ταυτότητας HTTP σε κάθε ιστότοπο.

Για την αυτόματη εκτέλεση της κυκλοφορίας χρηστών μέσω των διακομιστών μεσολάβησης του εισβολέα, οι κακόβουλες επεκτάσεις επαναδιαμορφώνουν δυναμικά τις ρυθμίσεις διακομιστή μεσολάβησης του Chrome χρησιμοποιώντας ένα σενάριο αυτόματης διαμόρφωσης.

Στην προεπιλεγμένη “έξυπνη” λειτουργία, δρομολογεί περισσότερους από 170 τομείς υψηλής αξίας μέσω του δικτύου μεσολάβησης, συμπεριλαμβανομένων των πλατφορμών προγραμματιστών, των κονσολών υπηρεσιών cloud, των τοποθεσιών κοινωνικής δικτύωσης και των πυλών περιεχομένου για ενηλίκους.

Στη λίστα εξαιρέσεων βρίσκονται τα τοπικά δίκτυα και ο τομέας εντολών και ελέγχου, για αποφυγή διακοπής και εντοπισμού.

Ενώ λειτουργεί ως άνθρωπος στη μέση, η επέκταση μπορεί να καταγράφει δεδομένα από οποιαδήποτε μορφή (διαπιστευτήρια, στοιχεία κάρτας, κωδικούς πρόσβασης, προσωπικές πληροφορίες), να κλέβει cookie περιόδου λειτουργίας από τις κεφαλίδες HTTP και να εξάγει διακριτικά API από αιτήματα.

Το BleepingComputer επικοινώνησε με την Google σχετικά με τις επεκτάσεις που εξακολουθούν να υπάρχουν στο Web Store, αλλά ένα σχόλιο δεν ήταν άμεσα διαθέσιμο.

Συνιστάται στους χρήστες του Chrome να εμπιστεύονται μόνο επεκτάσεις από αξιόπιστους εκδότες, να ελέγχουν πολλές κριτικές χρηστών και να δίνουν προσοχή στα δικαιώματα που ζητούνται κατά την εγκατάσταση.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com