Το Cellik αντιπροσωπεύει μια σημαντική εξέλιξη στις δυνατότητες του Android Remote Access Trojan, εισάγοντας εξελιγμένες λειτουργίες ελέγχου και επιτήρησης συσκευών που προηγουμένως προορίζονταν για προηγμένο λογισμικό υποκλοπής spyware.

Αυτός ο πρόσφατα εντοπισμένος RAT συνδυάζει την πλήρη κατάληψη συσκευής με μια ενσωματωμένη σύνδεση στο Google Play Store, επιτρέποντας στους εισβολείς να ενσωματώνουν απρόσκοπτα κακόβουλο κώδικα σε νόμιμες εφαρμογές.

Το κακόβουλο λογισμικό εμφανίστηκε μέσω δικτύων εγκλήματος στον κυβερνοχώρο με έμφαση στο να καταστήσει τις επιθέσεις κινητών προσιτές σε χειριστές διαφορετικών επιπέδων τεχνικών δεξιοτήτων, σηματοδοτώντας μια στροφή προς τις εκδημοκρατισμένες απειλές Android.

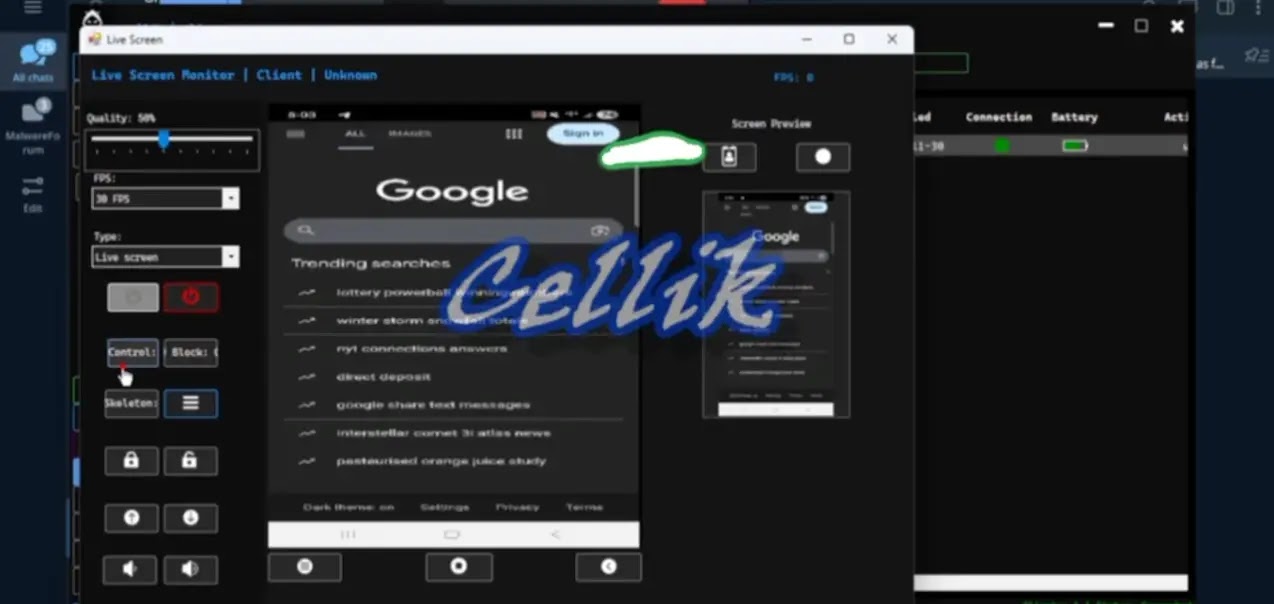

Το κακόβουλο λογισμικό λειτουργεί με ανησυχητική ακρίβεια μόλις εγκατασταθεί, παρέχοντας στους εισβολείς πλήρη έλεγχο των συσκευών-στόχων.

Κατά την εκτέλεση, το Cellik μεταδίδει τις οθόνες της συσκευής σε πραγματικό χρόνο με ελάχιστο λανθάνοντα χρόνο, επιτρέποντας στους χειριστές να βλέπουν τη δραστηριότητα του θύματος σαν να έχουν πρόσβαση σε μια αόρατη συνεδρία VNC.

Οι επιτιθέμενοι μπορούν να αλληλεπιδράσουν εξ αποστάσεως προσομοιώνοντας πατήματα και σάρωση στη μολυσμένη οθόνη, ελέγχοντας αποτελεσματικά τη συσκευή από απόσταση.

Το RAT παρακολουθεί όλες τις ειδοποιήσεις στην οθόνη, συμπεριλαμβανομένων των ιδιωτικών μηνυμάτων και των κωδικών πρόσβασης μιας χρήσης, παρέχοντας στους χειριστές πλήρη ορατότητα στις επικοινωνίες των χρηστών και στις ευαίσθητες προσπάθειες ελέγχου ταυτότητας.

iVerify αναλυτές αναγνωρισθείς Το Cellik διαθέτει ένα προηγμένο σύστημα έγχυσης που επιτρέπει επιθέσεις επικάλυψης και συλλογή διαπιστευτηρίων από τραπεζικές εφαρμογές και άλλες ευαίσθητες πλατφόρμες.

.webp.jpeg)

Αυτή η εργαλειοθήκη έγχυσης επιτρέπει στους εισβολείς να αναπτύσσουν ψεύτικες οθόνες σύνδεσης σε νόμιμες εφαρμογές ή να παρακολουθούν δεδομένα από τις εγκατεστημένες εφαρμογές, με τον πίνακα ελέγχου να επιτρέπει στους χειριστές να διαχειρίζονται πολλαπλές ταυτόχρονες εγχύσεις σε διαφορετικές εφαρμογές χωρίς ορατότητα από τον χρήστη.

Προβληματική πτυχή

Η πιο προβληματική πτυχή αφορά το ενσωματωμένο πρόγραμμα δημιουργίας APK της Cellik με ενσωμάτωση στο Google Play Store.

Αυτή η δυνατότητα επιτρέπει στους εισβολείς να περιηγούνται σε ολόκληρο τον κατάλογο του Google Play Store απευθείας μέσω της διεπαφής RAT, να επιλέγουν νόμιμες εφαρμογές και να δημιουργούν αυτόματα κακόβουλα αρχεία APK που τυλίγουν το ωφέλιμο φορτίο Cellik μέσα σε αξιόπιστες εφαρμογές.

Η διαδικασία απαιτεί μόνο ένα κλικ, επιτρέποντας ακόμη και σε χειριστές χαμηλής ειδίκευσης να δημιουργήσουν πειστικές trojanized εκδόσεις δημοφιλών παιχνιδιών και βοηθητικών προγραμμάτων.

.webp.jpeg)

Το κακόβουλο λογισμικό φέρεται να παρακάμπτει τον εντοπισμό του Google Play Protect αποκρύπτοντας το ωφέλιμο φορτίο του μέσα σε καθιερωμένες εφαρμογές, παρακάμπτοντας ενδεχομένως αυτοματοποιημένες αξιολογήσεις ασφαλείας και σαρωτές σε επίπεδο συσκευής που συνήθως εντοπίζουν ύποπτες νέες εφαρμογές.

Το Cellik εκτείνεται πέρα από την επιτήρηση και τον έλεγχο, ενσωματώνοντας πρόσβαση στο σύστημα αρχείων για εξαγωγή δεδομένων με κρυπτογράφηση, ένα κρυφό πρόγραμμα περιήγησης για μη εξουσιοδοτημένη πρόσβαση σε ιστότοπους και phishing, δυνατότητες κλοπής πορτοφολιού κρυπτονομισμάτων και λειτουργία παρακολούθησης τοποθεσίας.

Καθώς οι πλατφόρμες Android malware-as-a-service συνεχίζουν να ωριμάζουν, το Cellik αποτελεί παράδειγμα του τρόπου με τον οποίο οι εξελιγμένες απειλές για κινητές συσκευές συσκευάζονται πλέον σε φιλικά προς τον χρήστη συνδρομητικά μοντέλα, επιτρέποντας την ευρεία ανάπτυξη με ελάχιστη τεχνική προσπάθεια για τους εισβολείς.