Ένας εξελιγμένος φορτωτής κακόβουλου λογισμικού γνωστός ως CastleLoader έχει αναδειχθεί ως κρίσιμη απειλή για τις κυβερνητικές υπηρεσίες των ΗΠΑ και τους οργανισμούς υποδομών ζωτικής σημασίας.

Εντοπίστηκε για πρώτη φορά στις αρχές του 2025, αυτό το κρυφό κακόβουλο λογισμικό έχει χρησιμοποιηθεί ως το αρχικό σημείο πρόσβασης σε συντονισμένες επιθέσεις που στοχεύουν πολλούς τομείς, όπως ομοσπονδιακές υπηρεσίες, εταιρείες πληροφορικής, εταιρείες logistics και βασικούς παρόχους υποδομών σε όλη τη Βόρεια Αμερική και την Ευρώπη.

Οι ερευνητές ασφαλείας έχουν τεκμηριώσει ότι μια και μόνο καμπάνια CastleLoader επηρέασε περίπου 460 διαφορετικούς οργανισμούς, με ιδιαίτερη έμφαση στον κίνδυνο διακυβεύσεων των κυβερνητικών συστημάτων στις Ηνωμένες Πολιτείες.

Το CastleLoader λειτουργεί ως φορτωτής πολλαπλών σταδίων που μεταφέρει δευτερεύοντα ωφέλιμα φορτία απευθείας στη μνήμη του συστήματος, καθιστώντας εξαιρετικά δύσκολο τον εντοπισμό των παραδοσιακών άμυνες ασφαλείας.

Η κύρια λειτουργία του κακόβουλου λογισμικού είναι να δημιουργήσει μια αρχική βάση σε παραβιασμένα συστήματα, μετά την οποία αναπτύσσει πιο επικίνδυνα εργαλεία, συμπεριλαμβανομένων κλοπών πληροφοριών και trojan απομακρυσμένης πρόσβασης που δίνουν στους εισβολείς τον πλήρη έλεγχο των μολυσμένων δικτύων.

Η καθολική φύση του φορτωτή και το υψηλό ποσοστό μόλυνσης τον έχουν καταστήσει ένα προτιμώμενο εργαλείο μεταξύ των παραγόντων απειλών που επιδιώκουν να θέτουν σε κίνδυνο στόχους υψηλής αξίας αποφεύγοντας τα συστήματα ανίχνευσης.

Το διάνυσμα επίθεσης για το CastleLoader περιλαμβάνει συνήθως τεχνικές κοινωνικής μηχανικής γνωστές ως ClickFix, όπου τα θύματα εξαπατούνται μέσω πλαστών μηνυμάτων ενημέρωσης λογισμικού ή μηνυμάτων επαλήθευσης συστήματος.

Όταν οι χρήστες συμμορφώνονται με αυτά τα ψεύτικα αιτήματα, εκτελούν εν αγνοία τους κακόβουλες εντολές που παρέχουν το CastleLoader ως το δεύτερο στάδιο της αλυσίδας επίθεσης.

Αυτή η παραπλανητική προσέγγιση έχει αποδειχθεί εξαιρετικά αποτελεσματική στην παράκαμψη της εκπαίδευσης ευαισθητοποίησης των χρηστών και των αρχικών ελέγχων ασφαλείας.

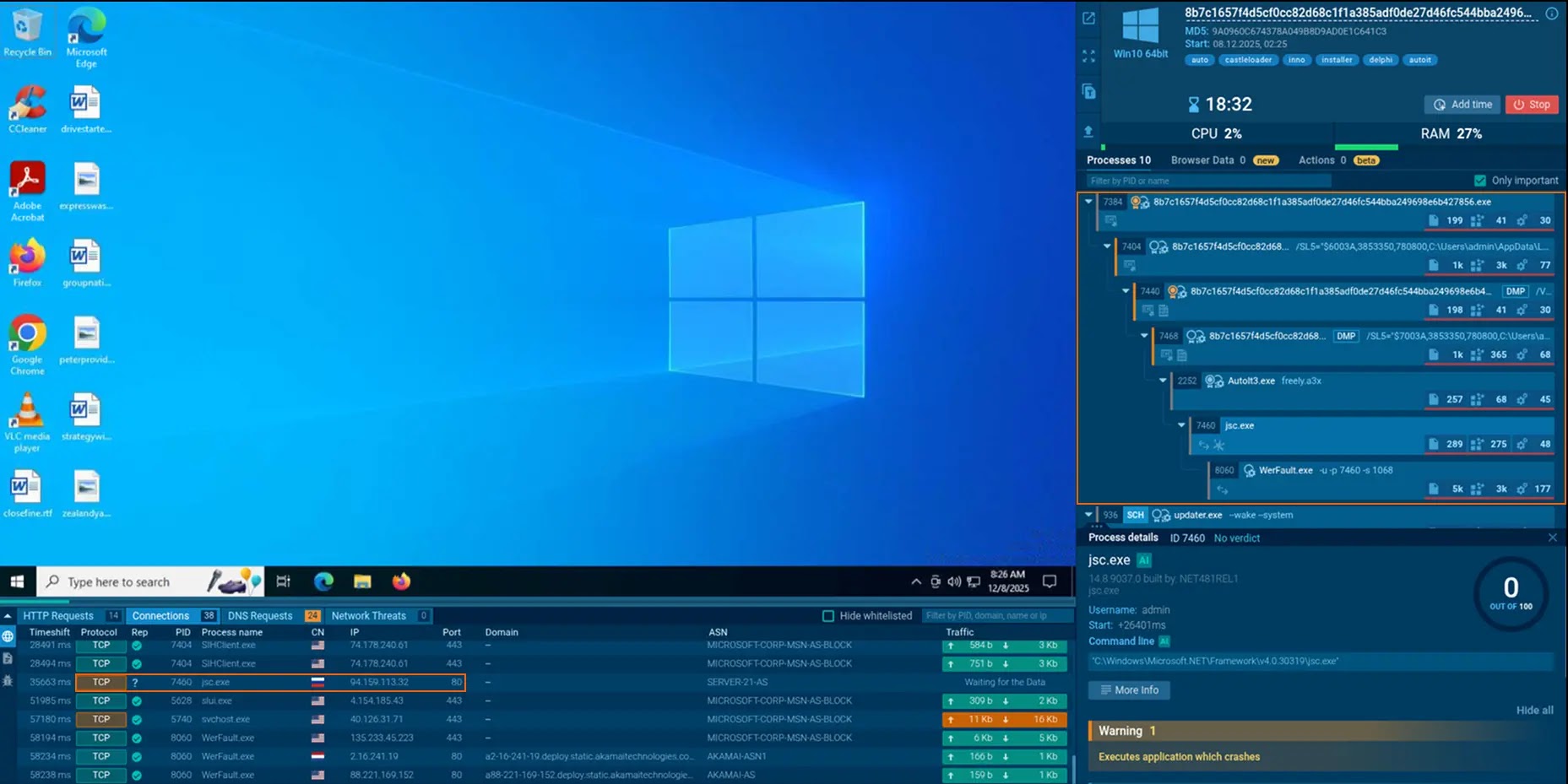

Any.Run αναλυτές και ερευνητές διάσημος η εξελιγμένη αρχιτεκτονική του κακόβουλου λογισμικού κατά τη διάρκεια της λεπτομερούς έρευνάς τους, εντοπίζοντας μια προσεκτικά ενορχηστρωμένη αλυσίδα εκτέλεσης που έχει σχεδιαστεί ειδικά για να αποφεύγει τα σύγχρονα εργαλεία ασφαλείας.

Η ανάλυση αποκάλυψε ότι το CastleLoader δεν λειτουργεί ως ένα απλό εκτελέσιμο αρχείο, αλλά αντ’ αυτού βασίζεται σε μια πολύπλοκη πολυεπίπεδη προσέγγιση που κάνει κάθε στάδιο να φαίνεται σχετικά ευνοϊκό κατά την πρώτη επιθεώρηση.

.webp.jpeg)

Αυτή η μέθοδος επιτρέπει στο κακόβουλο λογισμικό να διανέμει την κακόβουλη δραστηριότητά του σε πολλαπλές διαδικασίες με νόμιμη εμφάνιση, κρύβοντας αποτελεσματικά σε κοινή θέα.

Μηχανισμοί Αλυσίδας Λοιμώξεων και Διαφυγής

Ο μηχανισμός μόλυνσης του CastleLoader αντιπροσωπεύει ένα masterclass στο stealth και στη συσκότιση.

Το κακόβουλο λογισμικό έρχεται συσκευασμένο ως αρχείο εγκατάστασης Inno Setup που περιέχει πολλά στοιχεία, συμπεριλαμβανομένου του AutoIt3.exe και ενός μεταγλωττισμένου σεναρίου AutoIt που είναι αποθηκευμένο ως freely.a3x.

.webp.jpeg)

Όταν εκτελείται, το σενάριο AutoIt ξεκινά την κρίσιμη επόμενη φάση: εκκίνηση της διαδικασίας jsc.exe (ένας νόμιμος μεταγλωττιστής JScript.NET) με τη σημαία CREATE_SUSPENDED, η οποία διακόπτει τη διαδικασία αμέσως μετά τη δημιουργία.

Αντί να εκτελείται σε αυτήν την κατάσταση αναστολής, το κακόβουλο λογισμικό εφαρμόζει μια εκλεπτυσμένη τεχνική κοίλωσης διεργασιών που εγχέει ένα πλήρως λειτουργικό εκτελέσιμο PE απευθείας στον χώρο μνήμης jsc.exe.

Η τεχνική ακολουθεί αυτήν τη σειρά: πρώτον, η μνήμη εκχωρείται εντός της διεργασίας στόχου χρησιμοποιώντας το VirtualAllocEX με δικαιώματα PAGE_EXECUTE_READWRITE, επιτρέποντας την εκτέλεση κώδικα από την περιοχή που εκχωρήθηκε πρόσφατα.

.webp.jpeg)

Στη συνέχεια, η κακόβουλη εικόνα PE εγγράφεται σε αυτήν την περιοχή μνήμης χρησιμοποιώντας το WriteProcessMemory. Στη συνέχεια, το κακόβουλο λογισμικό εξάγει τη διεύθυνση PEB (Process Environment Block) και αντικαθιστά το πεδίο ImageBaseAddress, διασφαλίζοντας ότι ο εισαγόμενος κώδικας φορτώνεται στη σωστή θέση μνήμης.

Αυτή η προσέγγιση διαφέρει από τις παραδοσιακές τεχνικές κοίλωσης διεργασιών, οι οποίες συνήθως χρησιμοποιούν το NtUnmapViewOfSection για την αφαίρεση της αρχικής μνήμης διεργασιών.

Dynamic analysis from ANY.RUN: Boost DR by 36%, cut MTTR by 21 minutes - Contact for DemoΠαραλείποντας αυτό το βήμα, το CastleLoader αποφεύγει την ενεργοποίηση μηχανισμών ανίχνευσης που παρακολουθούν αυτό το μοτίβο ύποπτης δραστηριότητας. Τα τελικά στάδια περιλαμβάνουν το SetThreadContext για να ανακατευθύνει την εκτέλεση στο σημείο εισόδου του εισαγόμενου ωφέλιμου φορτίου, ακολουθούμενο από το ResumeThread για να ξεκινήσει η εκτέλεση.

Ολόκληρη αυτή η ακολουθία διατηρεί τον κακόβουλο κώδικα περιορισμένο στη μνήμη χωρίς να δημιουργεί ύποπτα τεχνουργήματα στο δίσκο μέχρι να ολοκληρωθεί η προετοιμασία.

Το αποτέλεσμα είναι μια πλήρως λειτουργική μονάδα κακόβουλου λογισμικού που υπάρχει μόνο στο χώρο μνήμης της διαδικασίας στόχου μετά την τροποποίηση, καθιστώντας τον παραδοσιακό εντοπισμό βάσει στατικής υπογραφής αναποτελεσματικό.

.webp.jpeg)

Τα εργαλεία παρακολούθησης ασφάλειας που βασίζονται στην ανάλυση συμπεριφοράς διεργασιών αγωνίζονται επειδή κάθε μεμονωμένο στοιχείο φαίνεται νόμιμο όταν εξετάζεται χωριστά.

Οι υπογραφές στατικών αρχείων, τα ευρετικά συμπεριφοράς και τα συμβατικά συστήματα παρακολούθησης διεργασιών αποδεικνύονται ανίκανα να ανιχνεύσουν αυτό το εξελιγμένο μοντέλο εκτέλεσης, καθιστώντας το CastleLoader μια εξαιρετικά επικίνδυνη απειλή για οργανισμούς που δεν διαθέτουν σύγχρονες δυνατότητες ανίχνευσης βάσει μνήμης και λύσεις ανίχνευσης και απόκρισης τελικού σημείου.