Οι ερευνητές ασφαλείας του Forescout Vedere Labs έχουν συνδέσει τις συνεχιζόμενες επιθέσεις που στοχεύουν σε μια μέγιστη ευπάθεια σοβαρότητας που επηρεάζουν τις περιπτώσεις SAP Netweaver σε έναν κινεζικό ηθοποιό απειλής.

Η SAP κυκλοφόρησε ένα έμπλαστρο έκτακτης ανάγκης εκτός ζώνης στις 24 Απριλίου για να αντιμετωπίσει αυτό το μη αυθεντικό αρχείο μεταφόρτωσης Ασφαλείας Ασφαλείας (Παρακολούθηση ως CVE-2025-31324) Στο SAP NetWeaver Visual Composer, ημέρες μετά την εταιρεία Cybersecurity Company Ευσέβεια Ανίχνευσαν πρώτα την ευπάθεια που στοχεύει σε επιθέσεις.

Η επιτυχής εκμετάλλευση επιτρέπει στους μη αυθεντικούς επιτιθέμενους να μεταφορτώσουν κακόβουλα αρχεία χωρίς να συνδεθούν, επιτρέποντάς τους να αποκτήσουν απομακρυσμένη εκτέλεση κώδικα και ενδεχομένως να οδηγήσουν σε πλήρη συμβιβασμό του συστήματος.

Η ReliAquest ανέφερε ότι τα συστήματα πολλαπλών πελατών παραβιάστηκαν μέσω μη εξουσιοδοτημένων μεταφορτωμένων αρχείων στο SAP NetWeaver, με τους ηθοποιούς απειλής να ανεβάζουν τα κελύφη του JSP Web σε δημόσιους καταλόγους, καθώς και το εργαλείο Brute Ratel Red Team στην φάση μετά την εξέταση των επιθέσεων τους. Οι συμβιβασμένοι διακομιστές SAP NetWeaver ήταν πλήρως ενημερωμένοι, υποδεικνύοντας ότι οι επιτιθέμενοι χρησιμοποίησαν εκμετάλλευση μηδενικής ημέρας.

Αυτή η δραστηριότητα εκμετάλλευσης επιβεβαιώθηκε επίσης από άλλες εταιρείες ασφάλειας στον κυβερνοχώρο, συμπεριλαμβανομένου του WatchtowR και Ενίστιςοι οποίοι επιβεβαίωσαν επίσης ότι οι επιτιθέμενοι ανεβάζουν backdoors web shell σε μη αντισταθμισμένες περιπτώσεις που εκτέθηκαν στο διαδίκτυο.

Μαντώνας παρατηρήθηκε επίσης Το CVE-2025-31324 επιθέσεις μηδενικής ημέρας που χρονολογούνται από τουλάχιστον στα μέσα Μαρτίου 2025, ενώ η Onapsis ενημέρωσε την αρχική του έκθεση για να πει ότι ο Honeypot του κατέλαβε την πρώτη διάθεση της αναγνώρισης και των δοκιμών ωφέλιμου φορτίου από τις 20 Ιανουαρίου, με προσπάθειες εκμετάλλευσης που αρχίζει στις 10 Φεβρουαρίου.

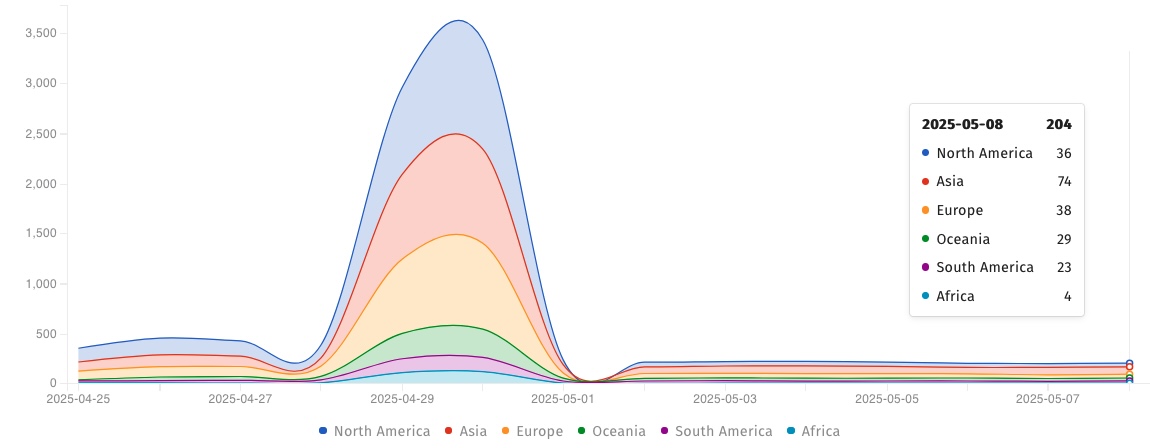

Το Ίδρυμα Shadowserver είναι τώρα Παρακολούθηση 204 διακομιστών SAP NetWeaver εκτεθειμένο online και ευάλωτο σε επιθέσεις CVE-2025-31324.

Ο Onyphe CTO Patrice Auffret δήλωσε επίσης στο BleepingComputer στα τέλη Απριλίου ότι “κάτι σαν 20 εταιρείες Fortune 500/Global 500 είναι ευάλωτες και πολλές από αυτές είναι συμβιβασμένες”, προσθέτοντας ότι εκείνη τη στιγμή υπήρχαν 1.284 ευάλωτες περιπτώσεις που εκτέθηκαν σε απευθείας σύνδεση, 474 από τα οποία είχαν ήδη κατακτηθεί.

Επιθέσεις που συνδέονται με κινέζους χάκερς

Οι πιο πρόσφατες επιθέσεις στις 29 Απριλίου έχουν συνδεθεί με έναν κινεζικό ηθοποιό που παρακολουθείται από Τα εργαστήρια του Forescout ως Chaya_004.

Αυτές οι επιθέσεις ξεκίνησαν από διευθύνσεις IP χρησιμοποιώντας ανώμαλα πιστοποιητικά που υπογραμμίστηκαν αυτοεξυπηρέτηση που υπομένουν το CloudFlare, πολλοί από τους οποίους ανήκουν σε κινεζικούς παρόχους σύννεφων (π.χ. Alibaba, Shenzhen Tencent, Huawei Cloud Service και China Unicom).

Ο εισβολέας ανέπτυξε επίσης εργαλεία κινεζικής γλώσσας κατά τη διάρκεια των παραβιάσεων, συμπεριλαμβανομένου ενός Web-Based Reverse Shell (SuperShell) που αναπτύχθηκε από έναν κινέζικο προγραμματιστή.

“Ως μέρος της έρευνας μας για την ενεργό εκμετάλλευση αυτής της ευπάθειας, αποκαλύψαμε κακόβουλη υποδομή που πιθανόν να ανήκει σε έναν κινεζικό ηθοποιό απειλής, την οποία παρακολουθείται σήμερα ως Chaya_004 – ακολουθώντας τη σύμβασή μας για τους ανώνυμους ηθοποιούς απειλής”, δήλωσε ο Forescout.

“Η υποδομή περιλαμβάνει ένα δίκτυο διακομιστών που φιλοξενούν backdoors supershell, που συχνά αναπτύσσονται σε κινεζικούς παρόχους σύννεφων και διάφορα εργαλεία δοκιμής στυλό, πολλά από την κινεζική προέλευση”.

Οι διαχειριστές SAP συνιστώνται να διορθώσουν αμέσως τις περιπτώσεις NetWeaver τους, να περιορίσουν την πρόσβαση στις υπηρεσίες μεταφόρτωσης μεταδεδομένων, να παρακολουθούν την ύποπτη δραστηριότητα στους διακομιστές τους και να εξετάσουν την απενεργοποίηση της υπηρεσίας οπτικού συνθέτη, αν είναι δυνατόν.

Η CISA έχει επίσης προστέθηκε το ελάττωμα ασφαλείας CVE-2025-31324 Γνωστή εκμετάλλευση τρωτών σημείων καταλόγου Πριν από μία εβδομάδα, παραγγέλλοντας τις ομοσπονδιακές υπηρεσίες των ΗΠΑ να εξασφαλίσουν τα συστήματά τους έναντι αυτών των επιθέσεων μέχρι τις 20 Μαΐου, όπως απαιτείται από Δεσμευτική επιχειρησιακή οδηγία (BOD) 22-01.

“Αυτοί οι τύποι τρωτών σημείων είναι συχνές φορείς επίθεσης για κακόβουλους κυβερνοχώρους και δημιουργούν σημαντικούς κινδύνους για την ομοσπονδιακή επιχείρηση”, προειδοποίησε η CISA.

VIA: bleepingcomputer.com