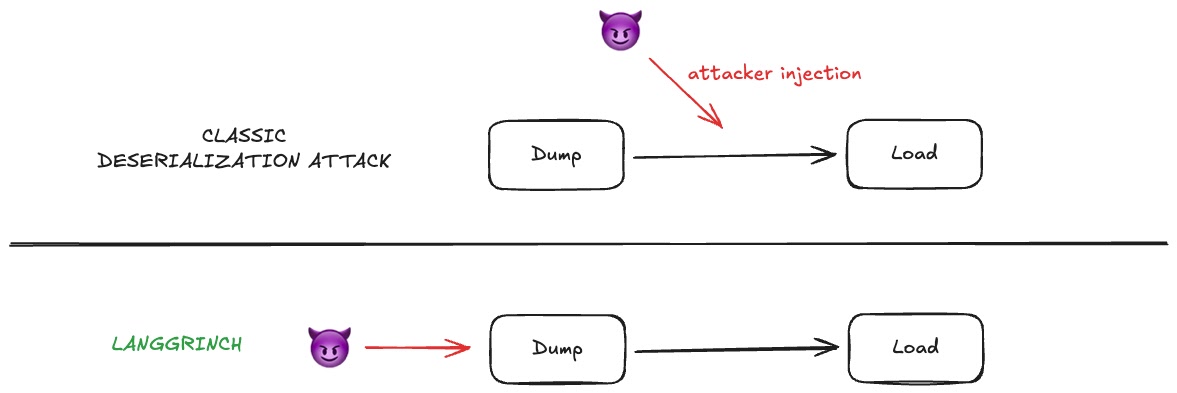

Μια κρίσιμη ευπάθεια στη βασική βιβλιοθήκη του LangChain (CVE-2025-68664) επιτρέπει στους εισβολείς να διεισδύουν σε ευαίσθητες μεταβλητές περιβάλλοντος και ενδεχομένως να εκτελούν κώδικα μέσω ελαττωμάτων αποσειροποίησης.

Ανακαλύφθηκε από έναν ερευνητή της Cyata και διορθώθηκε λίγο πριν τα Χριστούγεννα του 2025, το ζήτημα επηρεάζει ένα από τα πιο δημοφιλή πλαίσια τεχνητής νοημοσύνης με εκατοντάδες εκατομμύρια λήψεις.

Οι συναρτήσεις dumps() και dumpd() του LangChain-core απέτυχαν να ξεφύγουν από λεξικά ελεγχόμενα από τον χρήστη που περιέχουν το δεσμευμένο κλειδί ‘lc’, το οποίο επισημαίνει εσωτερικά σειριακά αντικείμενα.

Αυτό οδήγησε σε αποσειριοποίηση μη αξιόπιστων δεδομένων (CWE-502) όταν οι έξοδοι LLM ή οι έγκαιρες εγχύσεις επηρέασαν πεδία όπως τα πρόσθετα_kwargs ή τα answer_metadata, ενεργοποιώντας κύκλους σειριοποίησης-αποσειριοποίησης σε κοινές ροές όπως ροή συμβάντων, καταγραφή και προσωρινή αποθήκευση. Μια βαθμολογία CVSS που έχει εκχωρηθεί από το CNA 9,3 το βαθμολογεί ως κρίσιμο, με 12 ευάλωτα μοτίβα που έχουν εντοπιστεί, συμπεριλαμβανομένων των astream_events(v1) και Runnable.astream_log().

Ερευνητής ασφάλειας Cyata ακάλυπτος το ελάττωμα κατά τη διάρκεια των ελέγχων των ορίων εμπιστοσύνης της τεχνητής νοημοσύνης, εντοπίζοντας τη διαφυγή που λείπει στον κώδικα σειριοποίησης μετά την ιχνηλάτηση των καταβόθρων αποσειροποίησης.

Αναφέρθηκε μέσω Huntr στις 4 Δεκεμβρίου 2025, η LangChain το αναγνώρισε την επόμενη μέρα και δημοσίευσε το συμβουλευτικός στις 24 Δεκεμβρίου. Οι ενημερώσεις κώδικα κυκλοφόρησαν στις εκδόσεις langchain-core 0.3.81 και 1.2.5, οι οποίες περιτυλίγουν εντολές που περιέχουν ‘lc’ και απενεργοποιούν το secrets_from_env από προεπιλογή—που είχαν ενεργοποιηθεί προηγουμένως, επιτρέποντας άμεσες διαρροές env var. Η ομάδα απένειμε ένα μπόνους ρεκόρ 4.000 $.

Οι επιτιθέμενοι θα μπορούσαν να δημιουργήσουν προτροπές για να δημιουργήσουν κλάσεις που περιλαμβάνονται στη λίστα επιτρεπόμενων, όπως το ChatBedrockConverse από το langchain_aws, ενεργοποιώντας το SSRF με env vars στις κεφαλίδες για διείσδυση.

Το PromptTemplate επιτρέπει την απόδοση Jinja2 για πιθανή RCE, εάν γίνει επίκληση μετά την αποδεσμοποίηση. Η κλίμακα του LangChain ενισχύει τον κίνδυνο: το pepy.tech καταγράφει ~847 εκατομμύρια συνολικές λήψεις, το pypistats ~ 98 εκατομμύρια τον προηγούμενο μήνα.

Αναβαθμίστε αμέσως το langchain-core και επαληθεύστε εξαρτήσεις όπως η κοινότητα langchain. Αντιμετωπίστε τις εξόδους LLM ως μη αξιόπιστες, ελέγξτε την αποσειριοποίηση σε ροή/αρχεία καταγραφής και απενεργοποιήστε τη μυστική ανάλυση, εκτός εάν επαληθευτούν οι είσοδοι. Ένα παράλληλο ελάττωμα έπληξε το LangChainJS (CVE-2025-68665), υπογραμμίζοντας τους κινδύνους στις υδραυλικές εγκαταστάσεις τεχνητής νοημοσύνης.

Οι οργανισμοί πρέπει να πραγματοποιούν αναπτύξεις πρακτόρων απογραφής για γρήγορη διαλογή εν μέσω της ραγδαίας υιοθέτησης εφαρμογών LLM.