Ο κόσμος του εγκλήματος στον κυβερνοχώρο λειτουργεί σε σκιές, αλλά όταν οι μυημένοι στρέφονται ο ένας εναντίον του άλλου, αυτές οι σκιές συρρικνώνονται.

Τον Φεβρουάριο του 2025, ένα άτομο που χρησιμοποιεί το ψευδώνυμο ExploitWhispers εμφανίστηκε στο Telegram και κυκλοφόρησε εσωτερικές επικοινωνίες από την ομάδα ransomware BlackBasta.

Η διαρροή περιείχε ένα αρχείο JSON με περίπου 200.000 μηνύματα σε διάστημα ενός έτους, από τον Σεπτέμβριο του 2023 έως τον Σεπτέμβριο του 2024.

Μεταξύ των εκτεθειμένων λεπτομερειών ήταν πραγματικές ταυτότητες, συμπεριλαμβανομένου του Kirill Zatolokin, πιο γνωστό στα υπόγεια φόρουμ ως Slim Shady. Αυτή η αποκάλυψη σηματοδότησε την αρχή μιας αλυσιδωτής αντίδρασης που θα αποκάλυπτε ένα ολόκληρο δίκτυο εγκληματικών υποδομών.

Την πρώτη διαρροή ακολούθησε μια άλλη τον Μάρτιο του 2025, όταν ένας άγνωστος ηθοποιός κυκλοφόρησε μια βάση δεδομένων συνδεδεμένη με τη Media Land, μια ρωσική επιχείρηση που φαινόταν νόμιμη στην επιφάνεια.

Η βάση δεδομένων αποκάλυψε διαμορφώσεις διακομιστή, εγγραφές αγορών πελατών, πληροφορίες λογαριασμού χρήστη και διευθύνσεις πορτοφολιού κρυπτονομισμάτων.

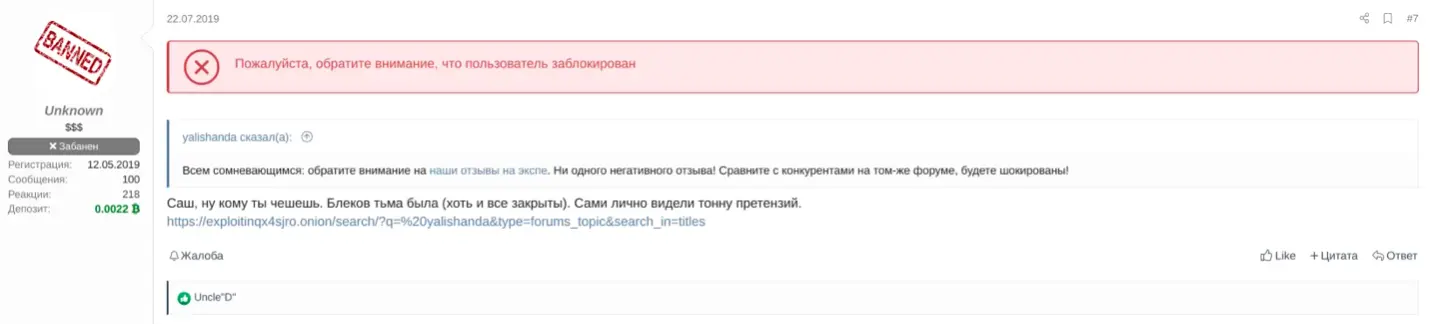

Προέκυψε το ερώτημα: γιατί μια υποτιθέμενη νόμιμη εταιρεία να εμπλακεί σε λειτουργίες ransomware; Η απάντηση αποδείχτηκε απλή αλλά καταδικαστική—η Media Land ήταν στην πραγματικότητα η Yalishanda, ένας αλεξίσφαιρος πάροχος φιλοξενίας που λειτουργούσε από τα τέλη του 2009, λειτουργώντας ως κρίσιμη ραχοκοκαλιά για εγκληματικές δραστηριότητες στον κυβερνοχώρο.

Αναλυτής1 αναλυτές αναγνωρισθείς πώς αυτές οι δύο διαρροές συνέδεσαν τις κουκκίδες μεταξύ του BlackBasta και της υποδομής που το υποστηρίζει.

Το ρωσικό έγκλημα στον κυβερνοχώρο λειτουργεί ως ένα πολυεπίπεδο οικοσύστημα όπου οι ομάδες ransomware βασίζονται σε υπηρεσίες προστασίας, καλύπτουν εταιρείες και παρόχους υποδομών που συχνά μεταμφιέζονται σε νομικά πρόσωπα.

Ο Yalishanda, κάτω από το νόμιμο μέτωπο της Media Land, παρείχε τη φιλοξενία και την τεχνική υποστήριξη που επέτρεψε στην BlackBasta να διεξάγει τις επιθέσεις της χωρίς παρεμβολές.

Αυτή η σχέση αντιπροσώπευε μια επαγγελματική εγκληματική αλυσίδα εφοδιασμού όπου κάθε στοιχείο έπαιζε έναν εξειδικευμένο ρόλο.

Οι διαρροές προκάλεσαν ταχεία ρυθμιστική δράση. Στις 19 Νοεμβρίου 2025, το Γραφείο Ελέγχου Ξένων Περιουσιακών Στοιχείων του Υπουργείου Οικονομικών των ΗΠΑ, συνεργαζόμενο με τις αρχές στην Αυστραλία και το Ηνωμένο Βασίλειο, επέβαλε κυρώσεις στη Media Land και στη θυγατρική της, Data Center Kirishi.

Δύο άτομα αντιμετώπισαν άμεσες συνέπειες: ο Aleksandr Volosovik, διευθυντής της εταιρείας, γνωστός στους εγκληματικούς κύκλους ως Yalishanda, και ο Kirill Zatolokin, ο οποίος έπαιξε πρακτικό ρόλο στην υποστήριξη των επιχειρήσεων του BlackBasta.

Ο Volosovik είχε διαθέσει υποδομές για να απειλήσει τους παράγοντες, ενώ ο Zatolokin χειριζόταν την υποστήριξη πελατών και τον τεχνικό συντονισμό με το ψευδώνυμό του Slim Shady.

Ο ρόλος της αλεξίσφαιρης φιλοξενίας στις λειτουργίες Ransomware

Οι αλεξίσφαιροι πάροχοι φιλοξενίας όπως ο Yalishanda ευδοκιμούν με μια μόνο υπόσχεση: αγνοούν τα παράπονα κατάχρησης.

Για τους χειριστές ransomware, αυτό δημιουργεί ένα ασφαλές καταφύγιο όπου οι διακομιστές εντολών και ελέγχου, η υποδομή εξαγωγής δεδομένων και οι πύλες πληρωμών μπορούν να λειτουργούν χωρίς διακοπή.

Η Yalishanda πρόσφερε ένα ολοκληρωμένο πακέτο υπηρεσιών που περιελάμβανε φιλοξενία διακομιστή, εγγραφή τομέα, τεχνική υποστήριξη και το πιο σημαντικό, προστασία από αιτήματα κατάργησης.

Οι συνομιλίες BlackBasta που διέρρευσαν αποκάλυψαν ότι η ομάδα διατηρούσε περίπου 200 διακομιστές μέσω της υποδομής της Media Land, καταναλώνοντας μεταξύ 17 και 20 gigabit ανά δευτερόλεπτο εύρους ζώνης με σχέδια να κλιμακωθούν έως και 50 gigabit ανά δευτερόλεπτο.

Μέλος του REvil που χρησιμοποιεί το ψευδώνυμο Άγνωστος συμμετείχε σε μια συνομιλία με έναν εκπρόσωπο του Yalishanda (Πηγή – Analyst1)

Ο Zatolokin λειτούργησε ως η κύρια τεχνική επαφή μεταξύ BlackBasta και Media Land, συντονίζοντας τις ανάγκες υποδομής μέσω του λογαριασμού του στο Telegram @ohyehhellno.

Τα μηνύματα από τις συνομιλίες που διέρρευσαν τον έδειξαν να παρέχει αποτελέσματα δοκιμών ταχύτητας, υπολογισμούς εύρους ζώνης και συστάσεις αναβάθμισης.

Σε μια ανταλλαγή, περιέγραψε τις υπηρεσίες της Media Land ως προερχόμενες από ένα «ιδιωτικό κέντρο δεδομένων» και όχι από ενοικιαζόμενα δίκτυα, δίνοντας έμφαση στη μεταχείριση VIP που έλαβε η BlackBasta.

Αυτό το επίπεδο αποκλειστικής υποστήριξης υποδομής δείχνει πώς οι σύγχρονες ομάδες ransomware βασίζονται σε επαγγελματίες παρόχους υπηρεσιών αντί να διαχειρίζονται τις δικές τους τεχνικές λειτουργίες, επιτρέποντάς τους να επικεντρωθούν στη στόχευση και την κρυπτογράφηση των θυμάτων, ενώ παράλληλα αναθέτουν την πολυπλοκότητα της διατήρησης ανθεκτικής υποδομής ανθεκτικής στην κατάχρηση.