Οι εισβολείς ransomware που στοχεύουν μια εταιρεία Fortune 100 στον χρηματοοικονομικό τομέα χρησιμοποίησαν ένα νέο είδος κακόβουλου λογισμικού, που ονομάστηκε PDFSider, για να παραδώσουν κακόβουλα ωφέλιμα φορτία σε συστήματα Windows.

Οι εισβολείς χρησιμοποίησαν κοινωνική μηχανική στην προσπάθειά τους να αποκτήσουν απομακρυσμένη πρόσβαση υποδυόμενοι τους εργαζόμενους τεχνικής υποστήριξης και να εξαπατήσουν τους υπαλλήλους της εταιρείας ώστε να εγκαταστήσουν το εργαλείο Quick Assist της Microsoft.

Ερευνητές της εταιρείας κυβερνοασφάλειας Resecurity βρήκαν το PDFSider κατά τη διάρκεια μιας απόκρισης σε περιστατικό και το περιέγραψαν ως μια κρυφή κερκόπορτα για μακροπρόθεσμη πρόσβαση, σημειώνοντας ότι δείχνει “χαρακτηριστικά που συνδέονται συνήθως με το εμπόριο APT”.

Legit .EXE, κακόβουλο .DLL

Ένας εκπρόσωπος της Ασφάλειας είπε στο BleepingComputer ότι το PDFSider έχει αναπτυχθεί σε επιθέσεις ransomware Qilin. Ωστόσο, η ομάδα κυνηγιού απειλών της εταιρείας σημειώνει ότι η κερκόπορτα χρησιμοποιείται ήδη ενεργά από πολλούς παράγοντες ransomware για την εκτόξευση των ωφέλιμων φορτίων τους.

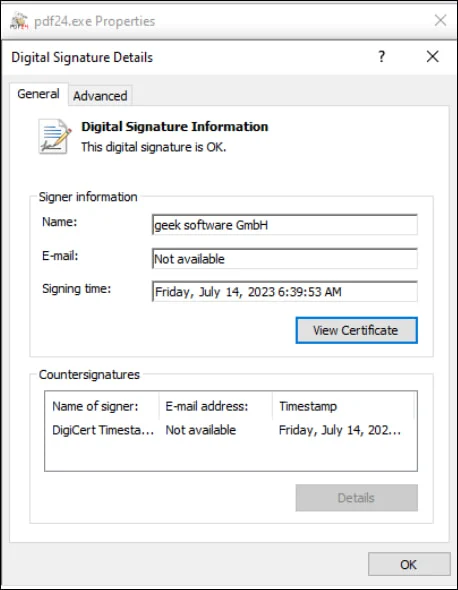

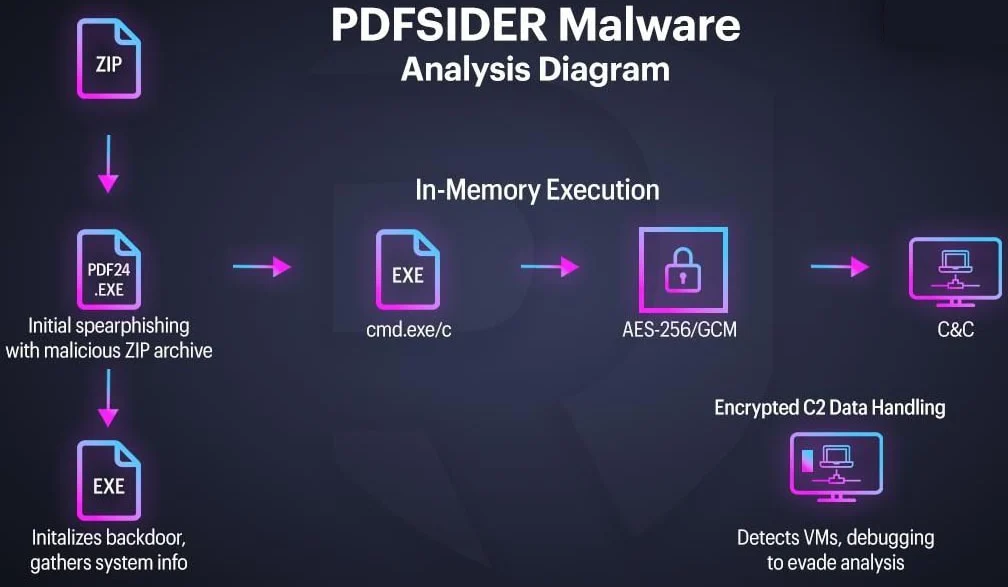

Η κερκόπορτα PDFSider παραδίδεται μέσω email ψαρέματος (spearphishing) που φέρουν ένα αρχείο ZIP με ένα νόμιμο, ψηφιακά υπογεγραμμένο εκτελέσιμο αρχείο για το εργαλείο PDF24 Creator από την Miron Geek Software GmbH. Ωστόσο, το πακέτο περιλαμβάνει επίσης μια κακόβουλη έκδοση ενός DLL (cryptbase.dll), το οποίο απαιτεί η εφαρμογή για να λειτουργήσει σωστά.

Όταν εκτελείται το εκτελέσιμο αρχείο, φορτώνει το αρχείο DLL του εισβολέα, μια τεχνική γνωστή ως DLL side-loading, και παρέχει εκτέλεση κώδικα στο σύστημα.

Πηγή: Resecurity

Σε άλλες περιπτώσεις, ο εισβολέας επιχειρεί να εξαπατήσει τους παραλήπτες email ώστε να εκκινήσουν το κακόβουλο αρχείο χρησιμοποιώντας παραπλανητικά έγγραφα που φαίνεται να είναι προσαρμοσμένα στους στόχους. Σε ένα παράδειγμα, χρησιμοποίησαν μια κινεζική κυβερνητική οντότητα ως συγγραφέα.

Μετά την εκκίνηση, το DLL εκτελείται με τα δικαιώματα του εκτελέσιμου αρχείου που το φόρτωσε.

“Το αρχείο EXE έχει νόμιμη υπογραφή. Ωστόσο, το λογισμικό PDF24 έχει τρωτά σημεία που οι εισβολείς μπόρεσαν να εκμεταλλευτούν για να φορτώσουν αυτό το κακόβουλο λογισμικό και να παρακάμψουν αποτελεσματικά τα συστήματα EDR.” Η ασφάλεια εξηγεί.

Σύμφωνα με τους ερευνητές, η εύρεση ευάλωτου λογισμικού που μπορεί να εκμεταλλευτεί γίνεται ευκολότερη για τους εγκληματίες του κυβερνοχώρου, λόγω της αύξησης της κωδικοποίησης που βασίζεται σε AI.

Το PDFSider φορτώνεται κατευθείαν στη μνήμη, αφήνοντας ελάχιστα τεχνουργήματα δίσκου και χρησιμοποιεί ανώνυμους αγωγούς για την εκκίνηση εντολών μέσω CMD.

Στους μολυσμένους κεντρικούς υπολογιστές εκχωρείται ένα μοναδικό αναγνωριστικό και οι πληροφορίες συστήματος συλλέγονται και διοχετεύονται στον διακομιστή VPS του εισβολέα μέσω DNS (θύρα 53).

Το PDFSider προστατεύει την ανταλλαγή εντολών και ελέγχου (C2) χρησιμοποιώντας την κρυπτογραφική βιβλιοθήκη Botan 3.0.0 και το AES-256-GCM για κρυπτογράφηση, αποκρυπτογραφώντας τα εισερχόμενα δεδομένα στη μνήμη για να ελαχιστοποιηθεί το αποτύπωμά τους στον κεντρικό υπολογιστή.

Επιπλέον, τα δεδομένα ελέγχονται με χρήση της Authenticated Encryption with Associated Data (AEAD) στη λειτουργία GCM.

“Αυτός ο τύπος κρυπτογραφικής εφαρμογής είναι τυπικός για κακόβουλο λογισμικό απομακρυσμένου κελύφους που χρησιμοποιείται σε στοχευμένες επιθέσεις, όπου η διατήρηση της ακεραιότητας και του απορρήτου των επικοινωνιών είναι κρίσιμης σημασίας”, σημειώνει η Resecurity.

Πηγή: Resecurity

Το κακόβουλο λογισμικό διαθέτει επίσης αρκετούς μηχανισμούς αντι-ανάλυσης, όπως ελέγχους μεγέθους RAM και εντοπισμό σφαλμάτων, για έξοδο νωρίς όταν εντοπιστούν σημάδια λειτουργίας σε ένα sandbox.

Βάσει της αξιολόγησής του, το Resecurity λέει ότι το PDFSider είναι πιο κοντά σε «κατασκοπευτικό εμπόριο παρά κακόβουλο λογισμικό με οικονομικά κίνητρα» και έχει κατασκευαστεί ως μια κρυφή κερκόπορτα που μπορεί να διατηρήσει μακροπρόθεσμη μυστική πρόσβαση και να παρέχει ευέλικτη εκτέλεση απομακρυσμένων εντολών και κρυπτογραφημένη επικοινωνία.

Είναι περίοδος προϋπολογισμού! Πάνω από 300 CISO και ηγέτες ασφάλειας έχουν μοιραστεί πώς σχεδιάζουν, ξοδεύουν και δίνουν προτεραιότητες για το επόμενο έτος. Αυτή η έκθεση συγκεντρώνει τις γνώσεις τους, επιτρέποντας στους αναγνώστες να αξιολογούν στρατηγικές, να προσδιορίζουν τις αναδυόμενες τάσεις και να συγκρίνουν τις προτεραιότητές τους καθώς πλησιάζουν το 2026.

Μάθετε πώς οι κορυφαίοι ηγέτες μετατρέπουν τις επενδύσεις σε μετρήσιμο αντίκτυπο.

VIA: bleepingcomputer.com