Οι χάκερ ισχυρίζονται ότι πουλούν εσωτερικό πηγαίο κώδικα που ανήκει στην Target Corporation, αφού δημοσίευσαν αυτό που φαίνεται να είναι δείγμα κλεμμένων αποθετηρίων κώδικα σε μια δημόσια πλατφόρμα ανάπτυξης λογισμικού.

Την περασμένη εβδομάδα, ένας άγνωστος παράγοντας απειλών δημιούργησε πολλά αποθετήρια στο Gitea που φαινόταν να περιέχουν τμήματα του εσωτερικού κώδικα και της τεκμηρίωσης προγραμματιστή του Target. Τα αποθετήρια παρουσιάστηκαν ως προεπισκόπηση ενός πολύ μεγαλύτερου συνόλου δεδομένων που φέρεται να προσφέρεται προς πώληση σε αγοραστές σε υπόγειο φόρουμ ή ιδιωτικό κανάλι.

Αφού η BleepingComputer επικοινώνησε με την Target με ερωτήσεις σχετικά με την υποτιθέμενη παραβίαση, τα αρχεία τέθηκαν εκτός σύνδεσης και ο διακομιστής Git του λιανοπωλητή, git.target.comέγινε απρόσιτη από το διαδίκτυο.

Οι χάκερ διαφημίζουν τον πηγαίο κώδικα Target προς πώληση

Την περασμένη εβδομάδα, η BleepingComputer έλαβε μια πληροφορία ότι ένας ηθοποιός απειλών δημοσίευε στιγμιότυπα οθόνης σε μια ιδιωτική κοινότητα hacking για να υποστηρίξει τους ισχυρισμούς ότι είχαν αποκτήσει πρόσβαση στο εσωτερικό περιβάλλον ανάπτυξης του Target.

Ο ίδιος ηθοποιός είχε επίσης δημοσιεύσει πολλά αποθετήρια στο Gitea, μια αυτο-φιλοξενούμενη υπηρεσία Git παρόμοια με το GitHub ή το GitLab, ως δείγμα των δεδομένων που ο ηθοποιός ισχυρίστηκε ότι προσφέρονταν προς πώληση.

Σύμφωνα με την πηγή, οι χάκερ υποστήριξαν ότι «αυτό είναι [the first set of] δεδομένα να βγουν σε δημοπρασία».

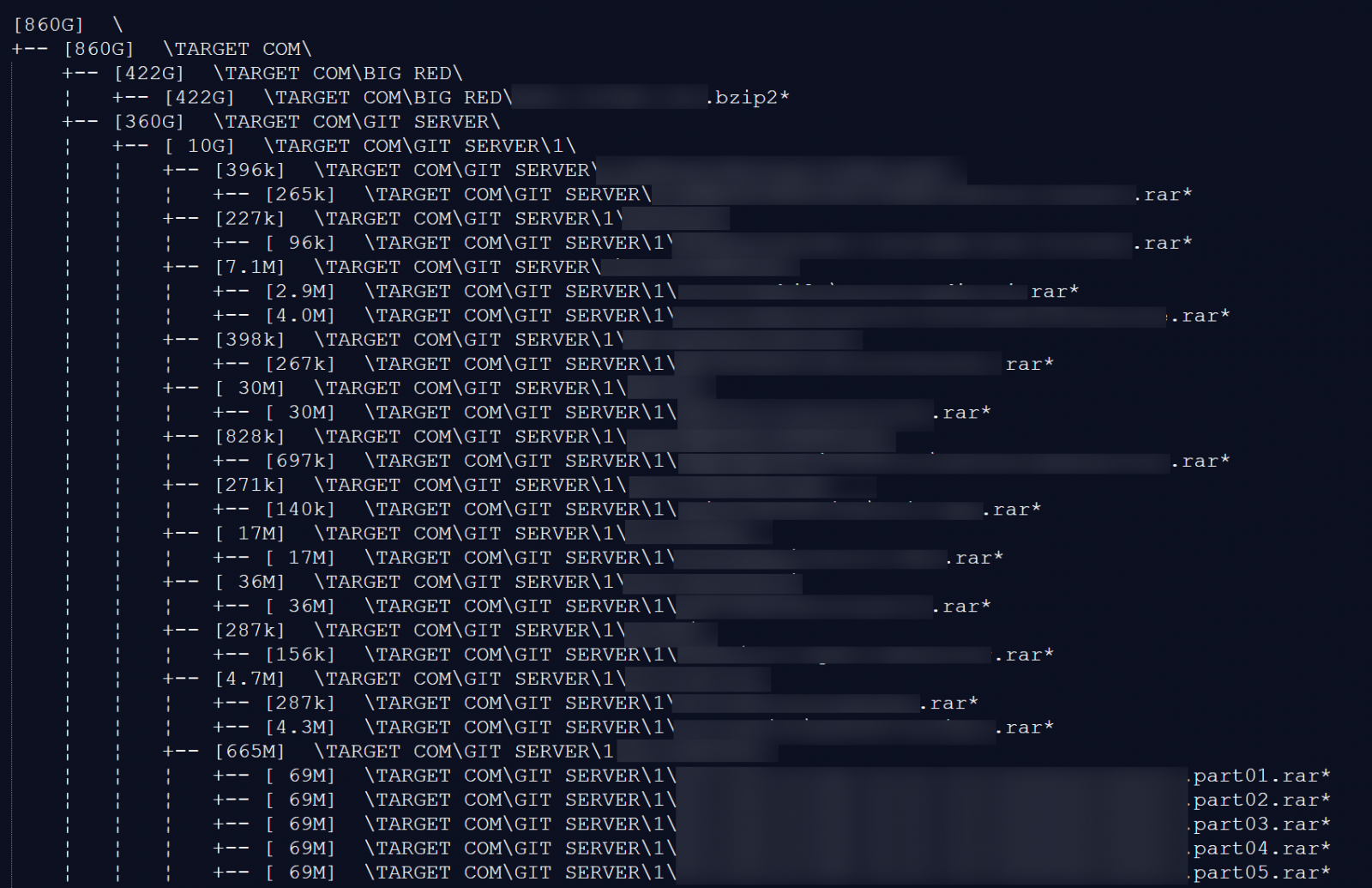

Κάθε αποθετήριο περιείχε ένα αρχείο με το όνομα SALE.MD απαριθμώντας δεκάδες χιλιάδες αρχεία και καταλόγους που υποτίθεται ότι περιλαμβάνονται στο πλήρες σύνολο δεδομένων. Η καταχώριση είχε περισσότερες από 57.000 γραμμές και διαφήμιζε συνολικό μέγεθος αρχείου περίπου 860 GB.

(BleepingComputer)

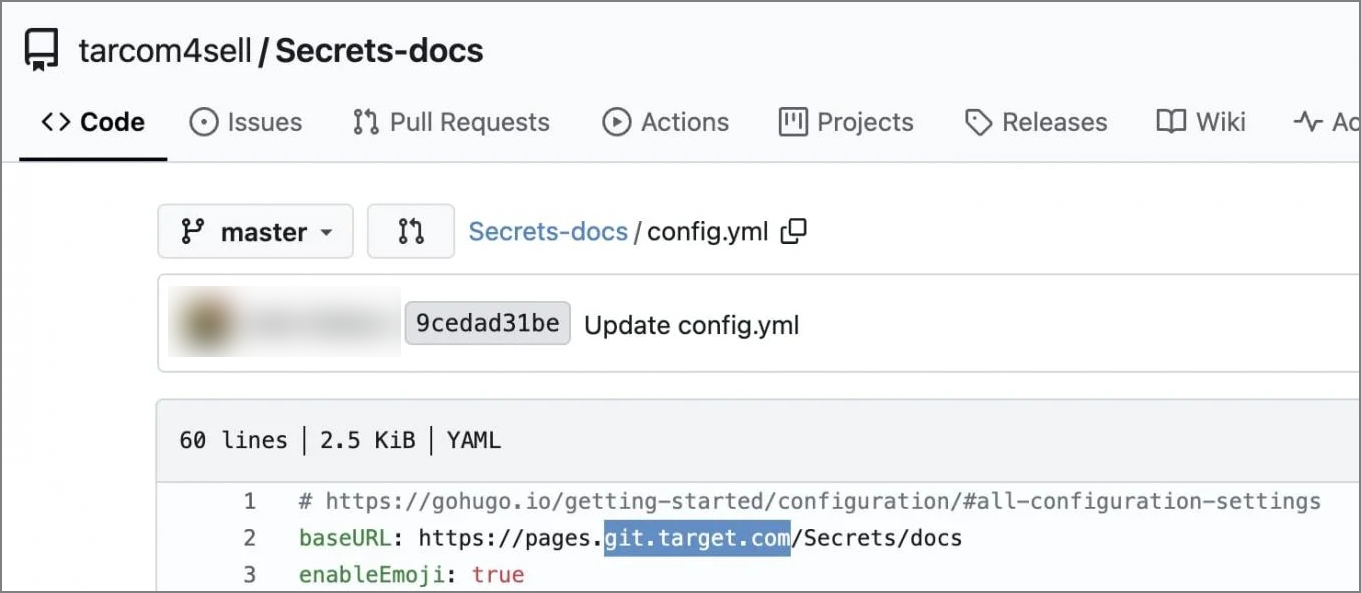

Τα ονόματα δειγμάτων αποθετηρίου Gitea περιλάμβαναν:

- πορτοφόλι-υπηρεσίες-πορτοφόλι-pentest-συλλογές

- TargetIDM-TAPPprovisioingAPI

- Store-Labs-wan-downer

- Μυστικά-έγγραφα

- ΔωροκάρταΚόκκινο-δωροκάρτα

Αξίζει να σημειωθεί ότι τα μεταδεδομένα δέσμευσης και η τεκμηρίωση αναφέρονταν στα ονόματα των εσωτερικών διακομιστών ανάπτυξης Target και πολλών υπαρχόντων επικεφαλής και ανώτερων μηχανικών του Target.

(BleepingComputer)

Ο διακομιστής git του Target δεν λειτουργεί πλέον

Η BleepingComputer μοιράστηκε τους συνδέσμους Gitea με το Target την Πέμπτη και ζήτησε σχόλια σχετικά με την υποτιθέμενη παραβίαση

Μέχρι την Παρασκευή και το Σάββατο, όλα τα αποθετήρια είχαν αφαιρεθεί και άρχισε να επιστρέφει 404 σφάλματασύμφωνα με ένα αίτημα κατάργησης.

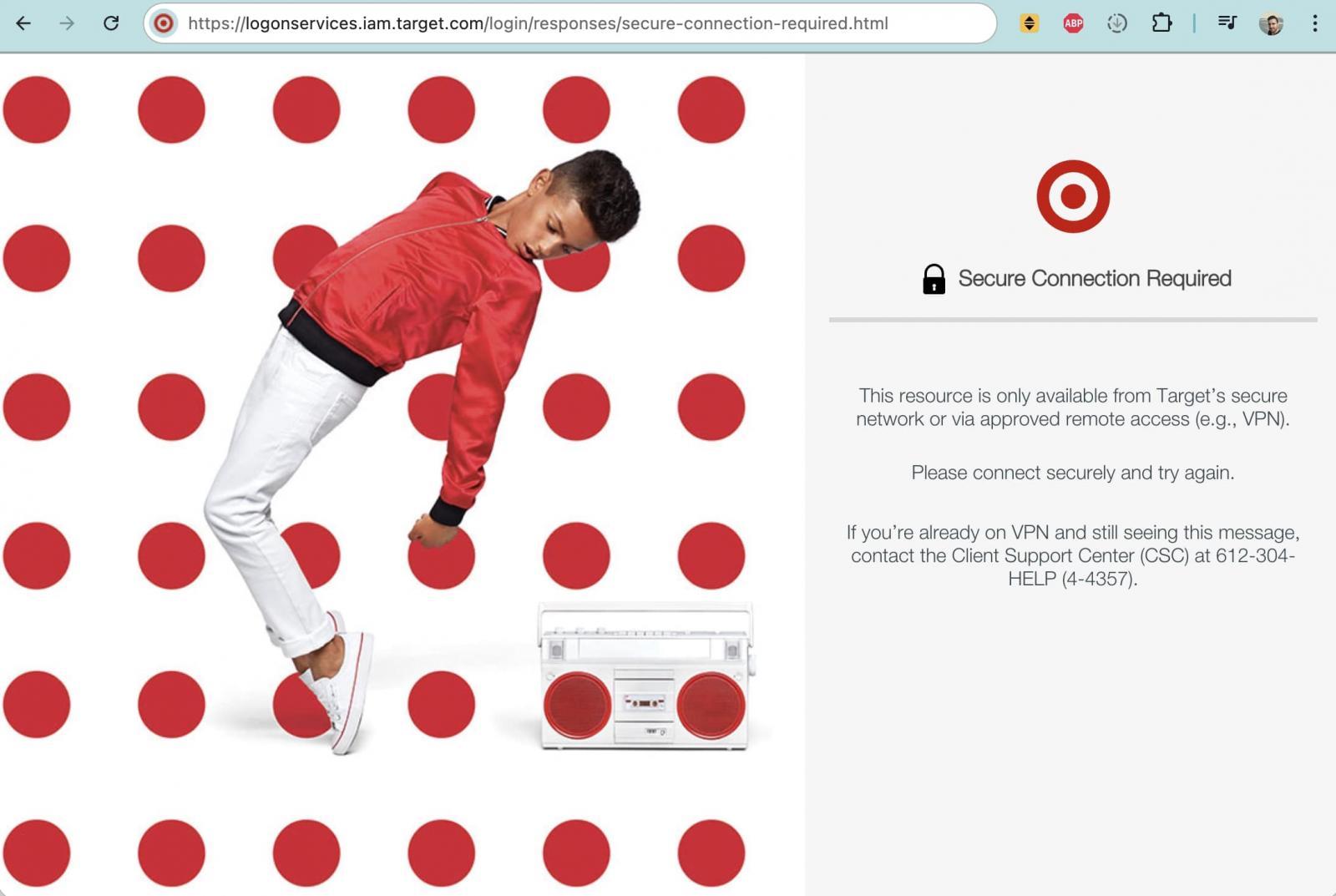

Περίπου την ίδια περίοδο, ο προγραμματιστής διακομιστής Git της Target στο git.target.com επίσης έγινε απρόσιτη από το διαδίκτυο.

Μέχρι την Παρασκευή, ο υποτομέας ήταν προσβάσιμος και ανακατευθυνθεί σε μια σελίδα σύνδεσηςπροτρέποντας τους υπαλλήλους της Target να συνδεθούν μέσω του ασφαλούς δικτύου ή του VPN της εταιρείας. Από το Σάββατο, ο ιστότοπος δεν φορτώνει πλέον εξωτερικά:

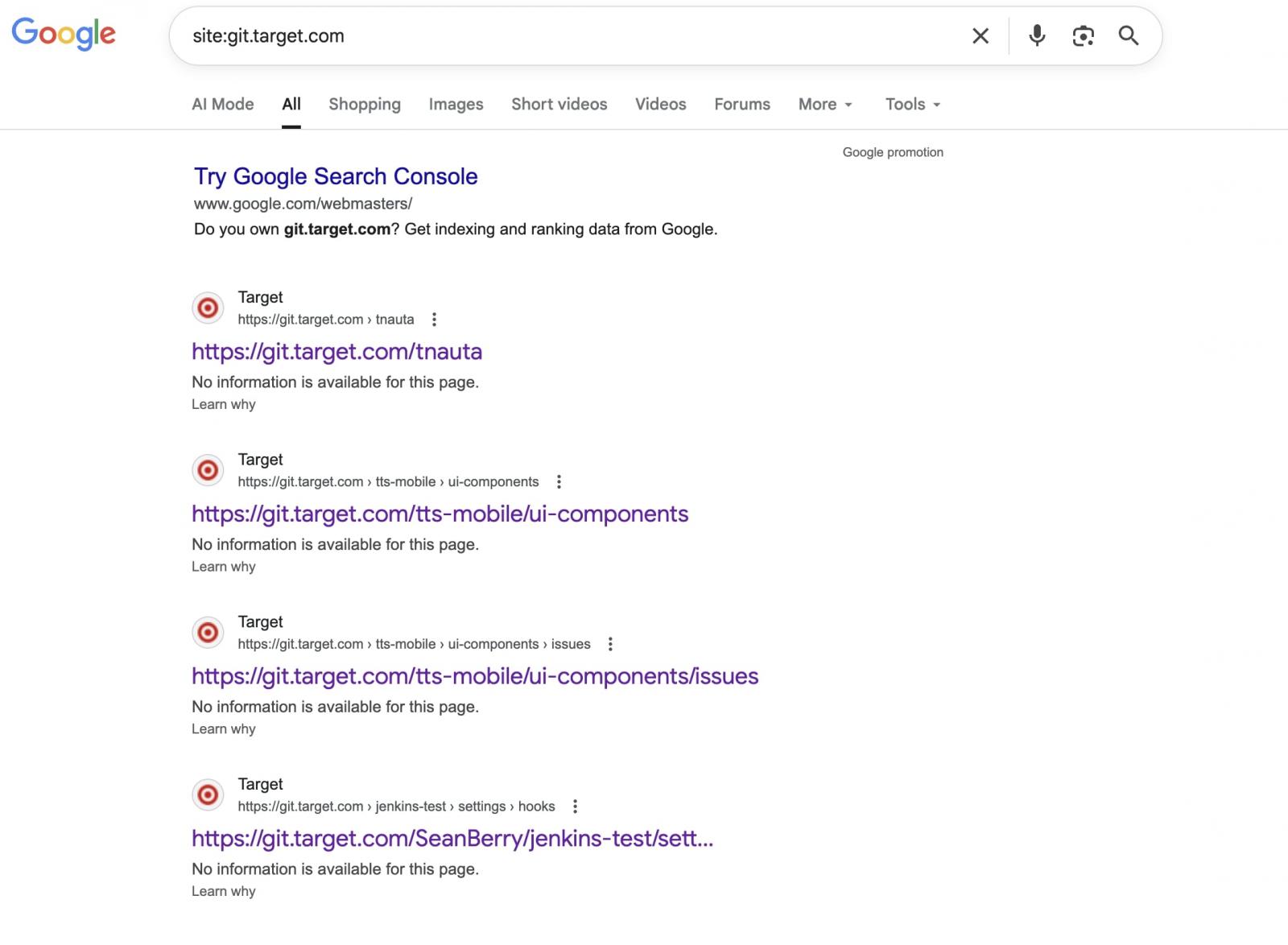

Η BleepingComputer παρατήρησε επίσης ότι οι μηχανές αναζήτησης όπως η Google είχαν ευρετηριάσει και αποθηκεύσει στην κρυφή μνήμη έναν μικρό αριθμό πόρων από git.target.comυποδεικνύοντας ότι κάποιο περιεχόμενο από τον τομέα ήταν δημόσια προσβάσιμο κάποια στιγμή στο παρελθόν.

Δεν είναι σαφές πότε αυτές οι σελίδες καταχωρήθηκαν στο ευρετήριο ή υπό ποια διαμόρφωση και η παρουσία τους στα αποτελέσματα αναζήτησης δεν υποδηλώνει απαραίτητα ότι οι τρέχουσες αξιώσεις συνδέονται με οποιαδήποτε έκθεση του διακομιστή ή ότι η υποδομή Git ήταν πρόσφατα προσβάσιμη χωρίς έλεγχο ταυτότητας.

(BleepingComputer)

Τα στοιχεία δείχνουν την εσωτερική προέλευση

Ενώ το BleepingComputer δεν έχει επαληθεύσει ανεξάρτητα το πλήρες σύνολο δεδομένων των 860 GB ή δεν έχει επιβεβαιώσει ότι σημειώθηκε παραβίαση, η δομή του καταλόγου, η ονομασία του αποθετηρίου και οι εσωτερικές αναφορές συστήματος στο ευρετήριο SALE.MD συνάδουν με ένα περιβάλλον Git μεγάλης επιχείρησης.

Επιπλέον, τα περιεχόμενα δεν ταιριάζουν με κανένα από τα προγράμματα ανοιχτού κώδικα του Target έργα στο GitHubυποδεικνύοντας ότι το υλικό, εάν είναι αυθεντικό, θα προέρχεται από ιδιωτική αναπτυξιακή υποδομή και όχι από δημόσιο κώδικα.

Η παρουσία των ονομάτων των σημερινών επικεφαλής και ανώτερων μηχανικών του Target σε μεταδεδομένα και τεκμηρίωση δέσμευσης, μαζί με συνδέσμους προς εσωτερικά τελικά σημεία και πλατφόρμες API, όπως π.χ. confluence.target.comεγείρει επίσης ερωτήματα σχετικά με την προέλευση των αρχείων.

Επιπλέον, το γεγονός ότι τα αποθετήρια Gitea που χρησιμοποιούνται για την αποθήκευση του φερόμενου ως κλεμμένου πηγαίου κώδικα του Target δεν είναι πλέον διαθέσιμα, υποδηλώνουν επίσης πιθανή παραβίαση.

Αφού η Target ζήτησε αρχικά τους συνδέσμους αποθετηρίου, η εταιρεία δεν παρείχε περαιτέρω σχόλια πριν από τη δημοσίευση όταν προσεγγίστηκε πολλές φορές.

Το σημαντικότερο δημοσίως δημοσιευμένο περιστατικό ασφαλείας του Target μέχρι σήμερα παραμένει η παραβίασή του το 2013, κατά την οποία οι εισβολείς έκλεψαν δεδομένα κάρτας πληρωμής και άλλες προσωπικά αναγνωρίσιμες πληροφορίες που ανήκουν σε έως και 110 εκατομμύρια πελάτες και τα διήθησαν σε υποδομές που βρίσκονται στην Ανατολική Ευρώπη. σύμφωνα με τη Γερουσία των ΗΠΑ και ακαδημαϊκές έρευνες.

Είναι περίοδος προϋπολογισμού! Πάνω από 300 CISO και ηγέτες ασφάλειας έχουν μοιραστεί πώς σχεδιάζουν, ξοδεύουν και δίνουν προτεραιότητες για το επόμενο έτος. Αυτή η έκθεση συγκεντρώνει τις γνώσεις τους, επιτρέποντας στους αναγνώστες να αξιολογούν στρατηγικές, να προσδιορίζουν τις αναδυόμενες τάσεις και να συγκρίνουν τις προτεραιότητές τους καθώς πλησιάζουν το 2026.

Μάθετε πώς οι κορυφαίοι ηγέτες μετατρέπουν τις επενδύσεις σε μετρήσιμο αντίκτυπο.

VIA: bleepingcomputer.com