Ένα ελάττωμα στην εφαρμογή του O2 UK για τις τεχνολογίες Calling Calltes από την O2 θα μπορούσε να επιτρέψει σε οποιονδήποτε να εκθέσει τη γενική θέση ενός ατόμου και άλλων αναγνωριστικών καλώντας τον στόχο.

Το πρόβλημα ανακαλύφθηκε από τον ερευνητή ασφαλείας Daniel Williams, ο οποίος λέει ότι το ελάττωμα υπήρχε στο δίκτυο του O2 UK από τις 27 Μαρτίου 2017 και επιλύθηκε χθες.

Το O2 UK είναι βρετανός πάροχος υπηρεσιών τηλεπικοινωνιών που ανήκει στην Virgin Media O2. Από τον Μάρτιο του 2025, η εταιρεία ανέφερε ότι είχε περίπου 23 εκατομμύρια πελάτες κινητής τηλεφωνίας και 5,8 εκατομμύρια ευρυζωνικούς πελάτες σε ολόκληρο το Ηνωμένο Βασίλειο, τοποθετώντας την ως έναν από τους σημαντικότερους παρόχους της χώρας.

Τον Μάρτιο του 2017, η εταιρεία ξεκίνησε την υπηρεσία IP Multimedia Subsystem (IMS), που χαρακτηρίζεται ως “4G Calling”, για καλύτερη ποιότητα ήχου και αξιοπιστία γραμμών κατά τη διάρκεια κλήσεων.

Ωστόσο, όπως ανακάλυψε ο Ουίλιαμς κατά την ανάλυση της κυκλοφορίας κατά τη διάρκεια μιας τέτοιας κλήσης, τα μηνύματα σηματοδότησης (κεφαλίδες SIP) που ανταλλάσσονται μεταξύ των επικοινωνιακών μερών είναι υπερβολικά υπερβολικά λέξη και αποκαλυπτική, συμπεριλαμβανομένων των δεδομένων IMSI, IMEI και κυτταρικής θέσης.

“Οι απαντήσεις που έλαβα από το δίκτυο ήταν εξαιρετικά λεπτομερείς και μακρές και ήταν σε αντίθεση με οτιδήποτε είχα δει πριν σε άλλα δίκτυα”, εξηγεί ο Ουίλιαμς.

“Τα μηνύματα περιείχαν πληροφορίες όπως ο διακομιστής IMS/SIP που χρησιμοποιείται από το O2 (Mavenir UAG) μαζί με αριθμούς έκδοσης, περιστασιακά μηνύματα σφάλματος που προέκυψαν από τις υπηρεσίες C ++ που επεξεργάζονται τις πληροφορίες κλήσεων όταν κάτι πήγε στραβά και άλλες πληροφορίες εντοπισμού σφαλμάτων”.

Πηγή: mastdatabase.co.uk

Εντοπισμός χρηστών με κλήση

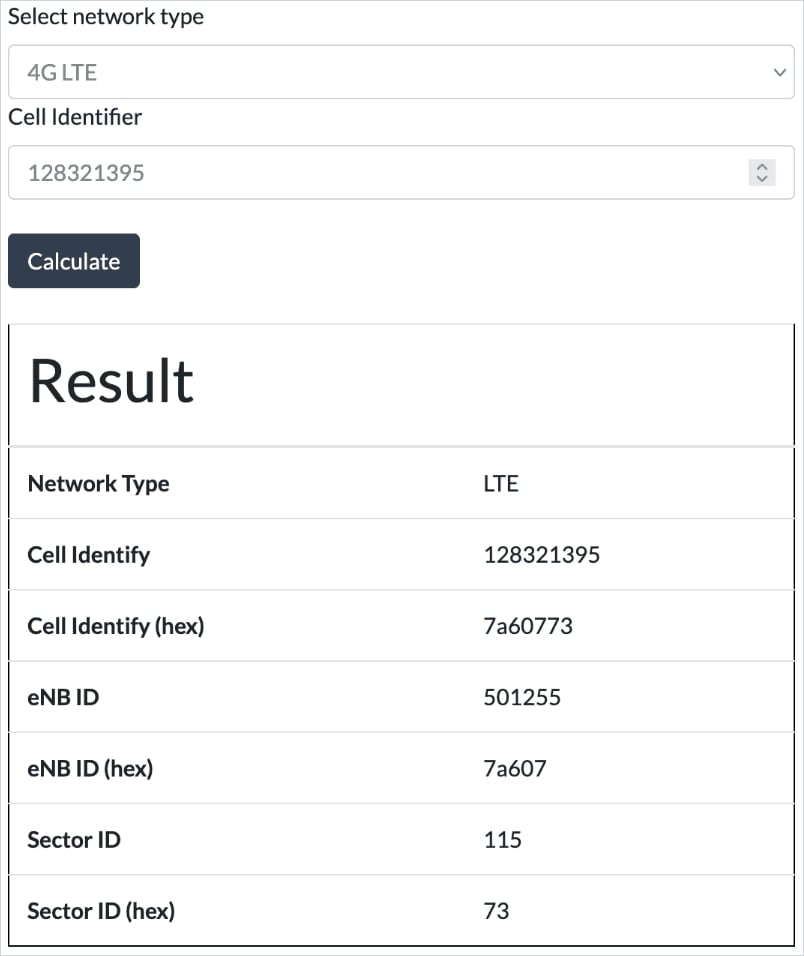

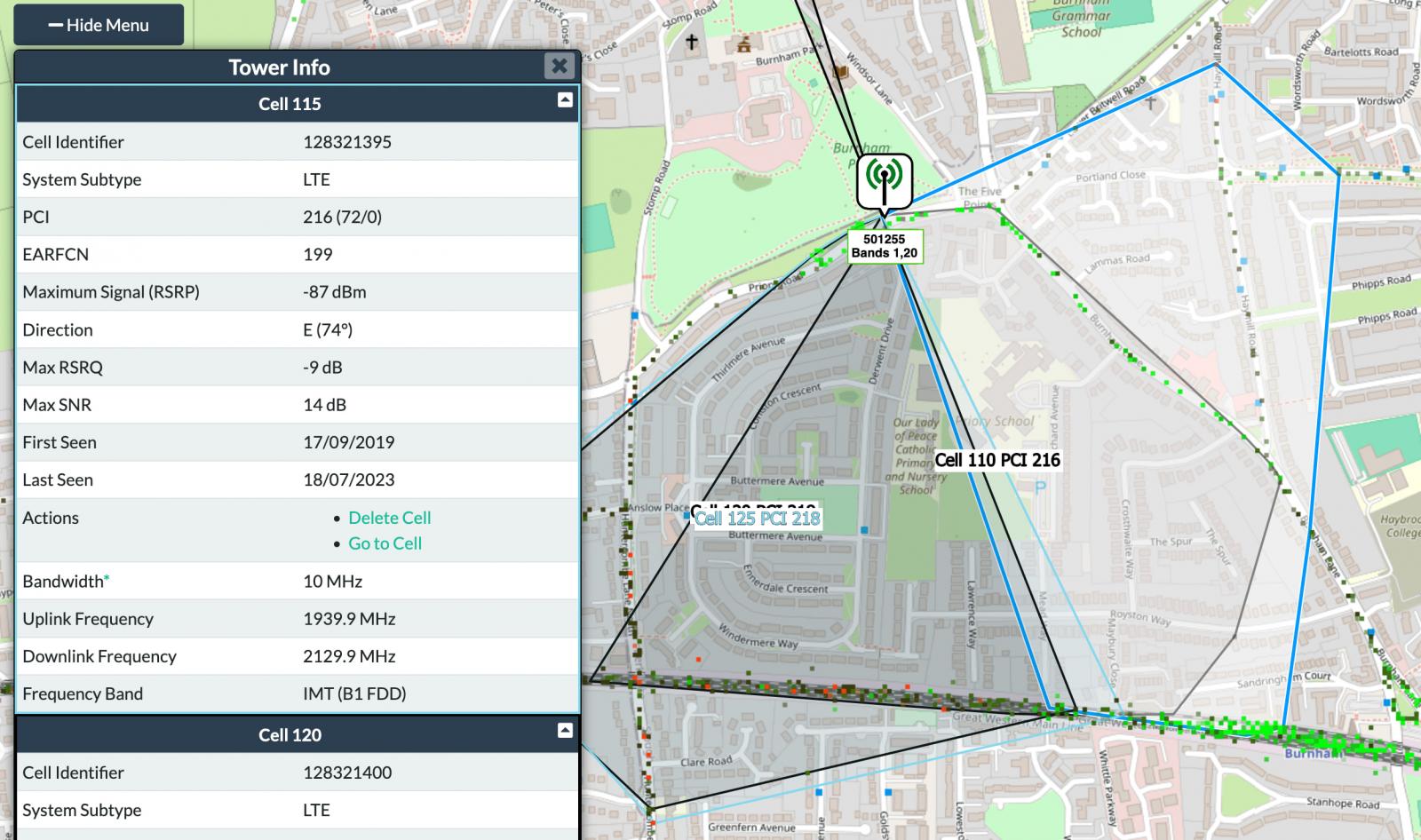

Χρησιμοποιώντας την εφαρμογή Guru Signal Network Guru (NSG) σε ένα ριζωμένο Google Pixel 8, ο Williams παρεμποδίζει τα μηνύματα σηματοδότησης RAW IMS που ανταλλάσσονται κατά τη διάρκεια μιας κλήσης και αποκωδικοποίησε το αναγνωριστικό κυττάρου για να βρει τον τελευταίο πύργο κυττάρων στον οποίο συνδέεται ο παραλήπτης κλήσης.

Στη συνέχεια, χρησιμοποίησε δημόσια εργαλεία που παρέχουν χάρτες πύργων κυττάρων για να βρουν τις γεωγραφικές συντεταγμένες του πύργου.

Πηγή: mastdatabase.co.uk

Για τις αστικές περιοχές όπου η κάλυψη του πύργου είναι πυκνή, η ακρίβεια θα φτάσει τα 100 m2 (1076 ft2). Στις αγροτικές περιοχές, η γεωγραφική τοποθέτηση θα γίνει λιγότερο ακριβής, αλλά θα μπορούσε να αποκαλύψει τον στόχο.

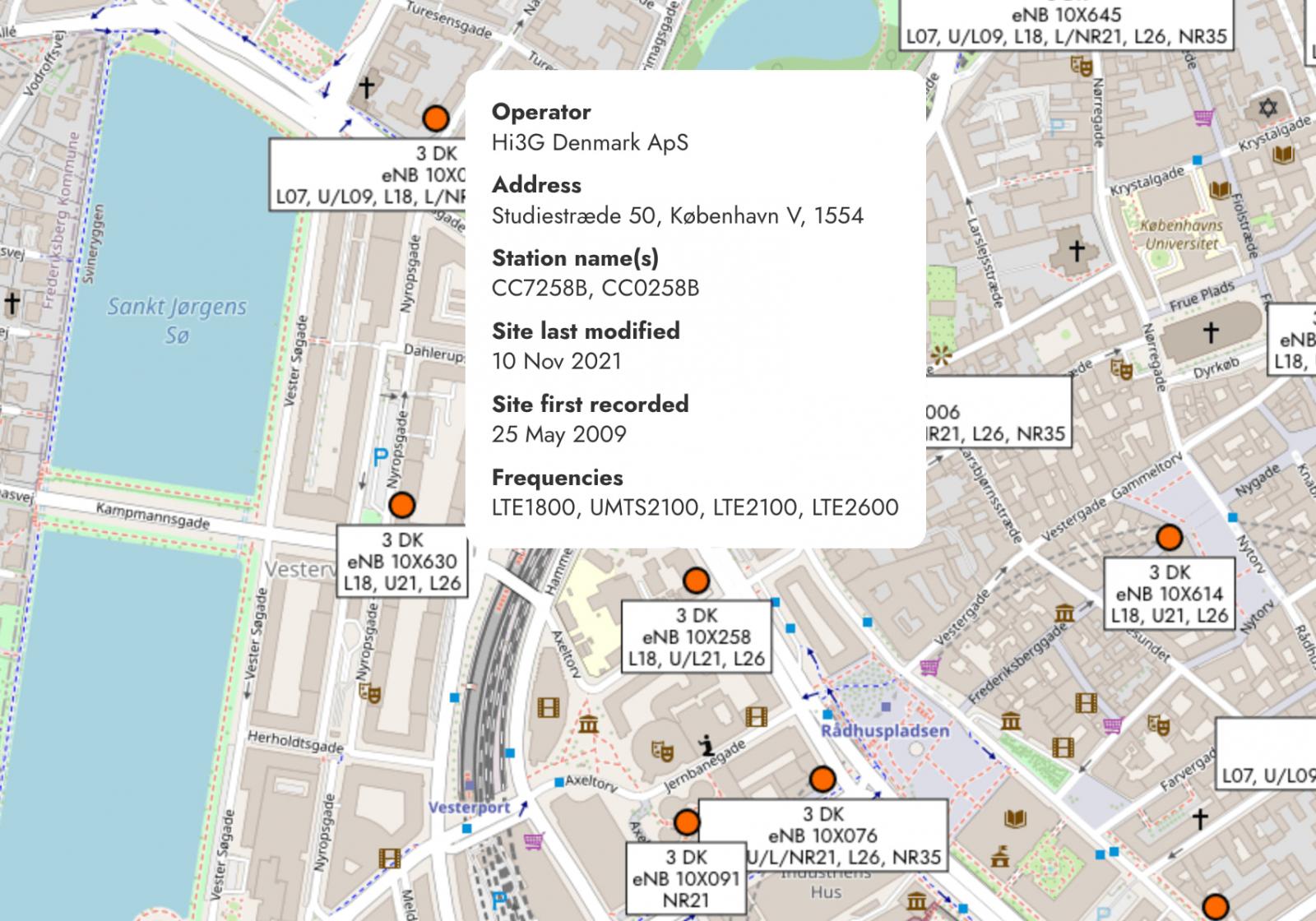

Ο Ουίλιαμς βρήκε ότι το τέχνασμα λειτούργησε επίσης όταν ο στόχος ήταν στο εξωτερικό, καθώς βρήκε ένα τεστ -στην Κοπεγχάγη της Δανίας.

Πηγή: mastdatabase.co.uk

Το O2 UK επιβεβαιώνει τη λύση

Ο Ουίλιαμς λέει ότι ήρθε σε επαφή με το O2 UK πολλές φορές στις 26 και 27 Μαρτίου 2025, για να αναφέρει τα ευρήματά του, χωρίς να λαμβάνει απαντήσεις.

Τέλος, πήρε άμεση επιβεβαίωση από το O2 UK νωρίτερα σήμερα ότι το ζήτημα έχει καθοριστεί και επιβεβαίωσε αυτό μέσω δοκιμών.

Σε μια δήλωση προς τον BleepingComputer, ένας εκπρόσωπος της Virgin Media επιβεβαίωσε ότι έχει εφαρμοστεί μια λύση, σημειώνοντας ότι οι πελάτες δεν χρειάζεται να αναλάβουν μέτρα για να προστατευθούν.

“Οι μηχανικές μας ομάδες εργάζονται και δοκιμάζουν μια λύση για αρκετές εβδομάδες – μπορούμε να επιβεβαιώσουμε ότι αυτό εφαρμόζεται πλήρως και οι δοκιμές υποδηλώνουν ότι η λύση έχει λειτουργήσει και οι πελάτες μας δεν χρειάζεται να αναλάβουν καμία ενέργεια”, δήλωσε ο Virgin Media O2 στο BleePedComputer.

Ο BleepingComputer ρώτησε το O2 εάν αυτό το ελάττωμα ήταν γνωστό ότι εκμεταλλεύτηκε και αν σχεδιάζουν να ενημερώσουν τους πελάτες ανάλογα, αλλά δεν λάβαμε απάντηση.

VIA: bleepingcomputer.com