Οι ηθοποιοί απειλών εντείνουν τη σάρωση σε ολόκληρο το διαδίκτυο για αρχεία διαμόρφωσης GIT που μπορούν να αποκαλύψουν ευαίσθητα μυστικά και μάρκες ελέγχου ταυτότητας που χρησιμοποιούνται για να θέσουν σε κίνδυνο τις υπηρεσίες cloud και τα αποθετήρια πηγαίων κώδικα.

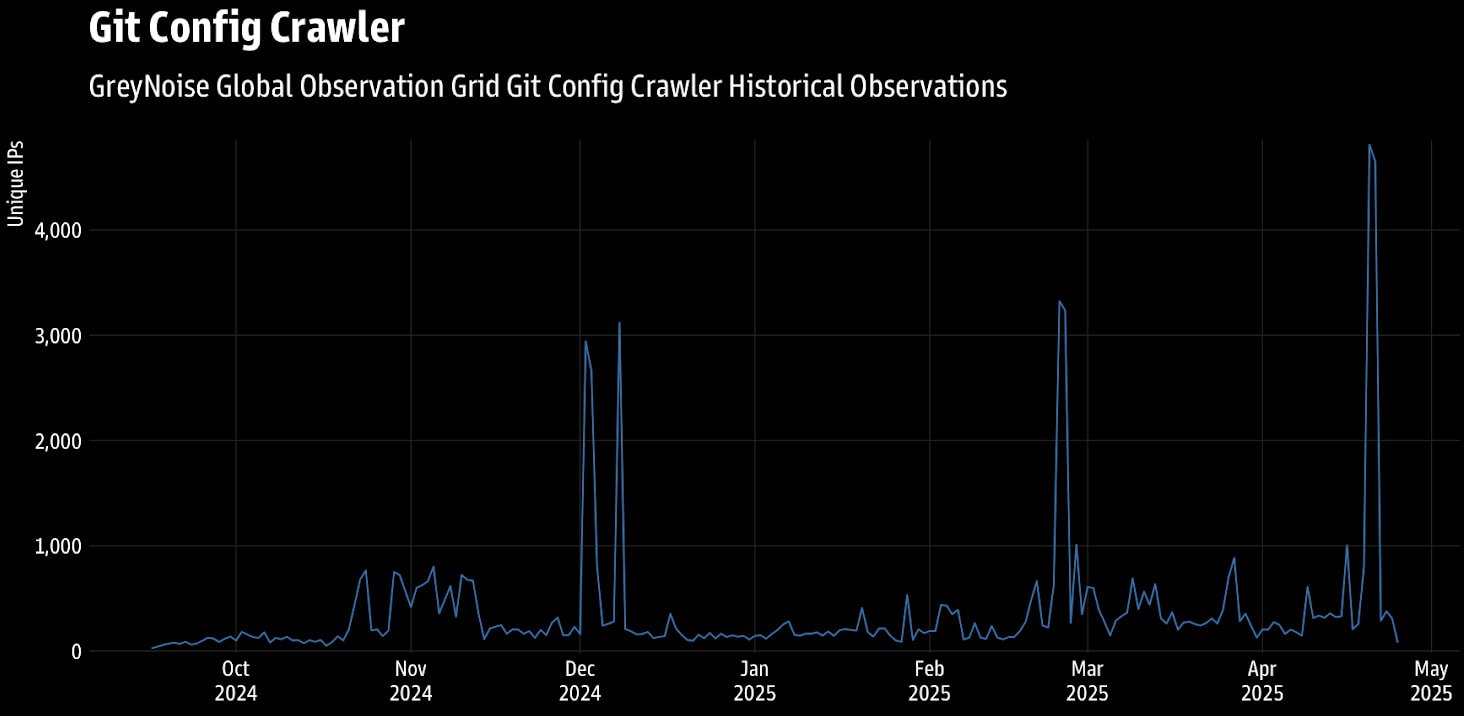

Σε μια νέα έκθεση της εταιρείας παρακολούθησης της απειλής Greynoise, οι ερευνητές έχουν καταγράψει μια τεράστια ακίδα στις αναζητήσεις για εκτεθειμένες διαμορφώσεις GIT μεταξύ 20-21 Απριλίου 2025.

“Ο Greynoise παρατήρησε περίπου 4.800 μοναδικές διευθύνσεις IP καθημερινά από τις 20-21 Απριλίου, σηματοδοτώντας μια σημαντική αύξηση σε σύγκριση με τα τυπικά επίπεδα”. εξήγησε το Greynoise στην έκθεση.

“Αν και η δραστηριότητα διανεμήθηκε παγκοσμίως, η Σιγκαπούρη κατατάχθηκε τόσο ως κορυφαία πηγή όσο και ως προορισμός για συνεδρίες κατά τη διάρκεια αυτής της περιόδου, ακολουθούμενη από τις ΗΠΑ και τη Γερμανία ως τους επόμενους πιο συνηθισμένους προορισμούς”.

.jpg)

Πηγή: Greynoise

Τα αρχεία διαμόρφωσης GIT είναι αρχεία ρυθμίσεων για έργα GIT που μπορούν να περιλαμβάνουν πληροφορίες κλάδου, απομακρυσμένες διευθύνσεις URL αποθετηρίου, γάντζους και σενάρια αυτοματισμού και το σημαντικότερο διαπιστευτήρια λογαριασμού και μάρκες πρόσβασης.

Οι προγραμματιστές ή οι εταιρείες αναπτύσσουν εφαρμογές ιστού χωρίς να αποκλείουν σωστά την. GIT/ καταλόγους από την πρόσβαση του κοινού, εκθέτοντας ακούσια αυτά τα αρχεία σε οποιονδήποτε.

Η σάρωση για αυτά τα αρχεία είναι μια τυπική δραστηριότητα αναγνώρισης που παρέχει πολλές ευκαιρίες για τους ηθοποιούς απειλής.

Τον Οκτώβριο του 2024, ο Sysdig ανέφερε μια επιχείρηση μεγάλης κλίμακας που ονομάζεται “EmeraldWhale”, η οποία σαρώθηκε για εκτεθειμένα αρχεία ρυθμίσεων GIT, κατακτώντας 15.000 διαπιστευτήρια λογαριασμού σύννεφων από χιλιάδες ιδιωτικά αποθετήρια.

Η κλοπή διαπιστευτηρίων, τα κλειδιά API, τα ιδιωτικά κλειδιά της SSH ή ακόμη και η πρόσβαση στις διευθύνσεις URL μόνο για εσωτερικούς οργανισμούς επιτρέπουν στους ηθοποιούς να έχουν πρόσβαση σε εμπιστευτικά δεδομένα, βιοτεχνικές επιθέσεις και προνομιούχες λογαριασμούς.

Αυτή είναι η ακριβής μέθοδος που οι ηθοποιοί απειλής χρησιμοποίησαν για να παραβιάσουν το “The Wayback Machine” του Internet Archive τον Οκτώβριο του 2024 και στη συνέχεια να διατηρήσουν την τοποθέτησή τους παρά τις προσπάθειες του ιδιοκτήτη να ανατρέψει τις επιθέσεις.

Ο Greynoise αναφέρει ότι η πρόσφατη δραστηριότητα απευθύνεται κυρίως στη Σιγκαπούρη, τις Ηνωμένες Πολιτείες, την Ισπανία, τη Γερμανία, το Ηνωμένο Βασίλειο και την Ινδία.

Η κακόβουλη δραστηριότητα κορυφώνεται με κύματα, με τέσσερις αξιοσημείωτες περιπτώσεις από τα τέλη του 2024 που καταγράφηκαν τον Νοέμβριο, τον Δεκέμβριο, τον Μάρτιο και τον Απρίλιο. Το πιο πρόσφατο ήταν το κύμα επίθεσης υψηλότερου όγκου που καταγράφηκαν οι ερευνητές.

Πηγή: Greynoise

Για να μετριαστούν οι κίνδυνοι που προκύπτουν από αυτές τις σαρώσεις, συνιστάται να εμποδίσετε την πρόσβαση σε .git/ καταλόγους, να διαμορφώσετε τους διακομιστές ιστού για να αποτρέψετε την πρόσβαση σε κρυμμένα αρχεία, να παρακολουθείτε τα αρχεία καταγραφής διακομιστή για ύποπτη πρόσβαση. Git/ Config και να περιστρέψετε δυνητικά εκτεθειμένα διαπιστευτήρια.

Εάν τα αρχεία καταγραφής πρόσβασης στο διακομιστή ιστού δείχνουν μη εξουσιοδοτημένη πρόσβαση σε configs GIT, τα αποθηκευμένα διαπιστευτήρια που είναι αποθηκευμένα μέσα τους θα πρέπει να περιστρέφονται αμέσως.

VIA: bleepingcomputer.com