Η Fortinet προειδοποιεί ότι οι ηθοποιοί απειλών χρησιμοποιούν μια τεχνική μετά την εκτέλεση που τους βοηθά να διατηρούν μόνο την πρόσβαση σε ανάγνωση σε προηγούμενες διακυβευμένες συσκευές Fortigate VPN, ακόμη και μετά την επιβολή του αρχικού φορέα επίθεσης.

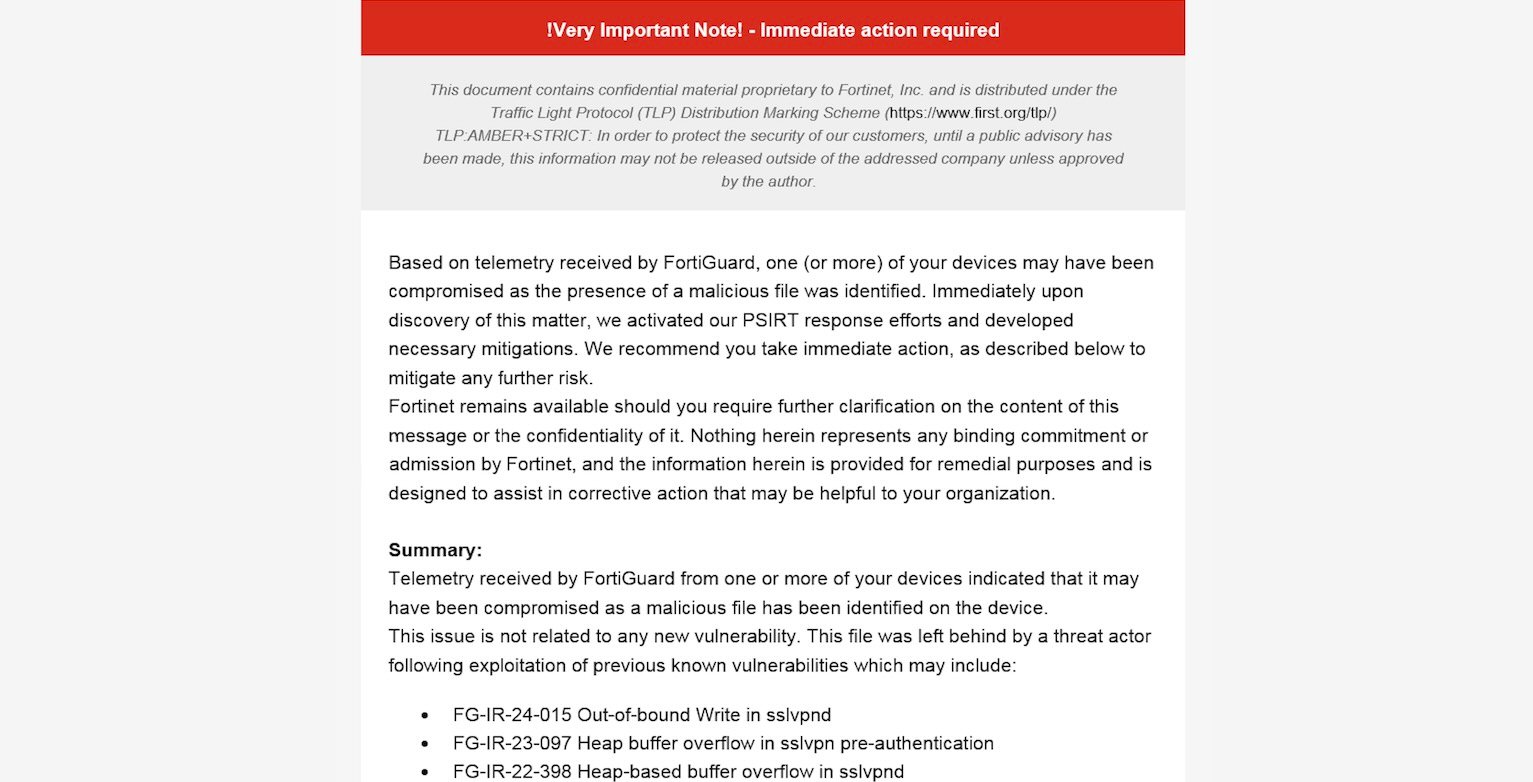

Νωρίτερα αυτή την εβδομάδα, η Fortinet άρχισε να στέλνει μηνύματα ηλεκτρονικού ταχυδρομείου στους πελάτες που προειδοποιούν ότι οι συσκευές FortiGate/FortiOs τους διακυβεύονται με βάση την τηλεμετρία που ελήφθησαν από συσκευές Fortiguard.

Αυτά τα μηνύματα ηλεκτρονικού ταχυδρομείου με τίτλο “Ειδοποίηση του συμβιβασμού της συσκευής – FortiGate / Fortios – ** Απαιτείται επείγουσα δράση **”, δεδομένου ενός TLP: Amber+αυστηρή ονομασία.

“Αυτό το ζήτημα δεν σχετίζεται με οποιαδήποτε νέα ευπάθεια. Αυτό το αρχείο έμεινε πίσω από έναν ηθοποιό απειλής μετά την εκμετάλλευση προηγούμενων γνωστών τρωτών σημείων”, ανέφεραν τα μηνύματα ηλεκτρονικού ταχυδρομείου, συμπεριλαμβανομένων, ενδεικτικά, CVE-2022-42475, CVE-2023-27997 και CVE-2024-21762.

Αφού ο BleepingComputer ήρθε σε επαφή με την Fortinet με ερωτήσεις σχετικά με αυτά τα μηνύματα ηλεκτρονικού ταχυδρομείου, η εταιρεία δημοσίευσε συμβουλευτική την Πέμπτη προειδοποιώντας για αυτή τη νέα τεχνική εκμετάλλευσης. Η συμβουλευτική λέει ότι όταν οι ηθοποιοί απειλής παραβίασαν προηγουμένως διακομιστές χρησιμοποιώντας παλαιότερα τρωτά σημεία, δημιούργησαν συμβολικούς δεσμούς στο φάκελο αρχείων γλώσσας στο σύστημα αρχείων ρίζας σε συσκευές με ενεργοποιημένη το SSL-VPN.

Αυτό τους επιτρέπει να διατηρούν πρόσβαση μόνο για ανάγνωση στο σύστημα αρχείων ρίζας μέσω του πλαισίου Web SSL-VPN, ακόμη και μετά την ανακάλυψή τους και εκδιώχθηκαν.

“Ένας ηθοποιός απειλής χρησιμοποίησε μια γνωστή ευπάθεια για την εφαρμογή πρόσβασης μόνο για ανάγνωση σε ευάλωτες συσκευές FortiGate, αυτό επιτεύχθηκε μέσω της δημιουργίας ενός συμβολικού συνδέσμου που συνδέει το σύστημα αρχείων χρήστη και το σύστημα αρχείων ρίζας σε ένα φάκελο που χρησιμοποιείται για την εξυπηρέτηση αρχείων γλώσσας για το SSL-VPN. Λέει ο Fortinet.

“Ως εκ τούτου, ακόμη και αν η συσκευή πελάτη ενημερώθηκε με εκδόσεις Fortios που αφορούσαν τις αρχικές ευπάθειες, αυτός ο συμβολικός σύνδεσμος μπορεί να έχει μείνει πίσω, επιτρέποντας στον ηθοποιό απειλής να διατηρήσει μόνο την πρόσβαση σε αρχεία στο σύστημα αρχείων της συσκευής, τα οποία μπορεί να περιλαμβάνουν διαμορφώσεις”.

Οι επιθέσεις επιστρέφουν στις αρχές του 2023

Ενώ η Fortinet δεν αποκάλυψε το ακριβές χρονοδιάγραμμα αυτών των επιθέσεων, η ομάδα απόκρισης έκτακτης ανάγκης του υπολογιστή της Γαλλίας (CERT-FR), μέρος της εθνικής υπηρεσίας της χώρας για την ασφάλεια των πληροφοριακών συστημάτων (ANSI), αποκάλυψε την Πέμπτη ότι αυτή η τεχνική έχει χρησιμοποιηθεί σε ένα τεράστιο κύμα επιθέσεων που επιστρέφουν στις αρχές του 2023.

“Το CERT-FR γνωρίζει μια τεράστια εκστρατεία που περιλαμβάνει πολλές συμβιβασμένες συσκευές στη Γαλλία. Κατά τη διάρκεια των εργασιών απόκρισης περιστατικών, το CERT-FR έχει μάθει για συμβιβασμούς που εμφανίζονται από τις αρχές του 2023”. Είπε το Cert-FR.

Σήμερα, η CISA ενημέρωσε επίσης τους υπερασπιστές του δικτύου Αναφέρετε τυχόν περιστατικά και ανώμαλη δραστηριότητα Σχετικά με την αναφορά της Fortinet στο Κέντρο Επιχειρήσεων 24/7 στο [email protected] ή (888) 282-0870.

Στα μηνύματα ηλεκτρονικού ταχυδρομείου που αποστέλλονται νωρίτερα αυτή την εβδομάδα, η Fortinet ενημέρωσε τους πελάτες να αναβαθμίσουν αμέσως τα τείχη Fortiguard τους στην τελευταία έκδοση του Fortios (7.6.2, 7.4.7, 7.2.11, 7.0.17, 6.4.16) για να αφαιρέσουν τα κακόβουλα αρχεία που χρησιμοποιούνται για την εμμονή.

Οι διαχειριστές κλήθηκαν επίσης να αναθεωρήσουν αμέσως τις διαμορφώσεις συσκευών και να επικεντρωθούν στην εξεύρεση απροσδόκητων αλλαγών. Αυτό το έγγραφο υποστήριξης Παρέχει περαιτέρω καθοδήγηση σχετικά με την επαναφορά δυνητικά εκτεθειμένων διαπιστευτηρίων σε συμβιβασμένες συσκευές.

Το CERT-FR συνέστησε επίσης την απομόνωση διακυβευόμενων συσκευών VPN από το δίκτυο, επαναφέροντας όλα τα μυστικά (διαπιστευτήρια, πιστοποιητικά, μάρκες ταυτότητας, κρυπτογραφικά κλειδιά κ.λπ.) και αναζητώντας στοιχεία της μετακίνησης πλευρικών δικτύων.

VIA: bleepingcomputer.com