Οι χάκερ άρχισαν να εκμεταλλεύονται ένα ελάττωμα υψηλής έντασης που επιτρέπει την παράκαμψη του ελέγχου ταυτότητας στο plugin Ottokit (πρώην suretriggers) για το WordPress λίγες μόνο ώρες μετά τη δημόσια αποκάλυψη.

Οι χρήστες συνιστώνται έντονα να αναβαθμίσουν την τελευταία έκδοση του Ottokit/Suretriggers, επί του παρόντος 1.0.79, που κυκλοφόρησαν στις αρχές του μήνα.

Ο Plugin Ottokit WordPress Επιτρέπει στους χρήστες να συνδέουν plugins και εξωτερικά εργαλεία όπως WooCommerce, MailChimp και Google Sheets, αυτοματοποιούν εργασίες όπως η αποστολή μηνυμάτων ηλεκτρονικού ταχυδρομείου και η προσθήκη χρηστών ή η ενημέρωση CRMs χωρίς κωδικό. Στατιστική επίδειξη ότι το προϊόν είναι ενεργό σε 100.000 ιστότοπους.

Εχθές, Ανακάλυψε το WordFence Μια ευπάθεια παράκαμψης ταυτότητας στο Ottokit, που αναγνωρίζεται ως CVE-2025-3102. Το ελάττωμα επηρεάζει όλες τις εκδόσεις των suretriggers/ottokit μέχρι 1.0.78.

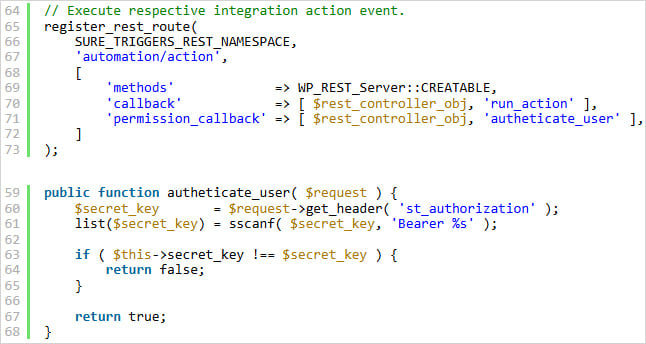

Το ελάττωμα προέρχεται από έναν έλεγχο άδειου άδειας αξίας στο authenticate_user () Λειτουργία, η οποία χειρίζεται τον έλεγχο ταυτότητας REST API. Η εκμετάλλευση είναι δυνατή εάν το plugin δεν έχει ρυθμιστεί με ένα πλήκτρο API, το οποίο προκαλεί το αποθηκευμένο κλειδιά να παραμείνει άδειος.

Πηγή: WordFence

Ένας εισβολέας θα μπορούσε να εκμεταλλευτεί αυτό στέλνοντας ένα άδειο st_authorization Επικεφαλίδα για να περάσετε τον έλεγχο και να παραχωρήσετε μη εξουσιοδοτημένη πρόσβαση σε προστατευμένα τελικά σημεία API.

Ουσιαστικά, το CVE-2025-3102 επιτρέπει στους επιτιθέμενους να δημιουργούν νέους λογαριασμούς διαχειριστή χωρίς έλεγχο ταυτότητας, θέτοντας υψηλό κίνδυνο εξαγοράς πλήρους τοποθεσίας.

Το WordFence έλαβε μια έκθεση σχετικά με το ελάττωμα από τον ερευνητή ασφαλείας «Mikemyers», ο οποίος κέρδισε μια γενναιοδωρία $ 1.024 για την ανακάλυψη στα μέσα Μαρτίου.

Ο προμηθευτής plugin ήρθε σε επαφή στις 3 Απριλίου με τις πλήρεις λεπτομέρειες εκμετάλλευσης και κυκλοφόρησαν μια λύση μέσω της έκδοσης 1.0.79 την ίδια ημέρα.

Ωστόσο, οι χάκερ πήδησαν γρήγορα στην ευκαιρία να εκμεταλλευτούν το ζήτημα, εκμεταλλευόμενοι την καθυστέρηση των διαχειριστών στην ενημέρωση του plugin για την αντιμετώπιση του προβλήματος ασφαλείας.

Οι ερευνητές της πλατφόρμας ασφαλείας WordPress PatchStack προειδοποιούν ότι οι πρώτες προσπάθειες εκμετάλλευσης στην άγρια φύση καταγράφηκαν μόνο λίγες ώρες μετά την αποκάλυψη του ελαττώματος.

“Οι επιτιθέμενοι έσπευσαν να εκμεταλλευτούν αυτή την ευπάθεια, με την πρώτη καταγεγραμμένη προσπάθεια να εμφανίζεται μόλις τέσσερις ώρες μετά την προσθήκη του ως VPatch στη βάση δεδομένων μας”, ” αναφέρει patchstack.

“Αυτή η γρήγορη εκμετάλλευση υπογραμμίζει την κρίσιμη ανάγκη να εφαρμοστούν μπαλώματα ή μετριασμοί αμέσως μετά τη δημόσια αποκάλυψη τέτοιων τρωτών σημείων”, λένε οι ερευνητές.

Οι ηθοποιοί απειλής προσπαθούν να δημιουργήσουν νέους λογαριασμούς διαχειριστή χρησιμοποιώντας τυχαιοποιημένο συνδυασμό ονόματος χρήστη/κωδικού πρόσβασης και διεύθυνσης ηλεκτρονικού ταχυδρομείου, ένα σημάδι αυτοματοποίησης εργασιών.

Εάν χρησιμοποιείτε Ottokit/Suretriggers, αναβαθμίστε στην έκδοση 1.0.79 το συντομότερο δυνατό και ελέγξτε τα αρχεία καταγραφής για απροσδόκητους λογαριασμούς διαχειριστή ή άλλους ρόλους χρηστών, εγκατάσταση προσθηκών/θεμάτων, συμβάντα πρόσβασης βάσεων δεδομένων και τροποποίηση των ρυθμίσεων ασφαλείας.

VIA: bleepingcomputer.com